Spring4Shell sfruttato da una botnet basata su Mirai

A meno di un giorno dalla pubblicazione dell'alert su spring4Shell la vulnerabilitù è stata inclusa in una botnet basata su Mirai.

La vulnerabilità Spring4Shell viene sfruttata attivamente da una botnet basata su Mirai. A fornire la notizia sono Trend Micro Threat Research e i ricercatori dell'azienda cinese di sicurezza informatica Qihoo 360. Secondo quest'ultima i tentativi di sfruttamento sono stati rilevati a meno di un giorno dalla pubblicazione dell'alert.

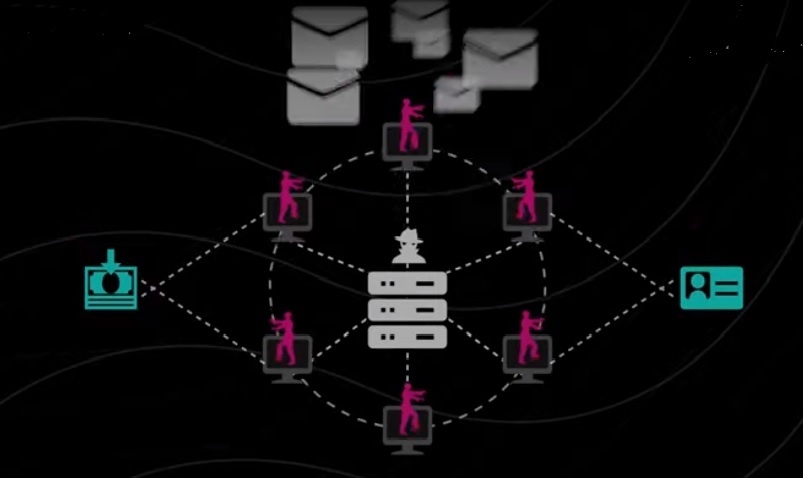

Trend Micro certifica che i threat actor stanno sfruttando Spring4Shell dall'inizio di aprile e hanno rintracciato il file server del malware contenente diversi campioni sviluppati per diverse architetture CPU. Stando alla ricerca diffusa pubblicamente, le prove indicano che gli attaccanti sono stati in grado di caricare ed eseguire il malware botnet Mirai su server vulnerabili, in particolare nella regione di Singapore. Più nel dettaglio, il sample di Mirai viene scaricato nella cartella "/tmp" ed eseguito dopo la modifica dell'autorizzazione dei permessi.

Quanto sta accadendo non stupisce per diversi motivi. Il primo è che lo sfruttamento era ampiamente prevedibile e lo aveva documentato anche Check Point, che aveva contato 37.000 tentativi di sfruttamento solo nel primo fine settimana successivo alla pubblicazione dell'alert.

Inoltre, non è la prima volta che gli operatori di botnet si muovono rapidamente per aggiungere vulnerabilità appena pubblicizzate al proprio set di strumenti di exploit. Nel dicembre 2021 fu Log4Shell ad essere subito preso in carico da botnet quali Kinsing e la stessa Mirai.

Mirai fa particolarmente paura perché a ottobre 2016 ne fu divulgato il codice, che venne impiegato per generare un lungo elenco di varianti come Okiru, Satori, Masuta e Reaper. È questo che ha fatto di Mirai una minaccia in continua evoluzione. Ormai il codice di Mirai è molto influente, tanto che ad esempio a inizio anno i ricercatori di CrowdStrike allertavano circa il fatto che le famiglie di malware XOR DDoS, Mirai e Mozi ormai rappresentano da sole oltre il 22% delle minacce mirate a Linux osservate.

Molti ricercatori non reputano che Spring4Shell arriverà a eguagliare la devastazione di Log4Shell. Tuttavia, non è una minaccia da trascurare: una volta entrata nel circuito delle botnet di ampia diffusione i tentativi di sfruttamento andranno avanti per molto tempo. Esiste la patch per mettere al sicuro i sistemi, è bene installarla quanto prima ed evitare spiacevoli sorprese in seguito.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab