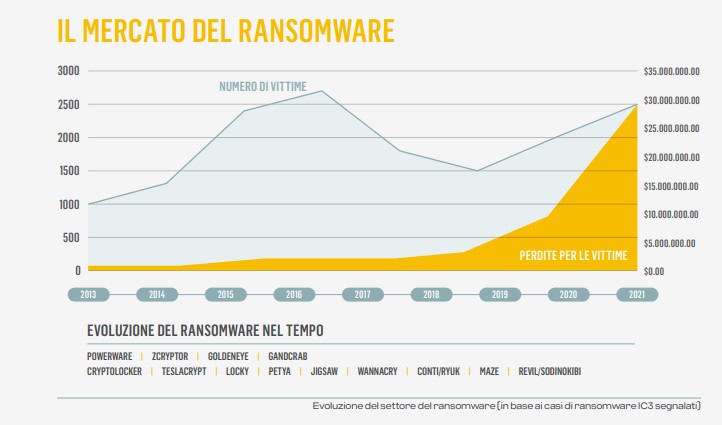

RansomOps alimentano l'economia del ransomware

Pagare i riscatti alimenta la crescita dell'economia del ransomware trasformandola in un business multimiliardario

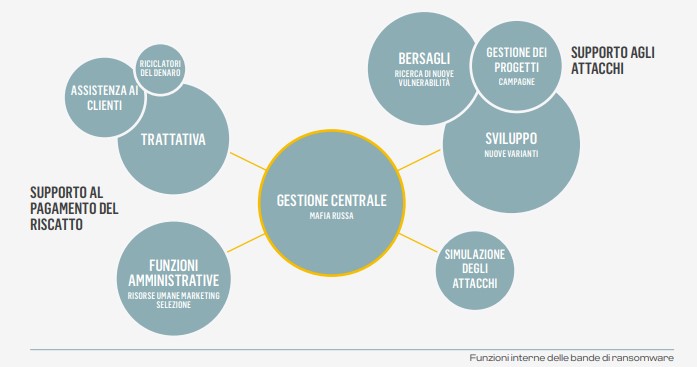

L’evoluzione degli attacchi ransomware è sotto agli occhi di tutti: le vecchie tattiche spray-and-pray con richieste di riscatto modeste sono passate di moda, e improvvisamente ci si è trovati di fronte ad attacchi altamente mirati, con estorsioni multimilionarie. Il perché di questo cambiamento si trova nel report RansomOps e l'economia del ransomware di Cybereason, ed è riassumibile, appunto, in un solo termine: RansomOps.

In sostanza, gli attacchi ransomware hanno assunto sempre di più i connotati delle operazioni furtive condotte dagli APT sponsorizzati dai governi nazionali. La scelta delle vittime non è più casuale, ma è frutto di un’attenta selezione che tiene in conto della loro capacità di pagare riscatti multimilionari.

Si attiva così il circolo vizioso che ben conosciamo: più denaro entra nelle casse del cybercrime, più alti sono gli investimenti che gli attaccanti possono fare in tattiche, tecniche e procedure (TTP) nuove e micidiali. E più le vittime faticano a difendersi da attacchi devastanti, che le spingono a considerare seriamente il pagamento del riscatto.

Pagare il riscatto

Dato che parliamo di attacchi motivati finanziariamente, la cui gravità viene acuita proprio dai guadagni intascati, per indebolire il cybercrime è necessario dare un giro di vite sul pagamento dei riscatti. Lo hanno compreso molti Governi, tutte le aziende di cybersecurity sconsigliano alle vittime di pagare. Ma vengono ascoltati?

Sempre Cybereason ha realizzato di recente lo studio Ransomware: The True Cost to Business da cui emergono informazioni indicative. L'80% delle aziende che hanno deciso di pagare il riscatto sono state colpite una seconda volta, spesso dagli stessi autori della prima minaccia. Il 68% delle vittime ha affermato che il secondo attacco è arrivato meno di un mese dopo il precedente, con una richiesta di riscatto più elevata. Quasi il 7% delle organizzazioni ha pagato un terzo riscatto e l'1% ammette di aver pagato quattro volte. Perché questa raffica di attacchi? Perché chi si dimostra cedevole al ricatto la prima volta farà altrettanto probabilmente una seconda e una terza, e via dicendo.

Inoltre, questa cedevolezza non ha alcuna garanzia di successo, perché è bene ricordare che pagare il riscatto non significa recuperare l'accesso ai dati crittografati. Perché i criminali informatici non sempre mantengono le promesse, e anche qualora lo facessero, capita sovente che le chiavi di decifrazione non funzionino correttamente. Indicativo è l’esempio celebre di Colonial Pipeline: nonostante la vittima abbia sborsato 4,4 milioni di dollari, ha avuto in cambio chiavi di decifrazione difettose e ha dovuto ripristinare i sistemi dai propri backup.

Non ultimo, ricordiamo una ricerca recente di Sophos che aveva messo in conto costi e incognite degli attacchi ransomware, con il risultato che pagare il riscatto non è la strada più conveniente, né economicamente né per i tempi di ritorno all’operatività.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab