Spear phishing in aumento, aziende impreparate ad affrontarlo

Più sono i dipendenti che lavorano da remoto più l’azienda impiega a individuare e gestire gli attacchi di spear phishing.

Nel 2022 il 50% delle aziende è stato vittima di spear phishing e il 24% ha subìto la compromissione di almeno un account di posta elettronica tramite account takeover. Sono alcuni dei contenuti del 2023 Spear-Phishing Trends edito da Barracuda Networks, emersi analizzando un data set comprensivo di 50 miliardi di email e intervistando i professionisti IT impiegati in 1.350 aziende di diversi settori con un numero di dipendenti incluso fra 100 e 2.500, operanti negli Stati Uniti e in diversi paesi delle aree EMEA e APAC.

Quello che emerge prepotentemente è la diffusione del fenomeno dello spear phishing: secondo i dati il 24% delle aziende analizzate ha subito la compromissione di almeno un account email tramite account takeover, e i cybercriminali inviano, in media, 370 email malevole da ogni account compromesso.

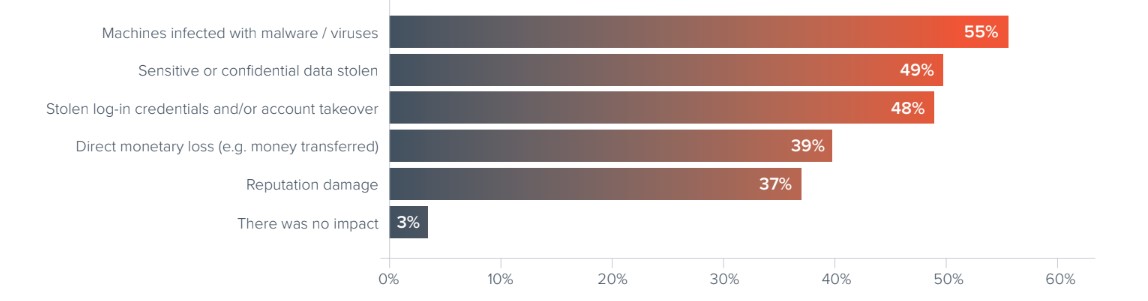

L’impatto degli attacchi di spear phishing negli ultimi 12 mesi

L’impatto degli attacchi di spear phishing negli ultimi 12 mesi

Peraltro gli attacchi hanno un’alta percentuale di successo: in base ai dati di Barracuda, i casi di spear phishing corrispondono solo allo 0,1% del totale degli attacchi via email, ma sono responsabili del 66% delle violazioni. Non è tutto: il 55% degli intervistati colpiti da attacchi di spear phishing ha segnalato macchine infettate da malware o virus; il 49% ha subito il furto di dati sensibili; il 48% ha subito il furto di credenziali di login; il 39% ha riportato danni economici diretti.

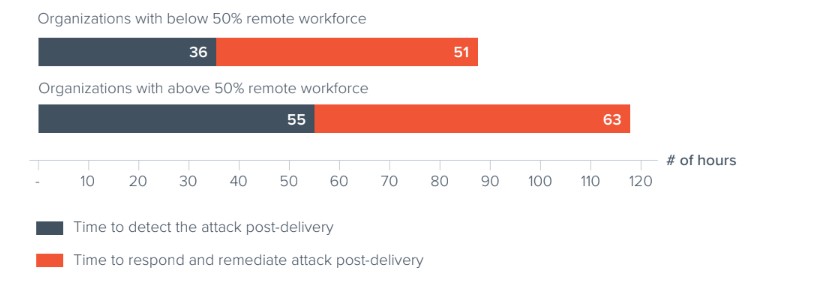

Barracuda fornisce inoltre importanti informazioni circa gli attacchi. Il dato più preoccupante è quello relativo alla detection: in media, alle aziende servono quasi cento ore per individuare, rispondere e rimediare a una minaccia email dopo averla ricevuta (43 ore per il rilevamento dell’attacco e 56 ore per la risposta e la remediation).

Tempi di Detect e Response degli attacchi via email

Tempi di Detect e Response degli attacchi via email

L’altro fattore è la posizione da cui fisicamente lavorano i dipendenti: le aziende con oltre il 50% del personale che lavora da remoto segnalano livelli superiori di email sospette. Inoltre, maggiore è il numero di lavoratori da remoto, più lente sono le attività di detect e response: le aziende con oltre il 50% del personale in remoto impiegano in media 55 ore per rilevarle gli attacchi di spear phishing e 63 per porvi rimedio, contro una media di 36 e 51 ore, rispettivamente, per le aziende con una percentuale minore di lavoratori in smart working.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Traditi attraverso i fornitori di fiducia: la frontiera del phishing su SaaS

09-02-2026

Anche la Commissione Europea ha la sua breccia da gestire

09-02-2026

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

09-02-2026

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab