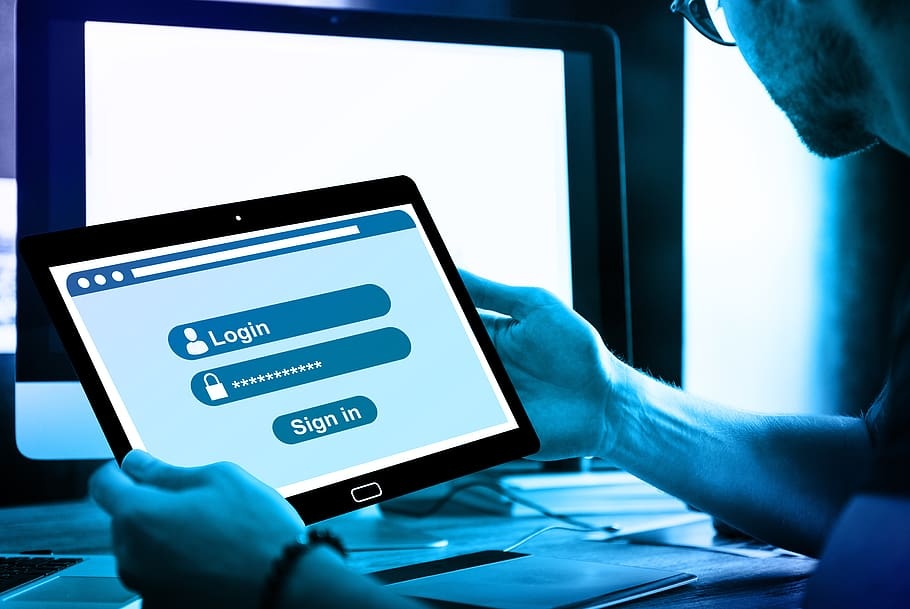

L’autenticazione a due fattori fallisce? Bisogna usare l’MFA

Le password troppo semplici e riciclate su diverse piattaforme ad uso sia personale sia professionale alzano i rischi di violazione dei dati. l’autenticazione a più fattori resta di fatto l’opzione migliore per rafforzare la protezione dei dati.

I kit di phishing consentono sempre più spesso di bypassare l’autenticazione a due fattori. Sfruttano l’ingegneria sociale per trarre in inganno gli utenti, oppure varie tecniche di brute forcing o ancora attacchi Man-In-The-Middle. I tentativi di violazione andati a buon fine sono tanti, e molti stanno iniziando a interrogarsi sul fatto che l’MFA sia o meno giunta al capolinea. Sulla questione interviene Sébastien Viou, Direttore Cybersecurity e Product Management di Stormshield, che sottolinea come, nonostante tutto, l’autenticazione a due fattori resti infinitamente più affidabile di una semplice password. I problemi ci sono, certo, ma c’è anche il modo per gestirli: rafforzare l’MFA con misure aggiuntive.

Una sicurezza non immune da problemi

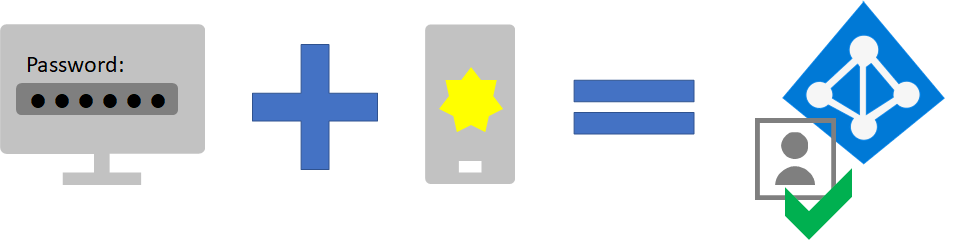

L’autenticazione a due fattori è uno dei metodi più diffusi per il rafforzamento della protezione all’accesso dei dati. Come ben noto combina qualcosa che l’unente conosce (la password) con qualcosa che l’utente possiede (lo smartphone per esempio). Nelle versioni più avanzate c’è anche qualcosa che caratterizza univocamente l’utente, ossia l’elemento biometrico. Sulla carta questo sistema funziona perché l’attaccante più esfiltrare una password associata allo username, ma non può comunque accedere ai dati perché gli manca il terzo elemento (un codice 2FA valevole una sola volta spedito via SMS o via email, per esempio).

Nella realtà le cose non vanno proprio così: nel recente Data Breach Investigations Report Verizon scrive che l’elemento umano è responsabile del 74% delle violazioni, nonostante le aziende stiano adottando diffusamente l’autenticazione a due fattori. È quindi evidente che questa soluzione non è infallibile. E non lo è perché gli attaccanti hanno sviluppato una serie di tecniche e tattiche di attacco per aggirare la protezione rafforzata.

La questione non è nuova: se ne parlava già nel 2021 e da allora le cose ovviamente non sono migliorate. Il metodo principe per aggirare la MFA resta l’ingegneria sociale: utilizzando kit di phishing, i cyber criminali creano siti web contraffatti in cui sono inserite pagine di accesso fasulle per raccogliere le credenziali dell’utente, il codice o il cookie della sessione. La vittima riceve una email truffaldina, “abbocca” all’esca cliccando sul link riportato nel testo e viene reindirizzata al sito che sembra legittimo, senza accorgersi dell’inganno.

In alternativa c’è sempre un grande classico: gli attacchi brute force, che iterano automaticamente tutte le possibili varianti dei codici di sicurezza fino a trovare quello corretto. Un tempo molto diffusi, ormai sono rari perché vengono bloccati dalle regole di firewalling che bloccano i tentativi di connessione a ripetizione. Hanno effetto le richieste reiterate più e più volte agli utenti di reinserire username e password: se ai primi tentativi la vittima non abbocca, all’ennesimo invito potrebbe convincersi della veridicità della richiesta e acconsentire.

Anziché il brute forcing sono più efficaci gli attacchi Man-In-The-Middle: implementano tecniche sofisticate per intercettare il codice 2FA posizionandosi nel flusso di comunicazione tra l’utente e l’applicazione. Rientrano in questa categoria gli attacchi di tipo SIM swapping che recuperano l’SMS abusando dell’opzione di portabilità del numero di telefono.

Le possibili soluzioni

Come accennato sopra, nonostante tutto l’autenticazione a due fattori resta infinitamente più affidabile di una semplice password. Considerato anche che le password mediamente scelte dagli utenti sono tutto fuorché forti. Però bisogna rafforzarla con misure aggiuntive. Viou suggerisce per esempio di incrementare il numero dei fattori di verifica attraverso l’uso dell’autenticazione a più fattori (MFA), che richiede l’uso di diversi elementi di verifica per concedere l’accesso all’entità che si connette (che sia essere una persona o una macchina).

Questi fattori possono essere di vario tipo e sono classificati in quattro categorie nelle raccomandazioni ufficiali dell’ANSSI:

- Fattori noti, come una password o una domanda di sicurezza;

- Fattori prodotti da dispositivi, ad esempio un token di sicurezza fisico (una smart card, una chiave SecurID) o digitale (un telefono, un’applicazione mobile) che genera un codice unico e temporaneo (OTP);

- Fattori innati, ovvero elementi biometrici, ad esempio DNA, impronte digitali, impronta retinica, riconoscimento facciale, riconoscimento vocale;

- Fattori prodotti o generati, come la località, azioni o gesti e analisi comportamentale.

Esistono già diverse soluzioni che offrono una sicurezza ancora maggiore. Queste includono l’autenticazione “out-of-band” (OOBA), che richiede la verifica dell’utente attraverso due diversi canali di comunicazione. In questo caso, un fattore potrebbe essere comunicato (per esempio) attraverso una rete LAN, mentre un altro transiterebbe attraverso la rete 4/5G, ovvero una separazione dei canali per una sicurezza potenziata. Un altro approccio è l’utilizzo della tecnologia di deep voice detection, che rileva le voci generate dall’Intelligenza Artificiale. Tuttavia, tali tecniche hanno un peso ancora marginale a fronte degli elevati costi di implementazione.

Aggiungere un ulteriore fattore di autenticazione non rende l’utente più vulnerabile rispetto all’uso di un solo fattore, al contrario. Ecco perché questi metodi di autenticazione non sono ancora obsoleti. Sono ancora in grado di bloccare la maggior parte degli attacchi informatici comunemente riscontrati. È quindi bene ribadire che la corretta implementazione dell’autenticazione a due fattori rimane un fattore chiave per garantire un livello sufficiente di sicurezza degli accessi all’interno di un’azienda.

L’adozione di un terzo o addirittura un quarto fattore di autenticazione destinato a utenti specifici (amministratore di sistema e altri VIP dell’azienda) e l’uso di canali di comunicazione multipli possono ridurre ulteriormente le vulnerabilità del processo di autenticazione. Come spesso accade, anche in questo caso si tratta di una corretta gestione del rischio e dell’investimento necessario per ridurne l’incidenza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab