APT nordcoreani ancora contro i ricercatori di cybersecurity

Proseguono i tentativi da parte degli APT nordcoreani di rubare informazioni ai ricercatori di sicurezza.

I ricercatori del Threat Analysis Group (TAG) di Google hanno individuato una nuova campagna che bersaglia i ricercatori per la sicurezza informatica, condotta da threat actor affiliati alla Corea del Nord. A rivelare l’attività sono stati gli aspetti in comune con campagne precedenti monitorate sempre da TAG. A questo giro viene usato un bug zero-day in un non meglio specificato software per infiltrarsi nelle macchine delle vittime.

Il modus operandi è un mirabile esercizio di ingegneria sociale: gli attaccanti creano account falsi su piattaforme di social media come X e Mastodon e li usano per stringere relazioni con potenziali obiettivi. I colloqui preparatori, che hanno l’obiettivo di conquistare la fiducia delle vittime, possono proseguire anche per mesi e in genere vertono sul tentativo di collaborare ad argomenti di reciproco interesse su un repository GitHub. Il passo successivo è spostare la conversazione dai social a un'app di messaggistica crittografata come Signal, WhatsApp o Wire.

È tramite questo canale che gli APT nord coreani condividono un file dannoso che include almeno un exploit zero-day in un pacchetto software. Analizzato, gli esperti hanno riscontrato che il payload esegue una serie di controlli e trasmette le informazioni raccolte, insieme a uno screenshot, verso un server C2 controllato da un attaccante. Le falle sono state chiuse prima della pubblicazione di questi dettagli.

Un profilo social dietro a cui si nascondeva un attaccante nordcoreano

Un profilo social dietro a cui si nascondeva un attaccante nordcoreano

Un approccio ben noto

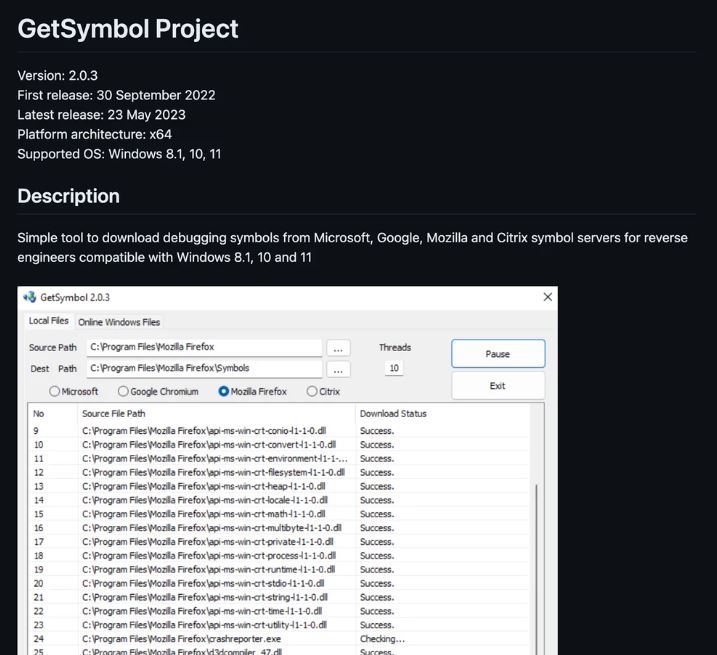

Non è la prima volta che gli APT nordcoreani usano esche sul tema della collaborazione fra esperti di infosec per infettare le vittime. A luglio 2023 GitHub aveva sventato una campagna simile, e gli esperti di TAG ne monitorano diverse da almeno due anni e mezzo, scoprendo anche uno strumento Windows autonomo chiamato "GetSymbol" e da usare come potenziale vettore di infezione secondario, che è stato sviluppato dagli attaccanti ed era ospitato proprio su GitHub.

Inoltre, gli attaccanti nordcoreani stanno impiegando altri tipi di esche, come file LNK allegati alle email di phishing, per installare una backdoor in grado di raccogliere dati sensibili ed eseguire istruzioni dannose sui sistemi delle vittime.

Gli obiettivi della Corea del Nord

Oltre ai ricercatori di sicurezza informatica, le recenti attività degli APT nordcoreani includono il governo e l'industria della difesa russi. Un complesso doppio gioco vede da una parte il supporto alla Russia nel conflitto con l’Ucraina, dall’altro il furto di informazioni finanziato dal governo stesso. Microsoft ha tirato le fila di questo complesso intreccio alle cui stesse conclusioni è approdata anche SentinelOne. Secondo le informazioni rivelate, sia Lazarus Group che ScarCruft avrebbero violato una società russa di ingegneria missilistica per rubare informazioni.

Fra novembre 2022 e gennaio 2023, gli stessi threat actor avrebbero colpito un istituto di ricerca aerospaziale in Russia più diversi obiettivi nel resto del mondo. Secondo gli esperti, tutte queste azioni suggeriscono che il governo nordcoreano starebbe pagando più APT contemporaneamente per raggiungere gli obiettivi di raccolta di informazioni imposti dal Governo, che è impegnato nel miglioramento delle capacità militari del Paese. Le informazioni sottratte ai ricercatori di security potrebbero agevolare attacchi contro ulteriori obiettivi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

F5, più sicurezza nell’AI con una protezione runtime

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab