L’importanza della telemetria secondo Sophos

John Shier, field CTO di Sophos, commenta l’ultimo report del vendor e sottolinea la necessità degli strumenti di MDR.

L’ultimo rapporto di Sophos, l’Active Adversary Report for Security Practitioners analizza lo stato della cybersecurity da un punto di vista alternativo (finalmente). Preso atto che le tipologie di minaccia e gli obiettivi rimangono gli stessi e che a cambiare sono le tecniche è certamente più interessante focalizzarsi su altri aspetti, come i tempi di permanenza di uno strumento di attacco.

Nella fattispecie, il report di Sophos evidenzia che i log telemetrici risultano assenti nel 42% dei casi analizzati dal vendor di cybersecurity. Il report ha coperto le casistiche di Incident Response analizzate da gennaio 2022 alla prima metà del 2023, nell'82% dei casi, l’assenza dei log è dovuta alla disabilitazione o alla cancellazione che i cybercriminali effettuano per nascondere le loro tracce. La presenza di falle nella telemetria, inoltre, limita la visibilità sulle reti e sui sistemi delle aziende, oggi ancora più indispensabile considerando come il tempo di permanenza (quello che intercorre dall'accesso iniziale fino al rilevamento) continui a contrarsi riducendo l'intervallo a disposizione dei difensori per reagire efficacemente a un incidente.

“L’obiettivo di questo report – ci spiega John Shier, field CTO di Sophos – era di capire le differenze tra attacchi veloci e lenti, perché negli ultimi anni abbiamo assistito a una drastica riduzione del tempo di permanenza di una minaccia. Ho visto altre aziende pubblicare materiale su attacchi ransomware che avvengono in due giorni, cinque giorni e sei giorni e mi sono chiesto se c'è una vera differenza tra un attacco veloce e uno lento in termini di strumenti e servizi. Ovviamente la velocità è un fattore, e quanto più velocemente si riesce a rilevare e a reagire, tanto più si possono limitare i danni ma, velocità a parte, gli strumenti sono gli stessi, le tecniche e i risultati sono molto simili”.

John Shier, field CTO di Sophos.

John Shier, field CTO di Sophos.

Più tempo di permanenza significa estorsione

Shier prosegue illustrando le evidenze: “la distribuzione del ransomware, in caso di attacco veloce o lento, per esempio, è pressoché equivalente: 71% contro 68%. Anche per le altre categorie di attacco i risultati sono stati simili, solo l'estorsione ha presentato delle singolarità. Abbiamo notato una percentuale maggiore di estorsioni di dati in caso di attacchi lenti, ovvero superiori a cinque giorni”.

Ciò significa che, se si intercetta un attacco lento, si è in presenza di una estorsione. “In questo caso – prosegue Shier -, l’obiettivo è rubare quanti più dati possibile, puntando ai più importanti. Per questo, i cybercriminali devono agire a un ritmo molto più lento e, per questo, è fondamentale che l’azienda si muova in velocità aggiungendo strati di sicurezza e di monitoraggio. Perché più si va veloci, più si ha la possibilità di introdurre ostacoli nel processo di acquisizione dei dati da parte dei cybercriminali e più si hanno probabilità di successo”.

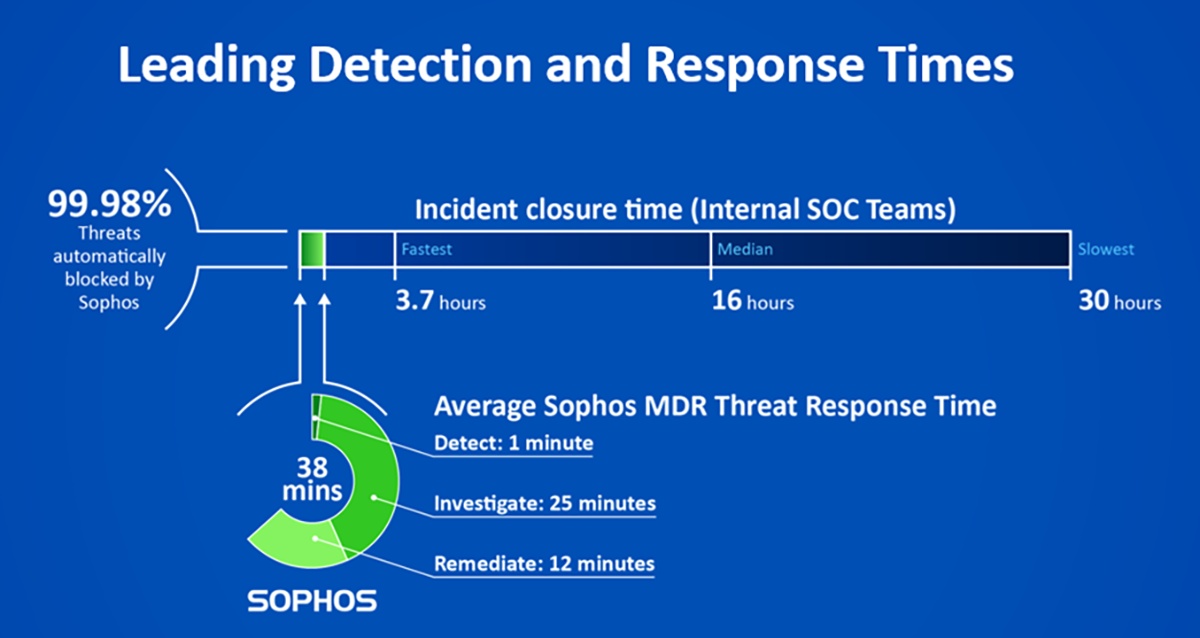

E quali sono questi strati di sicurezza e monitoraggio? “Posto che la missione di Sophos rimane di fornire ai partner e ai clienti strumenti innovativi di protezione e prevenzione come gli EDR (Endpoint Detection and Response) o i firewall, stiamo spingendo su strumenti per la generazione di telemetrie, registrazioni e segnali in tutta la rete grazie a servizi di tipo MDR (Managed Detection and Response) supportati da team specializzati. Ultimamente abbiamo ottenuto ottimi risultati grazie a tre approcci successivi”. Il manager parla di tre layer tecnologici distinti forniti sottoforma di servizi ed erogati dai SOC Sophos: Early Warning System, Advanced Active Adversary Protection e Critical Attack Warning, puntando alla massima visibilità su server, end point e architettura di rete.

Monitorare, isolare, chiudere tutto

Nel primo caso, all’accadere di un evento si sceglie se approfondire l’indagine. Al secondo livello ci si accorge che sta succedendo qualcosa e si inizia a isolare la macchina colpita. Al terzo avviso, quello che localizza il pericolo, il cliente è ufficialmente sotto attacco. A questo punto si allerta il cliente, e gli si offre un aiuto. E il cliente può decidere se, indipendentemente da ciò che ha installato, usufruire o meno del servizio di Sophos.

“Purtroppo – prosegue il manager -, quando “arriviamo sul posto”, l'azienda ha già tentato di rispondere e ha fallito. Questo perché troppo spesso non si ha una reale consapevolezza su che tipo di danno questi attacchi potrebbero arrecare alle loro reti e sulla loro capacità di reagire. Sophos può dire di avere le capacità e l'esperienza per rispondere rapidamente. Sappiamo perfettamente come operano le bande di cybercriminali, sappiamo come si muovono e conosciamo gli strumenti che usano”.

Alla fine, l’unico messaggio da trasferire alle aziende, oggi più che mai ancora opportuno è: controllare tutto, monitorare tutto e osservare e comprendere ciò che succede all’interno della rete aziendale. Infine, essere pronti a reagire. Fallire solo in uno di questi aspetti significa essere vulnerabili.

All’alba del decimo anniversario della comparsa del Cryptolocker, conferma il manager Sophos, ci sono ancora aziende che non sanno cosa è un ransomware e che non ritengono che sia un loro problema. “I cybercriminali oggi non scelgono le aziende in base a importanza strategica o fatturato – prosegue Shier -, ma ragionano in termini di punti deboli. Li sfruttano e solo dopo analizzano la tipologia di azienda e calcolano il valore di un attacco”.

Tutti sotto attacco

Insomma, non esiste un obiettivo più a rischio di altri. È evidente che un Governo o un fornitore per la Difesa rientrano nella categoria di “osservati speciali” spesso preda di vere e proprie cyberwar tra Stati. Ma alla fine una porta aperta o un punto debole nella rete si troverà in ogni azienda, e i cybercriminali cercheranno di sfruttarli. Forse i danni non saranno catastrofici, ma la rete aziendale non potrà più essere considerata affidabile, perché nel migliore dei casi c’è qualcuno che osserva e che raccoglie documenti.

Le considerazioni finali di John Shier riguardano l’evoluzione della proposizione Sophos a latere dei dati del report. Storicamente presente nel mercato della piccola e della media azienda, negli ultimi anni il vendor di security ha lavorato per fornire servizi di sicurezza più estesi e rivolti ad aziende di tutte le dimensioni puntando ad acquisizioni mirate anche in ottica di integrazione. È il caso di SOC.OS, inglobata l’anno scorso: “l’acquisizione ci ha permesso di integrare prodotti di terze parti all’interno della nostra soluzione di MDR, rendendola ancora più innovativa ed efficiente. Oggi abbiamo la possibilità di integrarci con altri fornitori di sicurezza, ma anche di proporre una telemetria standard, in cui gli alert sono normalizzati superando le classificazioni specifiche di ciascun vendor”.

In definitiva, partendo dal presupposto che non esiste un vendor di sicurezza capace di soddisfare ogni esigenza e ogni dimensione aziendale, la strategia giusta è, piuttosto, puntare a un’offerta innovativa, come nel caso dell’evoluzione da EDR a MDR, e aperta alla massima integrazione con le soluzioni già a presidio della rete aziendale dei clienti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Valerio Mariani

Valerio Mariani