Impennata di ransomware contro manifatturiero, istruzione e sanità

A fine anno tre ransomware sono stati protagonisti di attacchi mirati contro settori che erogano servizi critici. L’analisi di Cisco Talos.

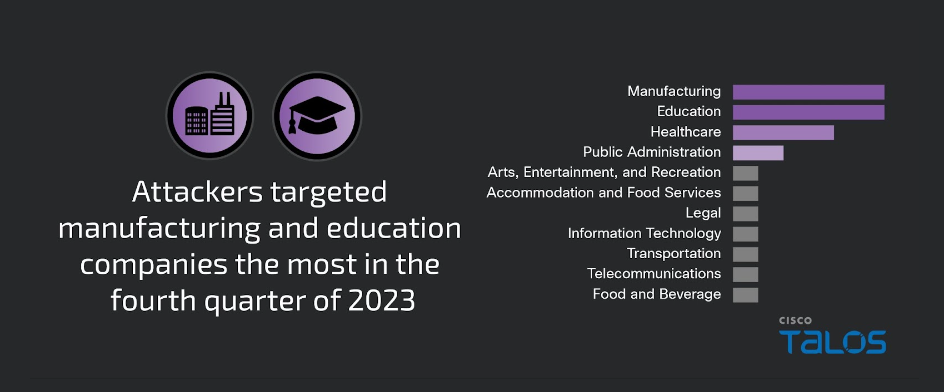

Manifatturiero, istruzione e sanità sono stati, nell’ordine, i settori maggiormente colpiti dal cyber crime nell’ultimo trimestre del 2023. Gli attacchi più diffusi sono stati quelli di tipo ransomware e pre-ransomware, ossia i malware attraverso cui i criminali si impossessano di un dispositivo chiedendo un riscatto per restituire l’accesso al legittimo proprietario. Sono questi alcuni dei dati salienti presenti nel Quarterly Trends Report di Cisco Talos relativo al periodo indicato. Cisco Talos fa anche il punto sui ransomware più diffusi: Play, Cactus, BlackSuit e NoEscape.

Settori e punti di debolezza

Andando per ordine, iniziamo con le vittime. Gli esperti sottolineano che il comparto dell’istruzione patisce gli attacchi perché l’esiguità dei budget per la cybersecurity di cui dispone non gli permette di allestire una difesa adeguata. Gli istituiti scolastici sono quindi vulnerabili a una delle attività più insidiose: l’esfiltrazione dei dati personali degli studenti, che vengono poi venduti sul dark web e utilizzati per sferrare nuovi attacchi.

Il manifatturiero è preda degli attacchi perché più propenso a collaborare con gli attaccanti, dato che non può permettersi tempi d’inattività, a prescindere che produca beni fondamentali o meno. Inoltre, è particolarmente vulnerabile agli attacchi alla supply chain.

Fatte le dovute distinzioni, ci sono poi dei denominatori comuni che favoriscono gli attacchi. Il primo individuato nel 36% degli eventi a cui Cisco Talos ha risposto nel trimestre in esame è la mancanza dell’autenticazione a più fattori. In buona sostanza, gli attaccanti hanno utilizzato con successo credenziali compromesse per accedere ad account validi. Non sono mancati poi i casi, più rari, in cui l’MFA è stata aggirata attraverso attacchi “di esaurimento”, una tecnica con cui l’aggressore tenta di autenticarsi ripetutamente a un account sommergendo l’utente di notifiche push MFA fino a quando, per esasperazione, la vittima accetta permettendo l’accesso.

Cisco Talos ha inoltre osservato l’utilizzo crescente di QR code con link malevoli che puntavano a siti progettati per rubare le credenziali dell’utente.

Le minacce

Nel trimestre in oggetto le nuove minacce sono state molte e questo non aiuta in una detection veloce ed efficace, in mancanza di strumenti di ultima generazione. In particolare, Cisco Talos ha fatto fronte per la prima volta a Play, un ransomware che ha preso di mira oltre 300 organizzazioni in tutto il mondo. Il suo impiego è testimoniato in maniera chiara dall’estensione con cui vengono salvati i file cifrati: ".PLAY".

BlackSuit agisce diversamente: è specializzato nello sfruttamento di credenziali VPN per ottenere accesso a un account privo di MFA. Scoperto per la prima volta nel maggio 2023, viene usato per lo più per colpire infrastrutture critiche di alcuni settori, tra cui quello Manifatturiero, della Sanità e dell’Istruzione.

Lo sfruttamento delle credenziali compromesse è invece la specializzazione di Cactus, che opera come ransomware-as-a-service (RaaS). Una volta ottenuto l’accesso ai sistemi informatici delle vittime, utilizza script per disabilitare gli strumenti di sicurezza e distribuire il ransomware. Chiudiamo con la new entry: NoEscape, un altro (RaaS) che però trova la sua specializzazione negli attacchi denial-of-service (DDoS), che usa ad ampie mani per costringere le vittime a pagare il riscatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab