Falla nOAuth continua a esporre decine di account

A oltre un anno dalla scoperta, molte app SaaS restano vulnerabili a nOAuth: un errore nell’autenticazione Microsoft permette il completo takeover degli account.

Era il 2023 quando fu divulgata una vulnerabilità nota come nOAuth, presente in Microsoft Entra ID, che consente la completa compromissione degli account in applicazioni SaaS vulnerabili, a fronte di uno sforzo minimo da parte degli attaccanti. L’allarme era elevato, ma nonostante tutto una ricerca di Semperis rivela che il 9% delle applicazioni testate nella Microsoft Entra Application Gallery rimane vulnerabile a questo attacco.

Le conseguenze di uno sfruttamento riuscito includono esfiltrazione di dati sensibili, persistenza nelle applicazioni compromesse e movimento laterale verso altre risorse aziendali. A correre i pericoli maggiori sono le aziende che dipendono da integrazioni cross-tenant in Microsoft Entra.

Per mettere a fuoco il problema bisogna avere ben chiaro di che cosa stiamo parlando. Molte app (come per esempio gli strumenti aziendali) permettono di accedere con il proprio account Microsoft, senza creare un’utenza ad hoc. Quando l’utente seleziona la voce "Accedi con Microsoft", l'app verifica la sua identità tramite Microsoft Entra ID, lo riconosce e gli dà accesso all’app e alle relative informazioni.

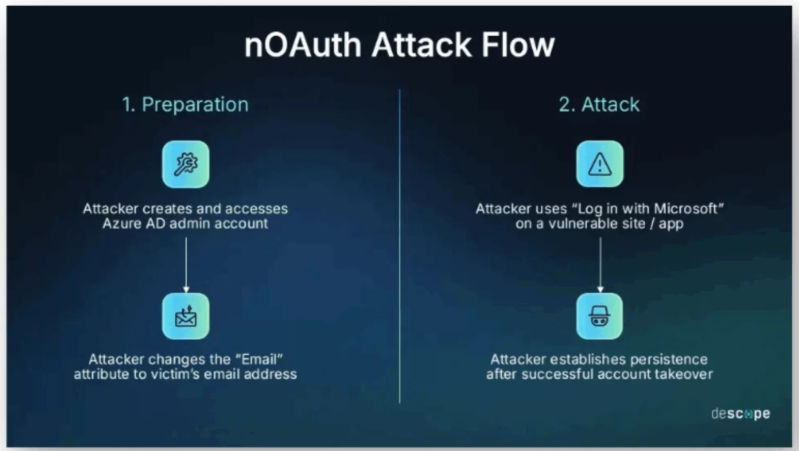

La catena di attacco

La catena di attacco

Alcune app commettono l’errore di usare l'email come unico modo per riconoscere gli utenti, senza controllare altri dati identificativi sicuri. Sfruttando questo errore, gli attaccanti accedono alle impostazioni dell’account personale di un un’utenza, cambiano l’email indicata con la propria (Microsoft permette questa modifica senza controverifiche) quindi accedono all'app vulnerabile mediante il comando "Accedi con Microsoft".

A quel punto l’attaccante ha il pieno controllo di tutti i dati e le funzionalità nell'app come se fosse il legittimo utente. Complessivamente l'attacco richiede una manciata di minuti, non sono richieste interazioni della vittima, l'app non si accorge dell'inganno.

Un allarme inascoltato

A fine 2024 i ricercatori di Semperis hanno condotto test su 104 applicazioni SaaS con iscrizione autonoma presenti nella Microsoft Entra Application Gallery. L’esito è che 9 applicazioni rimangono vulnerabili ad abusi di tipo nOAuth, nonostante la divulgazione risalga a oltre un anno prima. Tra le applicazioni compromesse figurano piattaforme per le risorse umane che accedono a dati personali identificabili, e strumenti integrati con Microsoft 365. Secondo i ricercatori, statisticamente parlando la vulnerabilità potrebbe essere diffusa in modo significativo se si considera che esistono migliaia di applicazioni SaaS.

Purtroppo, i clienti di tali applicazioni dispongono di misure mitigazione estremamente limitate. Controlli di sicurezza tradizionali come MFA, Conditional Access o soluzioni CASB si rivelano inefficaci contro questo attacco. Il rilevamento è quasi impossibile perché strumenti SSPM o browser security non identificano l'abuso. Microsoft ha introdotto mitigazioni parziali, come il blocco predefinito delle email non verificate per app registrate dopo giugno 2023, ma restano esposte migliaia di applicazioni antecedenti. Il claim xms_edov, progettato per segnalare la verifica delle email, si è rivelato inaffidabile e potenzialmente deprecato.

L'unico approccio parziale è la correlazione dei log di autenticazione tra Entra ID e l'applicazione SaaS tramite SIEM, che però presenta sfide tecniche mostruose considerato che i log di Entra ID non includono il claim sub necessario per la correlazione, e che molte applicazioni SaaS non forniscono log di autenticazione fruibili.

L’unica soluzione sembra essere un intervento diretto degli sviluppatori con implementazioni OIDC conformi alle specifiche. Quello che gli esperti consigliano, per il futuro, è l’abbandono dell'uso dell'email come chiave d'identità o per la fusione di account, una verifica dell'email slegata dal token ID.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

SmartXLab, a Bari un nuovo laboratorio per la cybersecurity industriale

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab