Speciale Backup e resilienza

Il parere di Hornetsecurity

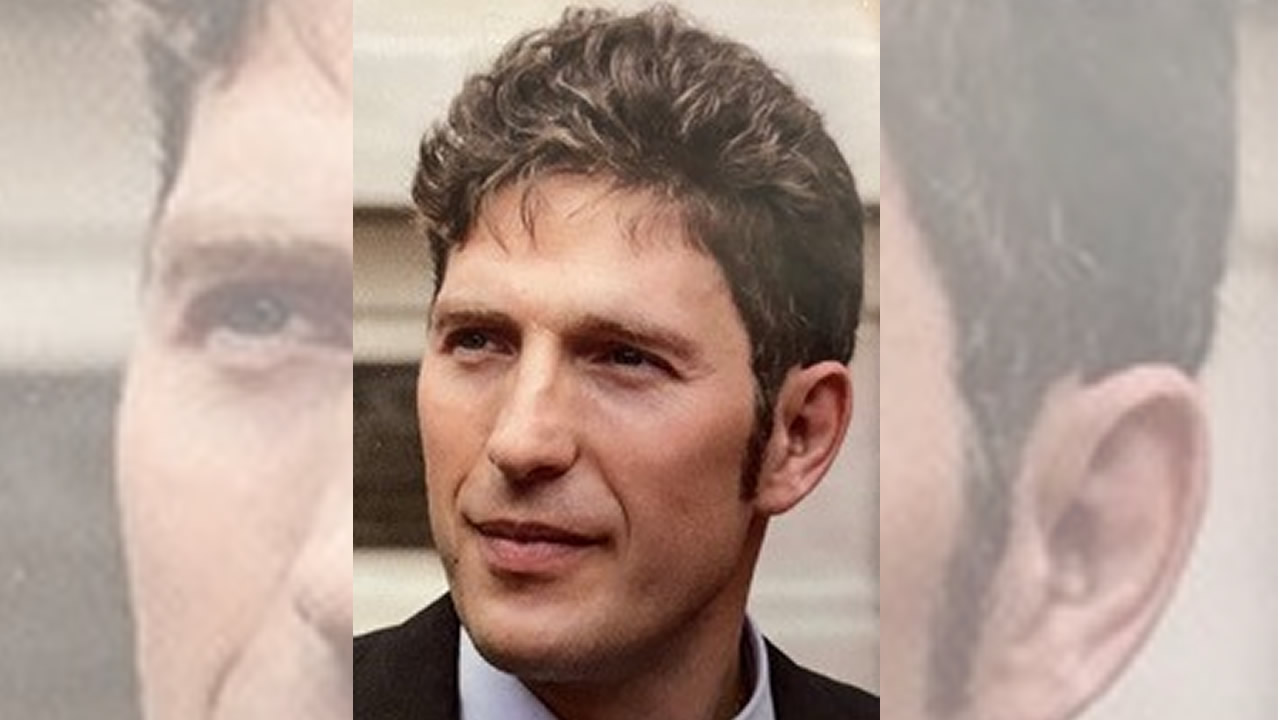

Risponde Jean Pierre Onorato, responsabile commerciale per l’Italia di Hornetsecurity

Quali sono le principali minacce ai dati da cui aziende e governi devono proteggersi oggi?

Ogni anno il nostro laboratorio di sicurezza, Security Lab, e il suo team dedicato esaminano più di 3,5 miliardi di e-mail al mese e analizzano i dati per fornire informazioni utili. Quest'anno abbiamo analizzato più di 45 miliardi di e-mail, per fornire informazioni utili nel nostro Cyber Security Report 2024. Questa analisi, unita alla conoscenza dettagliata del panorama delle minacce, ci permette di fare proiezioni informate sul futuro delle minacce alla sicurezza.

Ecco le cinque principali previsioni:

Intelligenza artificiale e LLMS: gli attori delle minacce continueranno a sviluppare le loro varianti dark web di ChatGPT (come DarkBERT e WormGPT) per comprendere meglio ed essere in grado di automatizzare ulteriori parti della catena di attacco. Questo porterà a maggiori capacità per gli attori delle minacce alle prime armi e accelererà il ritmo degli attacchi informatici nel settore, ma riteniamo che la potenza degli LLM sarà sempre più utilizzata anche per aiutare i difensori.

Sebbene le notizie sulla cybersecurity si siano concentrate quasi esclusivamente sull'impatto negativo dell'IA generativa sul nostro settore, ci sono anche buone notizie, in quanto gli esperti di sicurezza e i fornitori stanno implementando l'IA generativa anche negli strumenti di difesa. Le aziende dovranno tenersi aggiornate su questi sviluppi e adeguare di conseguenza la propria posizione di sicurezza nel corso del prossimo anno.

Attacchi di bypass dell'MFA sempre più frequenti: Gli aggressori stanno trovando vari modi per bypassare l'MFA, dagli attacchi Brute Force ai kit di Attacker-in-the-Middle (Attaccante-in-mezzo).

Questi tipi di attacchi aumenteranno senza dubbio nei prossimi 12 mesi, quindi non basta adottare l'MFA di base per tutti gli utenti, è necessario considerare la possibilità di utilizzare tecnologie resistenti allo spoofing, almeno per tutti gli amministratori.

La complessità del cloud porterà a incidenti di sicurezza. Poiché il cloud è diventato il paradigma informatico dominante nelle aziende di tutto il mondo, anche la velocità dell'innovazione e del cambiamento è aumentata in modo significativo. I cloud iper-scala e le piattaforme di collaborazione SaaS come Microsoft 365 sono colossi enormi, interconnessi e in continua evoluzione che portano enormi vantaggi in termini di produttività, ma anche una grande complessità che mette a dura prova la sicurezza, spesso in ritardo.

Riteniamo che il futuro riservi un maggior numero di violazioni della sicurezza e di fughe di dati dovute a configurazioni errate e a incomprensioni sul funzionamento delle funzioni cloud e sulla loro interazione reciproca.

Aumento degli attacchi alla supply chain. Il concetto è che invece di attaccare l'obiettivo previsto (A), viene compromessa un'altra organizzazione (B) che è fornitore di A, ottenendo così l'accesso ad A attraverso una "porta di servizio" meno sorvegliata. Le catene di fornitura del software sono particolarmente vulnerabili in questo caso, con molti esempi riscontrabili nei pacchetti open source "building block" e anche nel software commerciale (Solarwinds). Ciò significa che un'organizzazione può impegnarsi a fondo per proteggersi, ma può comunque diventare una vittima attraverso uno dei suoi fornitori.

Prevediamo che tali attacchi diventeranno sempre più diffusi ed è fondamentale che il programma di sicurezza non si concentri solo su come proteggere il proprio personale, i dati e l'infrastruttura, ma anche su come garantire che i propri fornitori non adottino approcci di sicurezza poco rigorosi.

Attori più capaci e tempi di permanenza più brevi. Se gli ultimi 12 mesi sono indicativi, gli aggressori continueranno a diventare sempre più sfrontati e sofisticati, oltre a muoversi più velocemente. Il tempo di permanenza si sta riducendo rapidamente. Dipende dagli obiettivi dell'aggressore: se sta raccogliendo informazioni, rimarrà basso e silenzioso, ma per i criminali e gli attacchi ransomware, il fatto che alcuni attacchi passino dalla compromissione iniziale al ransomware completo in poche ore può sopraffare i difensori con poche risorse.

Quali sono le soluzioni di backup di cui imprese e PMI non possono fare a meno?

Secondo la nostra ultima indagine annuale sul ransomware, il 60% delle aziende è "molto" o "estremamente" preoccupato dagli attacchi ransomware. L'indagine rivela inoltre che il 92,5% delle aziende è consapevole del potenziale impatto negativo di un attacco ransomware. Questa indagine annuale ci ricorda tempestivamente che la protezione contro il ransomware è fondamentale per continuare ad avere successo. Le organizzazioni non possono permettersi di essere vittime: una formazione e un addestramento continui sulla sicurezza e una protezione a più livelli contro il ransomware sono fondamentali per garantire che non si verifichino perdite insormontabili.

Una soluzione di backup che permetta di recuperare i dati aziendali in pochi minuti è essenziale. Fino al 15% degli attacchi Ransomware ha preso di mira specificamente i backup, evidenziando la necessità di soluzioni di backup che siano resilienti, ma che offrano flessibilità e potenza, in modo che i dati aziendali siano protetti in modo affidabile contro le più recenti minacce informatiche e, in caso di emergenza, possano essere ripristinati in modo rapido e semplice.

La scelta della giusta soluzione di backup è essenziale per garantire l'integrità e la disponibilità dei dati di sistema e la continuità aziendale.

La nostra soluzione di backup combina flessibilità, affidabilità e potenti funzionalità di backup che consentono all'utente di creare facilmente backup di macchine virtuali Hyper-V e VMware, offrendo protezione contro il Ransomware grazie all'Immutable Cloud Storage, una maggiore deduplicazione in linea per ridurre l'archiviazione, una piattaforma di gestione centralizzata, una replica ottimizzata per la WAN e una protezione continua dei dati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab