World Password Day: l'utilità della password è al capolinea

Anche se non si può ancora fare del tutto a meno delle password, la maggioranza degli esperti concorda: non garantiscono più sicurezza, bisogna rimpiazzarle con soluzioni più efficaci, che già esistono.

“È chiaro che gli esseri umani non saranno mai in grado di difendersi adeguatamente: utilizziamo password sempre uguali, o non riusciamo a tenerle a mente, e difficilmente aggiorniamo i nostri dispositivi”: sono le parole di Alessio Pennasilico del Comitato Scientifico Clusit, che chiariscono in maniera lapalissiana perché è importante sensibilizzare il pubblico e perché, oggi come oggi, non basta una password per garantirsi un livello di sicurezza adeguato.

Come ogni anno, la ricorrenza del World Password Day (o Giornata Mondiale della Password) è un appuntamento controverso. Tanti ne approfittano per ricordare l’importanza delle password, altrettanti la vedono come l’occasione per proporre alternative migliori a questo presidio di sicurezza ormai in voga da tanti anni. Quello che è certo è che gli attacchi evolvono continuamente, la cybersecurity deve fare altrettanto. Però il modo con cui gli utenti creano e gestiscono le password non è mai cambiato, e questo è un aspetto importante del problema. Anzi, è il motivo per il quale gli esperti di Clusit sottolineano che l'utilità della password è arrivata da tempo al capolinea.

Quello che servirebbe è un approccio differente alla protezione delle identità, che passa per tecnologie decisamente più efficienti, come l’autenticazione multi-fattore (MFA) e la biometria, che “consentono di implementare sistemi di protezione decisamente più efficaci rispetto alle sequenze di numeri, lettere e caratteri speciali che, moltiplicate per le decine di servizi digitali che ognuno di noi utilizza, sono oggettivamente impossibili da memorizzare, oltre che facilmente indovinabili dai cyber criminali”, rimarca Alessio Pennasilico.

A prescindere dal merito o dal profilo tecnico dell’alternativa, l’indicazione è quella di spostarsi velocemente verso soluzioni passwordless, che sono ormai alla portata di tutti e che superano di gran lunga le password quanto a sicurezza. La biometria, del resto, è una realtà altamente diffusa: quasi tutti gli smartphone usano l’impronta digitale o il riconoscimento facciale per identificare il legittimo proprietario.

La visione passwordless è condivisa da Paolo Lossa, Country Sales Director di CyberArk Italia, che sottolinea: “eliminare le password rappresenta un modo più efficace per proteggere le identità degli utenti da attacchi phishing, keylogging e man-in-the-middle. Non solo: eliminare la necessità di creare password complesse e aggiornarle frequentemente semplifica la user experience. L’autenticazione senza password, infine, può anche aumentare la produttività, rimuovendo la necessità di attività di supporto IT collegate, come il loro reset”.

Che cosa impedisce alle aziende di cestinare la gestione degli account tramite password? Secondo Lossa sono “i sistemi legacy che richiedono password e la difficoltà nell’affrontare ambienti più grandi e complessi con migliaia di utenti, innumerevoli applicazioni, ambienti ibridi e multi-cloud e molteplici flussi di login. Un ruolo importante verso un mondo senza password può essere giocato dall’Identity and Access Management (IAM), con funzionalità quali l’autenticazione passwordless degli endpoint. Le aziende dovrebbero prendere in considerazione anche i passkey, un nuovo fattore di autenticazione senza password che sfrutta le capacità di sicurezza dei dispositivi stessi. I passkey sono a prova di phishing ed eliminano i vettori di attacco possibili con l’autenticazione tramite password”.

Passkey

Sui passkey si concentra Carla Roncato, Vice President of Identity di WatchGuard Technologies. I passkey, al posto della password, rappresenta un cambiamento significativo nel settore della sicurezza dell'identità. Il suo utilizzo offre un'alternativa alla tradizionale autenticazione con nome utente e password ed è considerato un approccio più sicuro, con un'esperienza utente notevolmente migliore. Utilizza dati biometrici o un PIN per sbloccare i dispositivi, invece di una password, e non consente né la condivisione dei dati con i siti web né la registrazione dei dati dell’utente per un utilizzo futuro. Si tratta, in altre parole, di una forma di autenticazione “non basata sulla conoscenza”, che impedisce la memorizzazione dei propri dati, eliminando gli attuali rischi intrinseci alle credenziali tradizionali.

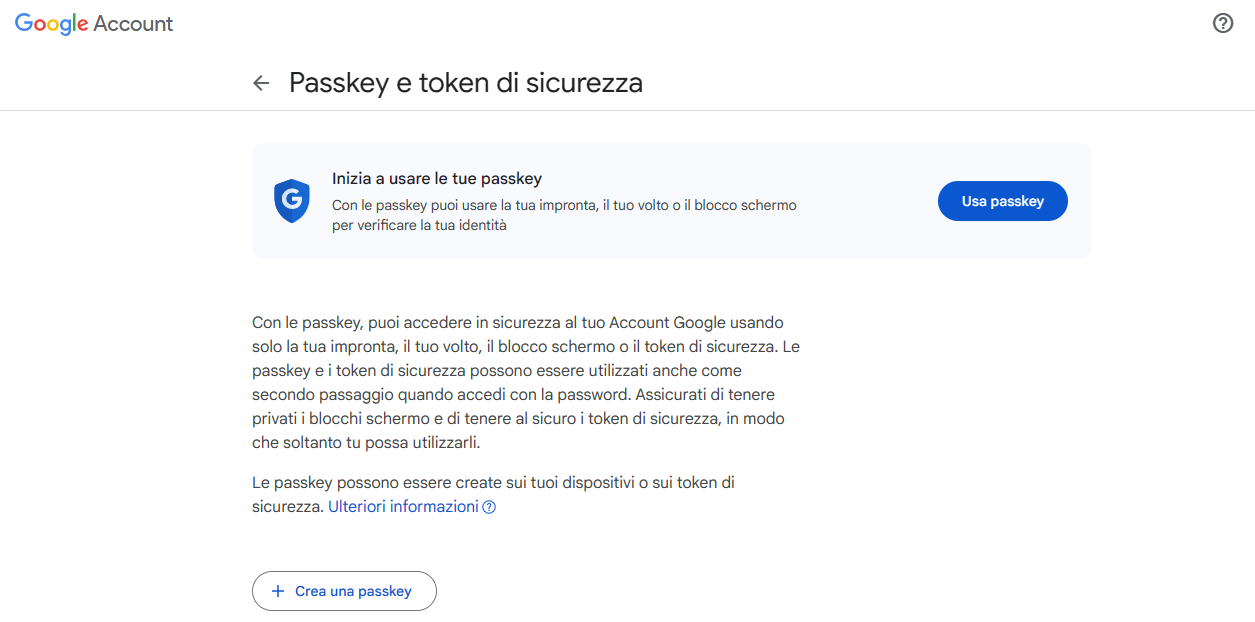

Come impostare quindi una passkey? Prima di tutto è necessario accedere all’account Google all'indirizzo myaccount.google.com mediante il browser Chrome. Sul lato sinistro della finestra, selezionare la voce “Sicurezza” e, nella sezione "Come accedi a Google", cliccare su “Passkey e token di sicurezza”. A questo punto è necessario scegliere il pulsante "Crea una chiave di accesso", quindi seguire le istruzioni per verificare la propria identità e finalizzare selezionando "Salva la tua passkey". Ora è sufficiente impostare l'opzione per ignorare le password quando possibile nelle impostazioni di sicurezza.

In caso di password

Purtroppo, non è possibile eliminare del tutto le password da un giorno all’altro, restano comunque dei servizi che richiedono il loro uso. In questi casi, sottolineano gli esperti, è imperativo seguire le best practice, ed evitare gli errori grossolani più diffusi, come ricorda Luca Maiocchi, Country Manager di Proofpoint: “uno degli errori più comuni che gli individui commettono è quello di riutilizzare lo stesso ID/indirizzo email e la stessa password su più siti e dispositivi. La ripetizione delle password è ulteriormente amplificata dal volume crescente e dalle percentuali di successo che i cybercriminali stanno ottenendo con le campagne di phishing avanzato delle credenziali, utilizzando falsi siti web simili alla pagina di accesso di un servizio online legittimo per rubare nomi utente e password”.

Come usare le password in maniera sicura, quindi? Gli esperti sottolineano di utilizzare password diverse, soprattutto per gli account legati ad attività finanziarie e dati critici, e di attivare l’autenticazione a più fattori (MFA), dove disponibile, per il maggior numero possibile di account. Nel caso in cui non si possa usare l’MFA, meglio puntare su un gestore di password, che le crea randomizzate memorizzandole in modo sicuro, crittografate e accessibili su tutti i dispositivi personali, riducendo l’onere di ricordare complicate credenziali di accesso su più siti. Nel caso si utilizzi una passphrase come parte della password, è importante non usare mai parole o frasi comuni, evitare nomi o date associate a se stessi o alla propria famiglia. È inoltre consigliabile cambiare tutte le password due volte l’anno, quelle aziendali ogni tre mesi.

I pericoli di una scarsa “igiene delle password”

È bene ricordare, infine, quali sono i rischi di un approccio lacunoso all’uso delle password e, in generale, alla gestione della propria identità digitale. Check Point Software technologies sottolinea che la negligenza in materia di password ha implicazioni di vasta portata, soprattutto per le aziende. Con oltre 23 milioni di persone che utilizzano password semplicistiche come “123456”, la posta in gioco è allarmante. Una sicurezza così debole può mettere in crisi un'organizzazione, provocando violazioni di dati, richieste di riscatto e danni irreparabili in termini di reputazione e fiducia dei clienti.

È sufficiente una sola password debole per aprire le porte ad attacchi informatici di vasta portata. Ad esempio, i recenti attacchi a importanti organizzazioni come Okta e 23AndMe sono stati facilitati dal furto dei dati di accesso, a dimostrazione dell'impatto diffuso e della continua minaccia rappresentata da password deboli.

Dagli exploit di phishing agli attacchi brute-force, le tecniche utilizzate dai criminali informatici sono in continua evoluzione. Con i progressi dell'intelligenza artificiale, gli hacker sfruttano ora gli algoritmi di apprendimento automatico per prevedere e decifrare le password più rapidamente che mai, sfruttando ogni falla nella nostra armatura digitale. Questa escalation di capacità di attacco richiede l'adozione di password non solo più lunghe ma anche più complesse.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab