Chi c’è dietro al ransomware Synnovis che ha bloccato i principali ospedali di Londra

L’ennesimo attacco ransomware ai danni della sanità: colpito un fornitore di analisi dei maggiori ospedali londinesi.

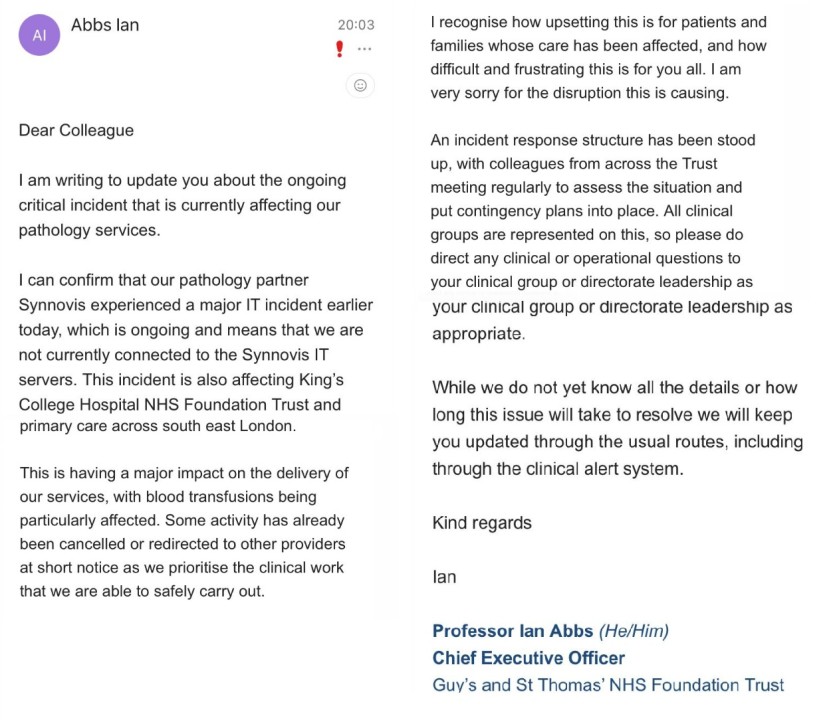

Alcuni servizi sanitari di sette importanti ospedali londinesi sono stati bloccati a causa di un attacco ransomware che ha colpito il fornitore di servizi medici Synnovis, a cui sono affidate in esterno le analisi del sangue. Le indagini conducono a un gruppo russo noto come Qilin attivo da ottobre 2022. Stando a quanto riporta il Guardian, l’attacco si è verificato il 3 giugno. Prima ancora che gli attaccanti rivendicassero l’azione, la notizia si è diffusa sui social, dove è stato condiviso il messaggio di Ian Abbs, CEO del King’s College e del Guy’s Hospital, in cui comunicava i problemi riscontrati “a causa di un attacco informatico”.

È l’ennesimo esempio concreto dell’impatto che un attacco digitale può avere sulla vita reale. La criticità è stata gestita attivando le procedure di "mutuo soccorso" che hanno portato gli ospedali non colpiti dall’attacco a farsi carico delle urgenze per salvaguardare la vita dei pazienti.

Un attacco alla supply chain

Come accennato, l'attacco ha colpito Synnovis, una partnership tra il Guy’s, il St Thomas’ NHS Foundation Trust, il King’s College Hospital NHS Foundation Trust e Synlab UK & Ireland. Offre servizi diagnostici, test e servizi di patologia digitale per ospedali, medici di base e altri fornitori dell’assistenza sanitaria del servizio sanitario nazionale inglese.

Nella giornata di ieri, quindi il giorno successivo all’attacco, Mark Dollar, amministratore delegato di Synnovis, ha confermato l’attacco ransomware aggiungendo che i cyber criminali hanno bloccato tutti i sistemi IT i sistemi IT Synnovis, causando l’interruzione di molti servizi. Dollar ha aggiunto che esperti IT di Synnovis e dell'NHS stanno conducendo le indagini del caso per comprendere la dinamica dell’accaduto, per valutare appieno l'impatto dell’attacco e per avviare le azioni necessarie. Ovviamente sono stati informati e coinvolti il National Cyber Security Centre e il Cyber Operations Team.

Quanto accaduto è purtroppo uno scenario già visto più volte. I servizi sanitari sono obiettivi popolari per gli attacchi cyber, soprattutto da parte di gruppi ransomware economicamente motivati. Le cause sono ben note: negli anni la sanità ha investito poco nella protezione cyber, quindi è relativamente facile portare a termine con successo gli attacchi contro gli ospedali. Inoltre, anche se spesso i dati ufficiali non lo confermano, sono molti i casi in cui è stato pagato un riscatto pur di sbloccare i servizi sanitari e tutelare i pazienti: è uno degli elementi su cui gli attaccanti fanno conto. Terzo ma non ultimo, spesso gli attacchi ransomware includono l’esfiltrazione di dati, e gli ospedali custodiscono informazioni sensibili di decine di migliaia di pazienti.

La buona notizia è che a questo giro non risultano vittime, cosa che era invece accaduta in passato nel corso di un attacco contro un ospedale tedesco.

Il messaggio di Ian Abbs, CEO del King’s College e del Guy’s Hospital

Il messaggio di Ian Abbs, CEO del King’s College e del Guy’s Hospital

Chi sono gli attaccanti

Il gruppo ritenuto responsabile dell’attacco è noto con il nome di Qilin. Si tratta di threat actor di lingua russa attivo dall'ottobre 2022 che applica il modello ransomware-as-a-service. Gli sono attribuiti oltre 50 attacchi solo negli ultimi quattro mesi, mentre sul suo sito di rivendicazione appaiono 112 vittime in una vasta gamma di settori. Gli esperti di Group-IB, che si sono recentemente infiltrati nel gruppo, calcolando richieste di riscatto comprese tra 50.000 e 800.000 dollari.

Un aspetto interessante è quello evidenziato da Secureworks, secondo cui gli attacchi di questo gruppo tendono ad essere opportunistici piuttosto che mirati,quindi una buona postura di sicurezza è la migliore difesa. Group-IB aggiunge che in genere il primo anello della catena di attacco è il phishing, con messaggi mirati agli addetti ai lavori per convincerli a condividere credenziali o a installare inconsciamente il malware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata /2

24-02-2026

Le Authority chiedono un freno alla AI generativa

24-02-2026

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab