Nuova tecnica bypassa l’autenticazione a più fattori

Una tecnica per ottenere i dati unici dei dispositivi da usare per aggirare l'autenticazione a più fattori è una minaccia per e-commerce e servizi bancari online.

Si chiama Fingerprint Heists la nuova minaccia scoperta dai ricercatori di Group-IB che consente agli attaccanti di rubare le ‘impronte digitali’ dei dispositivi degli utenti, ossia quei dati fondamentali per aggirare le misure di sicurezza come l'autenticazione a più fattori, rendendo di fatto inefficaci molti sistemi di protezione. Questa tecnica costituisce un rischio rilevante per le piattaforme di e-commerce, i servizi bancari online e, in generale, qualsiasi applicazione che sfrutti l'identificazione del dispositivo come misura di sicurezza.

Stando alla ricostruzione di Group-IB, l'attacco si basa sull’uso di script malevoli inseriti in siti web compromessi o in messaggi pubblicitari codice JavaScript malevolo. Quando un utente visita il sito o visualizza l'annuncio, il codice viene eseguito nel suo browser e avvia la raccolta di una serie di parametri unici del dispositivo dell'utente (noti appunto come impronta digitale), che includono l'indirizzo IP, il tipo di browser, il sistema operativo, le impostazioni di lingua e alcuni dettagli hardware. È la combinazione di questi dati a creare un profilo unico per ciascun dispositivo.

Questi dati vengono poi inviati a un server controllato dagli attaccanti, in cui restano archiviati, pronti per essere utilizzati. All’occorrenza gli attaccanti utilizzano strumenti specializzati per iniettare queste impronte digitali nei propri dispositivi, permettendo loro di apparire come utenti legittimi su diverse piattaforme, bypassando efficacemente i sistemi di sicurezza come l'autenticazione a due fattori basata su SMS/email, poiché il sistema riconosce il dispositivo come affidabile.

La scoperta

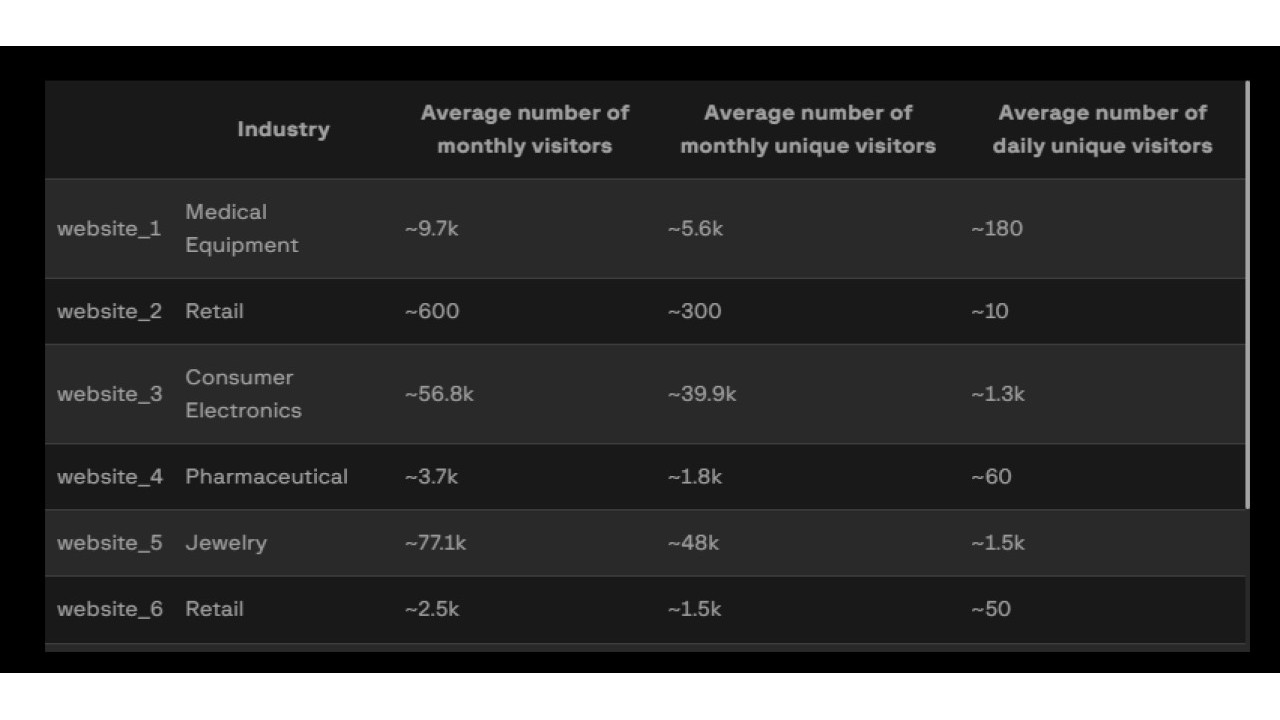

La tecnica è emersa a ottobre 2024, quando gli specialisti di threat intelligence di Group-IB hanno identificato una campagna dannosa che era in corso almeno da maggio 2024 e che aveva compromesso oltre 115 siti di una nota catena di e-commerce. Il threat actor protagonista della frode è stato tracciato come ScreamedJungle e la sua tecnica è consistita nell’iniezione di uno script Bablosoft JS nei siti web compromessi per raccogliere le impronte digitali degli utenti in visita.

Parte del dettaglio dei siti italiani compromessiI dettagli non sono ancora emersi, ma i ricercatori hanno scoperto che l’attaccante ha probabilmente sfruttato le vulnerabilità note monitorate con le sigle CVE-2024-34102 e CVE-2024-20720. Un'analisi più approfondita dello script iniettato ha rivelato che fa parte di uno strumento legittimo della suite Bablosoft BrowserAutomationStudio (BAS), sviluppato per raccogliere autonomamente le impronte digitali e di archiviarle in un database privato di Bablosoft.

Parte del dettaglio dei siti italiani compromessiI dettagli non sono ancora emersi, ma i ricercatori hanno scoperto che l’attaccante ha probabilmente sfruttato le vulnerabilità note monitorate con le sigle CVE-2024-34102 e CVE-2024-20720. Un'analisi più approfondita dello script iniettato ha rivelato che fa parte di uno strumento legittimo della suite Bablosoft BrowserAutomationStudio (BAS), sviluppato per raccogliere autonomamente le impronte digitali e di archiviarle in un database privato di Bablosoft.

In particolare, BAS è uno strumento per automatizzare le attività basate su browser che non richiede competenze di codifica. Consente agli utenti di creare script che simulano le azioni umane sui siti Web, come fare clic e compilare moduli. È uno strumento spesso abusato dai threat actor per automatizzare gli attacchi di credential stuffing, per lo scraping dei dati eccetera. Fra i siti web compromessi risultano anche nove siti web italiani, alcuni dei quali erano ancora infetti al momento delle indagini.

Le contromisure

Questa nuova tecnica costituisce l’ennesima riconferma della continua evoluzione nelle strategie degli attaccanti, oltre ovviamente a mettere l’accento sulla necessità di rafforzare le misure di sicurezza. In particolare, gli esperti esortano le aziende dei settori a rischio a implementare soluzioni di rilevamento delle anomalie comportamentali basate sull’osservazione del modo in cui un utente interagisce con una piattaforma. Inoltre, è consigliabile limitare la quantità di informazioni accessibili attraverso script di terze parti e monitorare attentamente le attività sospette. Gli utenti, dal canto loro, dovrebbero mantenere aggiornati i propri browser e utilizzare estensioni che limitano l'esecuzione di script non autorizzati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab