Investimenti in securezza bocciati dai test di penetrazione

La maggior parte degli attacchi permette l'accesso alle reti aziendali senza attivare alcun allarme.

Quanto sono efficaci gli strumenti di sicurezza adottati dalle aziende? L'unico modo per saperlo è condurre approfonditi test di penetrazione. È quello che ha fatto FireEye con il team Mandiant Security Validation. Gli esperti hanno simulato attacchi reali, usando tecniche adottate dai cyber criminali.

Il campione di test ha incluso ambienti di produzione aziendali in 11 settori industriali differenti. A tutela delle infrastrutture erano attive 123 tecnologie di sicurezza leader del mercato, tra cui sistemi network, email, endpoint e soluzioni cloud.

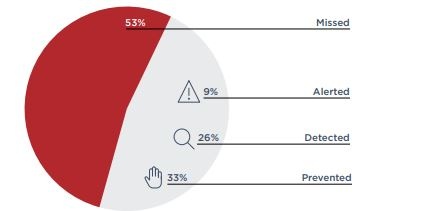

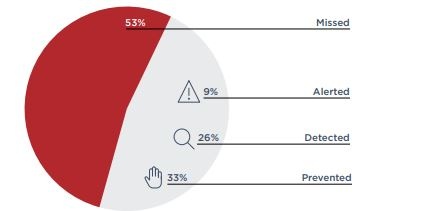

Il risultato è decisamente poco confortante. Nonostante gli investimenti in cyber security mirati a proteggere tutte le risorse aziendali, la maggior parte degli attacchi di test è andato a buon fine. Il 53% degli attacchi ha colpito gli obiettivi prefissati senza essere scoperto.

Il 26% degli attacchi ha avuto successo, ma è stato rilevato. Il 33% degli attacchi è stato bloccato dagli strumenti di sicurezza. Solo il 9% degli attacchi ha generato allarmi. A dimostrazione del fatto che la maggior parte delle aziende non ha la visibilità necessaria sulle minacce gravi. Questo anche in presenza di piattaforme di analisi, SIEM e SOAR.

Il 26% degli attacchi ha avuto successo, ma è stato rilevato. Il 33% degli attacchi è stato bloccato dagli strumenti di sicurezza. Solo il 9% degli attacchi ha generato allarmi. A dimostrazione del fatto che la maggior parte delle aziende non ha la visibilità necessaria sulle minacce gravi. Questo anche in presenza di piattaforme di analisi, SIEM e SOAR.

Tutti i dati sono contenuti nel Mandiant Security Effectiveness Report 2020. Le analisi sono state l'occasione per rilevare i motivi più comuni della scarsa ottimizzazione degli strumenti di sicurezza.

Il primo è l'implementazione degli strumenti impiegando configurazioni predefinite "out-of-the-box". Il secondo è la mancanza di risorse per la messa a punto e l'ottimizzazione post-implementazione. Il terzo è l'assenza di test di validazione. L'ultimo riguarda la presenza di modifiche o alterazioni all'infrastruttura originaria.

Questo ha portato a una serie di criticità che hanno favorito la buona riuscita delle tattiche tipicamente usate dagli aggressori. Per esempio, nel testare il traffico di rete, solo il 4% delle attività di ricognizione ha generato un allarme. Questo favorisce le compromissioni e l'installazione di ransomware. Basti sapere che nel 68% dei casi i controlli non hanno impedito o rilevato il diffondersi delle minacce all’interno del loro ambiente.

Altro problema è quello che riguarda l'elusione delle policy. Nel 65% dei casi, gli ambienti oggetto di validazione non hanno impedito o rilevato le azioni che violavano le policy. A questo proposito, è da annotare che i controlli non hanno impedito prevenire o rilevare la trasmissione e/o il download di file malevoli (48% dei casi). Ancora più grave, il 97% delle azioni di Command & Control non ha generato un allarme nel SIEM. Le tecniche di esfiltrazione hanno avuto successo nel 67% dei casi.

Altro problema è quello che riguarda l'elusione delle policy. Nel 65% dei casi, gli ambienti oggetto di validazione non hanno impedito o rilevato le azioni che violavano le policy. A questo proposito, è da annotare che i controlli non hanno impedito prevenire o rilevare la trasmissione e/o il download di file malevoli (48% dei casi). Ancora più grave, il 97% delle azioni di Command & Control non ha generato un allarme nel SIEM. Le tecniche di esfiltrazione hanno avuto successo nel 67% dei casi.

I dati dimostrano che non basta investire in cyber sicurezza. Occorre un'attenta pianificazione, una progettazione minuziosa e fatta da esperti e un'implementazione personalizzata e a regola d'arte. Infine, non deve mai mancare la continua validazione mediante test di penetrazione. Sono l'unico modo per automatizzare la misurazione dell'efficacia delle soluzioni di sicurezza. e forniscono dati oggettivi sui risultati.

Il campione di test ha incluso ambienti di produzione aziendali in 11 settori industriali differenti. A tutela delle infrastrutture erano attive 123 tecnologie di sicurezza leader del mercato, tra cui sistemi network, email, endpoint e soluzioni cloud.

Il risultato è decisamente poco confortante. Nonostante gli investimenti in cyber security mirati a proteggere tutte le risorse aziendali, la maggior parte degli attacchi di test è andato a buon fine. Il 53% degli attacchi ha colpito gli obiettivi prefissati senza essere scoperto.

Il 26% degli attacchi ha avuto successo, ma è stato rilevato. Il 33% degli attacchi è stato bloccato dagli strumenti di sicurezza. Solo il 9% degli attacchi ha generato allarmi. A dimostrazione del fatto che la maggior parte delle aziende non ha la visibilità necessaria sulle minacce gravi. Questo anche in presenza di piattaforme di analisi, SIEM e SOAR.

Il 26% degli attacchi ha avuto successo, ma è stato rilevato. Il 33% degli attacchi è stato bloccato dagli strumenti di sicurezza. Solo il 9% degli attacchi ha generato allarmi. A dimostrazione del fatto che la maggior parte delle aziende non ha la visibilità necessaria sulle minacce gravi. Questo anche in presenza di piattaforme di analisi, SIEM e SOAR.Tutti i dati sono contenuti nel Mandiant Security Effectiveness Report 2020. Le analisi sono state l'occasione per rilevare i motivi più comuni della scarsa ottimizzazione degli strumenti di sicurezza.

Il primo è l'implementazione degli strumenti impiegando configurazioni predefinite "out-of-the-box". Il secondo è la mancanza di risorse per la messa a punto e l'ottimizzazione post-implementazione. Il terzo è l'assenza di test di validazione. L'ultimo riguarda la presenza di modifiche o alterazioni all'infrastruttura originaria.

Questo ha portato a una serie di criticità che hanno favorito la buona riuscita delle tattiche tipicamente usate dagli aggressori. Per esempio, nel testare il traffico di rete, solo il 4% delle attività di ricognizione ha generato un allarme. Questo favorisce le compromissioni e l'installazione di ransomware. Basti sapere che nel 68% dei casi i controlli non hanno impedito o rilevato il diffondersi delle minacce all’interno del loro ambiente.

Altro problema è quello che riguarda l'elusione delle policy. Nel 65% dei casi, gli ambienti oggetto di validazione non hanno impedito o rilevato le azioni che violavano le policy. A questo proposito, è da annotare che i controlli non hanno impedito prevenire o rilevare la trasmissione e/o il download di file malevoli (48% dei casi). Ancora più grave, il 97% delle azioni di Command & Control non ha generato un allarme nel SIEM. Le tecniche di esfiltrazione hanno avuto successo nel 67% dei casi.

Altro problema è quello che riguarda l'elusione delle policy. Nel 65% dei casi, gli ambienti oggetto di validazione non hanno impedito o rilevato le azioni che violavano le policy. A questo proposito, è da annotare che i controlli non hanno impedito prevenire o rilevare la trasmissione e/o il download di file malevoli (48% dei casi). Ancora più grave, il 97% delle azioni di Command & Control non ha generato un allarme nel SIEM. Le tecniche di esfiltrazione hanno avuto successo nel 67% dei casi.I dati dimostrano che non basta investire in cyber sicurezza. Occorre un'attenta pianificazione, una progettazione minuziosa e fatta da esperti e un'implementazione personalizzata e a regola d'arte. Infine, non deve mai mancare la continua validazione mediante test di penetrazione. Sono l'unico modo per automatizzare la misurazione dell'efficacia delle soluzioni di sicurezza. e forniscono dati oggettivi sui risultati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab