I SOC tra AI, tool e carenza di competenze

Solo l’11% dei responsabili di cybersecurity si fida dell’AI per attività critiche. Il 46% dedica più tempo ai tool che alla difesa. Il 78% accelera la risposta con la condivisione dati.

La sicurezza resta una priorità assoluta per le organizzazioni di tutto il mondo, ma l’approccio all’intelligenza artificiale continua a essere cauto: solo l’11% dei responsabili della sicurezza si fida completamente dell’AI per attività mission-critical. Questo dato, insieme a molti altri, emerge dal report globale State of Security 2025, realizzato da Splunk in collaborazione con Oxford Economics e basato su un’indagine condotta tra ottobre e dicembre 2024, che ha coinvolto 2.058 security leader in nove Paesi e 16 settori industriali.

Il quadro che si delinea è quello di SOC sotto pressione, che necessitano di innovare e di adottare tecnologie avanzate, ma sono ancora frenati da inefficienze interne, tool troppo frammentati e una forte carenza di competenze. Quasi la metà degli intervistati (46%) dichiara di dedicare più tempo alla manutenzione dei tool che alla prevenzione delle minacce. Una percentuale che, unita al 78% di chi riconosce che la condivisione dei dati con i team di observability accelera la risoluzione degli incidenti, fotografa una realtà in cui la tecnologia può essere un potente alleato, ma solo se viene integrata e gestita in modo strategico.

Le inefficienze tecnologiche

Il report sottolinea che il problema non sono solo le minacce esterne, ma anche le inefficienze interne, che rallentano la risposta tempestiva ed efficace agli attacchi cyber. In particolare, emerge che i SOC sono ancora afflitti da un uso eccessivo di tool non integrati tra loro, tanto che il 78% degli intervistati segnala dispersione e disconnessione dei propri strumenti.

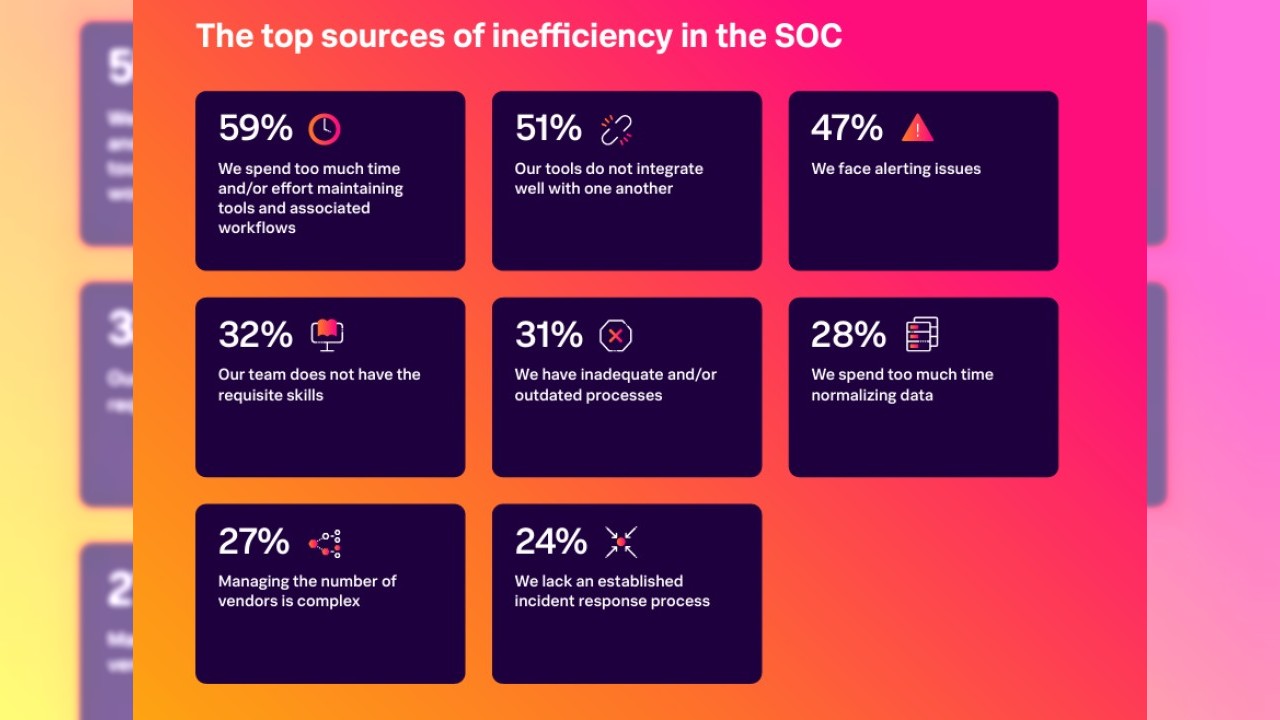

Questo scenario, definito tool sprawl, genera una serie di problemi a catena: il 59% degli intervistati indica la manutenzione dei tool come la principale fonte di inefficienza; il 51% lamenta la scarsa integrazione tra i diversi strumenti. La conseguenza è che i team dedicano una parte significativa del proprio tempo a configurare, aggiornare e risolvere problemi tecnici, piuttosto che a investigare e mitigare le minacce reali.

A complicare ulteriormente il quadro ci sono le difficoltà legate alla gestione dei dati. Il 57% dei security leader riferisce di perdere tempo prezioso durante le indagini a causa di gap nelle strategie di data management, mentre il 39% segnala problemi di accessibilità e il 35% la presenza di silos informativi. In pratica, spesso i dati necessari per condurre analisi accurate non sono facilmente accessibili o sono distribuiti in modo frammentato tra diversi sistemi, rallenando e complicando la risposta agli incidenti.

Un altro aspetto critico è l’overload di alert: il 59% degli intervistati dichiara di ricevere troppi alert; il 55% di dover gestire un numero eccessivo di falsi positivi; il 46% di dover affrontare alert senza un contesto sufficiente. Questo scenario contribuisce ad alimentare la cosiddetta alert fatigue, che abbassa la motivazione e la produttività degli analisti e aumenta il rischio di ignorare o gestire troppo tardi segnali importanti.

Competenze, processi e pressioni crescenti

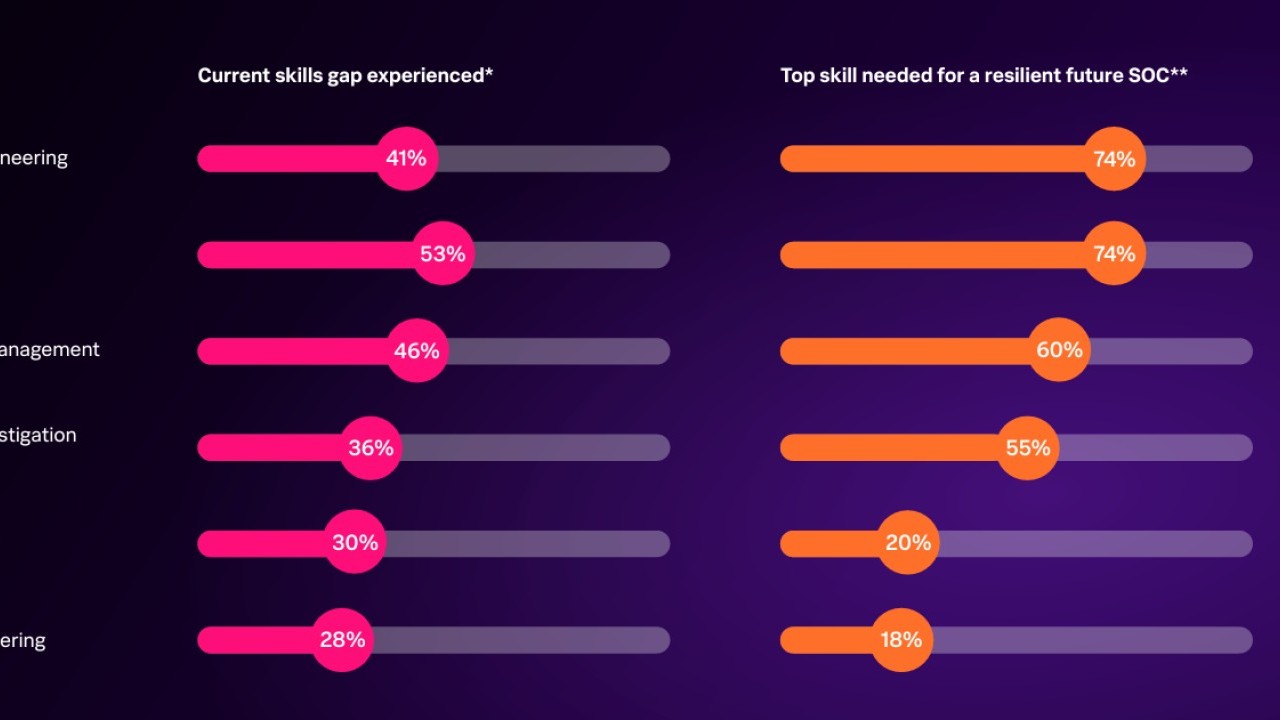

Il report di Splunk individua diverse cause alla radice delle inefficienze che affliggono i SOC. Innanzitutto, lo skill gap: il 49% degli intervistati segnala che il proprio gruppo di lavoro è carente di personale e specializzazioni. In particolare, le competenze più richieste e allo stesso tempo più carenti sono detection engineering (il 74% la considera una delle tre skill più importanti per il futuro SOC, ma il 41% segnala una lacuna in questo ambito), DevSecOps (il 55% la considera fondamentale, ma il 53% ammette di non essere sufficientemente preparato) e compliance management (il 60% la ritiene cruciale, ma il 46% riconosce di avere un gap).

A questo si aggiungono processi obsoleti o inadeguati (il 31% degli intervistati li segnala come fonte di inefficienza) e la difficoltà di gestire un numero crescente di fornitori (il 27% lamenta la complessità di gestione). Inoltre, il 28% degli intervistati sottolinea la mancanza di un processo di incident response strutturato, mentre il 24% riconosce di dedicare troppo tempo alla normalizzazione dei dati.

La pressione sui team di sicurezza è ulteriormente aumentata dalla crescita delle minacce e dalle aspettative sempre più elevate da parte delle leadership aziendali. Il 52% del campione afferma che il proprio team è sovraccarico di lavoro, il 42% che è sottodimensionato, il 34% che è carente di competenze e il 27% che è sottofinanziato. Queste condizioni contribuiscono a un clima di stress e burnout, tanto che il 52% degli intervistati ammette di aver pensato di abbandonare il settore della cybersecurity a causa della pressione lavorativa.

Integrazione, automazione e collaborazione

Il report di Splunk suggerisce che la strada per superare le inefficienze dei SOC passa attraverso una maggiore integrazione e automazione, nonché una più stretta collaborazione tra i diversi team aziendali. L’adozione di piattaforme unificate, che consentono di collegare strumenti di sicurezza e osservabilità, è vista come una delle soluzioni più efficaci: il 59% di chi ha adottato questo approccio dichiara di rispondere più rapidamente agli incidenti, il 53% di dedicare meno tempo alla manutenzione dei tool e il 49% di avere una copertura migliore sulle minacce156.

La condivisione dei dati tra i team di sicurezza e quelli di observability è un altro elemento chiave per accelerare la risoluzione degli incidenti. Il 78% degli intervistati che pratica questa collaborazione afferma di riuscire a rilevare gli incidenti più velocemente, mentre il 66% segnala una riduzione dei tempi di remediation. Tuttavia, la condivisione sistematica dei dati non è ancora la norma: solo il 9% del campione dichiara di praticarla sempre, mentre il 37% lo fa solo su base occasionale.

Il ruolo dell’AI e della detection as code

Il report sottolinea anche l’importanza di automatizzare i processi ripetitivi e di basso valore, per liberare tempo e risorse da dedicare ad attività più strategiche. Un compito ideale per l’AI: il 59% degli intervistati che usano soluzioni AI segnalano un aumento significativo dell’efficienza, soprattutto in ambiti come la threat intelligence, la query di dati di sicurezza e la redazione di policy. Tuttavia, come accennato in apertura la fiducia nell’AI resta limitata.

L’AI peraltro sta assumendo un ruolo sempre più centrale nei SOC, ma il suo utilizzo è ancora in una fase di sperimentazione e maturazione. Il 63% degli intervistati ritiene che gli strumenti di GenAI specifici per la cybersecurity possano migliorare significativamente le operazioni di sicurezza rispetto agli strumenti generici disponibili pubblicamente. Questo tipo di AI, addestrata su dataset specifici per la cybersecurity, promette di fornire raccomandazioni più precise e ridurre il rischio di data leakage, mantenendo i flussi di lavoro all’interno dell’organizzazione.

Un altro trend emergente è la detection as code (DaC), ovvero la possibilità di creare, testare e distribuire regole di detection in modo automatizzato e scalabile. Il 63% del campione dichiara di voler utilizzare frequentemente o sempre questo approccio in futuro, anche se attualmente solo il 35% lo fa in modo sistematico. Tra i principali vantaggi della detection as code ci sono la possibilità di automatizzare i workflow (52%), standardizzare il deployment (45%) e adottare pratiche di test-driven development (62%).

Il report sottolinea infine che, nonostante l’avanzamento tecnologico, il ruolo umano resta centrale nei SOC.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab