Truffa Net RFQ: come i cyber criminali rubano beni materiali alle aziende

Un nuovo schema di truffa colpisce le aziende: false richieste di preventivo e pagamenti dilazionati servono ai cybercriminali per sottrarre beni di valore.

Una richiesta di preventivo con opzioni di pagamento a 15, 30 o 45 giorni è una prassi comune in azienda. Tuttavia, sta diventando ordinaria anche nella strategia delle frodi informatiche finalizzate al furto di beni reali: lo spiegano i ricercatori di Proofpoint in un’analisi appena pubblicata, che porta alla luce una catena di attacco subdola ma efficace, in cui la truffa della richiesta di preventivo (Net RFQ scam) si afferma tra i cinque argomenti di ingegneria sociale sfruttati più di frequente nel panorama delle minacce cyber orientate al business. La truffa in questione ha successo perché sfrutta la quotidianità delle operazioni aziendali, la velocità operativa che ormai è un must per un fornitore, la dispersione geografica e l’interazione tra canali digitali e fisici, che permette di far perdere le proprie tracce.

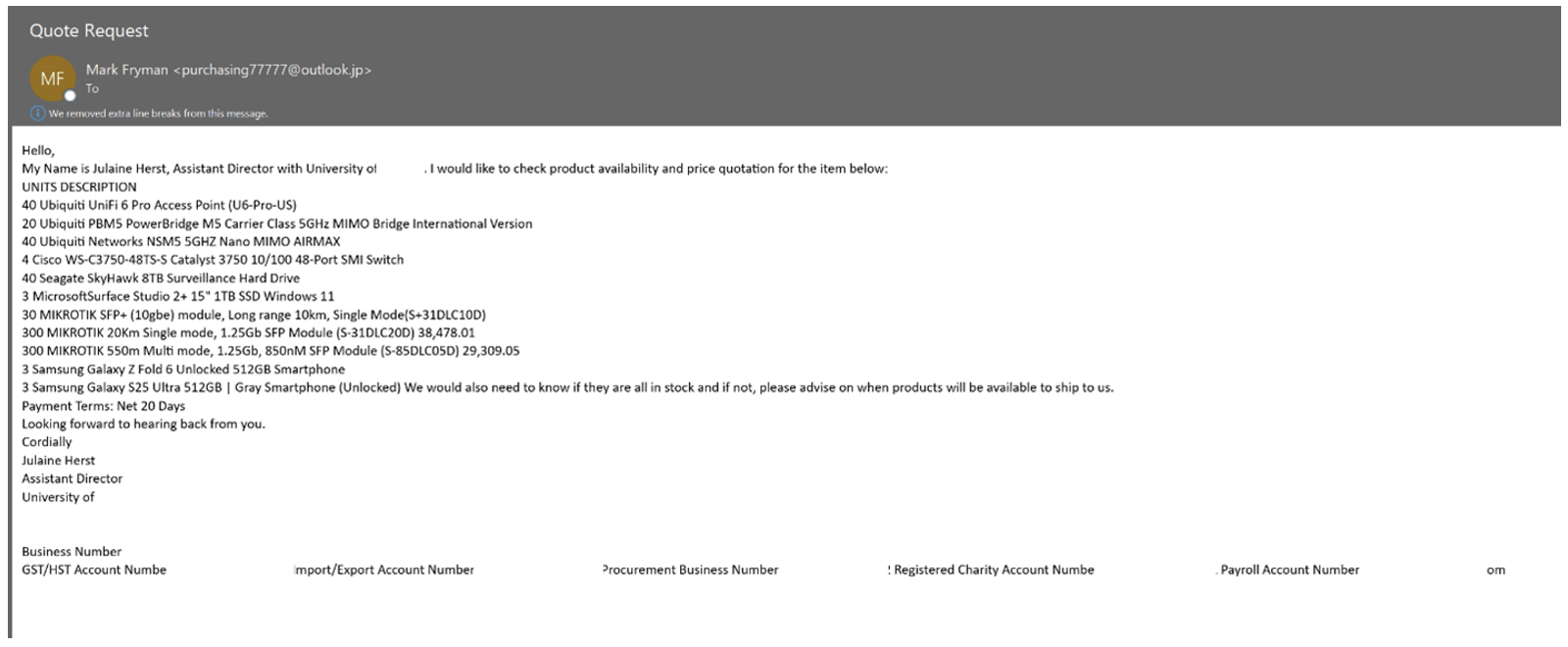

La strategia richiede agli attaccanti la capacità di calarsi nei panni di manager degli uffici acquisti di aziende reali, spesso sfruttando identità di dipendenti, ragioni sociali e vari dati aziendali precedentemente sottratti o ricavati da informazioni pubbliche. Spesso vengono sfruttati domini “lookalike” per imitare alla perfezione quelli di aziende, università, enti o piccole amministrazioni. L’attaccante deve anche saper prestare un’attenzione maniacale ai dettagli mentre crea email, preventivi e firme digitali, per fare che risultino identici a quelli autentici.

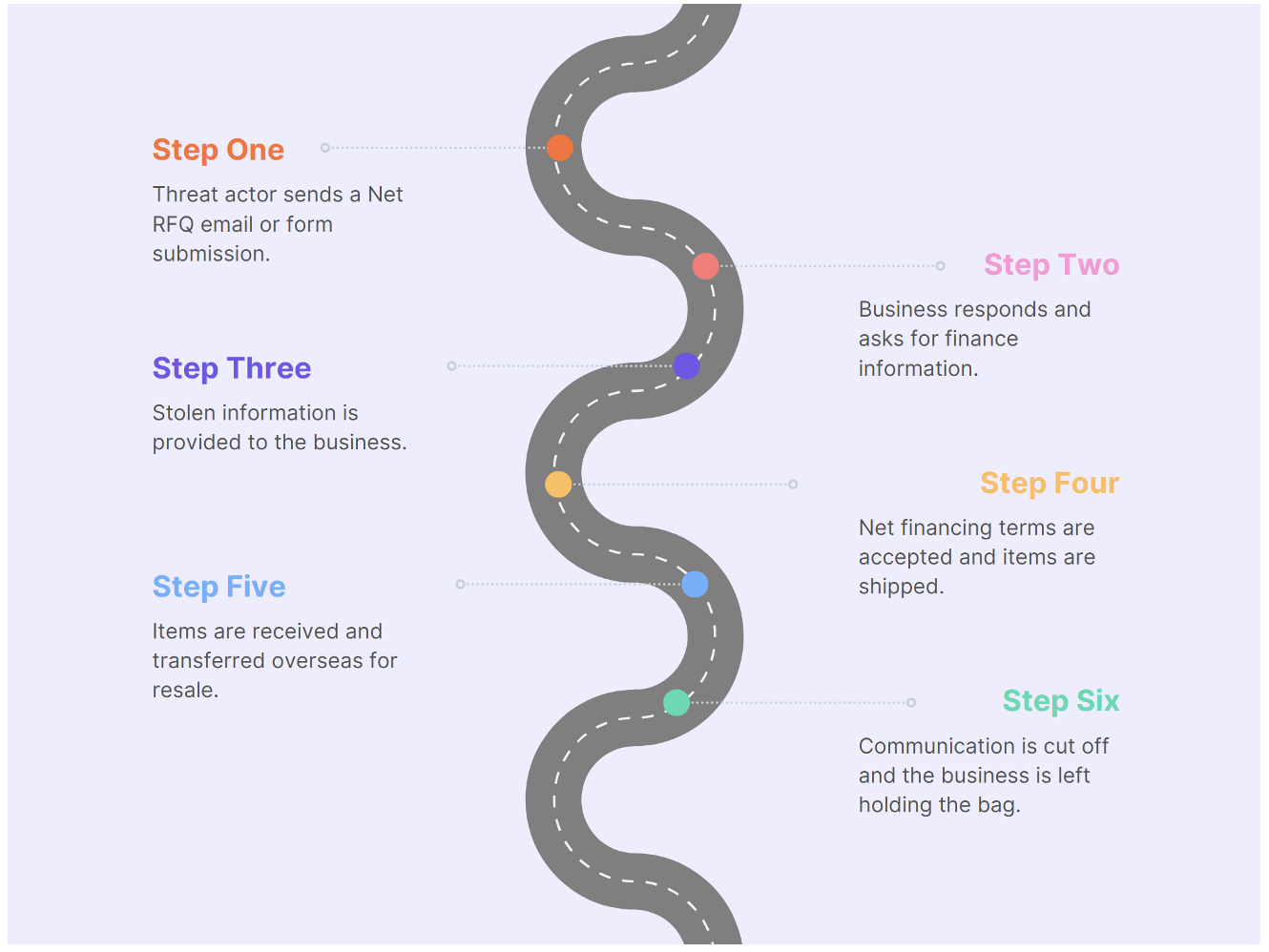

La catena di attacco

La catena di attacco

L’interazione con le vittime segue un copione collaudato: i truffatori inviano richieste di preventivo tramite email o compilando i form di contatto presenti nei siti delle aziende target. Gli oggetti richiesti in genere sono scelti tra prodotti particolarmente appetibili e facili da piazzare sul mercato nero o in Paesi con domanda elevata, come per esempio hard disk di vari brand, telecamere di videosorveglianza, dispositivi Wi-Fi e macchinari medici. Si tratta di ordini che, seppur molto specifici, risultano credibili perché legati ad attrezzature aziendali di largo impiego.

A connotare il modello di frode è l’esplicita richiesta di finanziamento Net 15/30/45. L’attaccante, una volta ricevuto un riscontro positivo dall’azienda, invia tutta la documentazione per aprire la linea di credito: nome legale dell’azienda (a cui è stata rubata l’identità), eventuali “doing business as”, EIN, DUNS e talvolta statuti societari e licenze per rendere credibile la pratica. L’altra caratteristica costante è la rapidità: gli attaccanti si premurano di avviare la spedizione il prima possibile, arrivando anche a ridurre il quantitativo d’ordine pur di accelerare l’approvazione del credito.

Una volta ottenuto l’ok al finanziamento, i truffatori forniscono l’indirizzo per la consegna della spedizione, che è un aspetto tutt’altro che banale nella catena del crimine. Gli analisti di Proofpoint, grazie a un lavoro di engagement con i threat actor, hanno documentato l’uso di una fitta rete di servizi internazionali legali di spedizione (ignari della truffa) specializzati nell’inoltro di merci verso paesi dell’Africa occidentale come Nigeria e Ghana. Tali servizi di forwarding rappresentano una soluzione logistica comoda e difficilmente tracciabile, che permette ai truffatori di sdoganare rapidamente le merci rubate.

Oltre agli spedizionieri, i ricercatori Proofpoint hanno osservato l’uso di indirizzi residenziali che sottintendono il coinvolgimento di “muli”, ossia di collaboratori volontari inconsapevoli oppure di ex vittime di truffe costrette a collaborare per saldare un debito. Inoltre, per la gestione di ordini particolarmente pesanti, in alcuni casi vengono affittati magazzini sul territorio statunitense, anche solo per periodi brevissimi, in attesa di reindirizzare le spedizioni. La catena così costituita complica il rintracciamento dei veri beneficiari della frode.

Il primo contatto

Il primo contatto

Una difesa efficace

Nella strategia di contrasto a questo tipo di attacco è stata fondamentale la collaborazione con team specializzati nel take down di domini, che ha portato a neutralizzare almeno 19 domini direttamente coinvolti nella diffusione degli attacchi. Un dato interessante emerge dalla risposta degli attaccanti, che spesso abbandonano la conversazione non appena la loro infrastruttura viene bloccata.

Un altro aspetto cruciale riguarda la collaborazione con le aziende di spedizioni: Proofpoint è riuscita a identificare in tempo reale indirizzi email gestiti direttamente dai malviventi, che venivano utilizzati per comunicare con i corrieri negli Stati Uniti. Questo ha permesso di interrompere la consegna dei pacchi identificati e di bloccare altre spedizioni che stavano per essere recapitate a diversi indirizzi.

Tutto questo è efficace, ma da solo non basta: è necessario che le aziende rivedano alcuni processi, specie quelli relativi all’apertura di linee di credito e all’automazione delle risposte a richieste di preventivi. In particolare, gli esperti consigliano di porre attenzione sulla pressione esercitata per accelerare i tempi dell’approvazione, che spesso fa leva su urgenze improvvise, e gli indirizzi di consegna legati a servizi di spedizione internazionale, oppure indirizzi residenziali poco coerenti col profilo del cliente.

Infine, un punto chiave della prevenzione resta la verifica del dominio di provenienza dell’email e della congruenza tra ragione sociale del richiedente e dominio utilizzato. Gli analisti consigliano di cercare online il nome della società e di consultare numeri di telefono, indirizzi PEC e canali ufficiali riportati esclusivamente sui siti online delle aziende, lasciando da parte eventuali recapiti presenti nell’email sospetta.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab