Patch Tuesday di maggio: Microsoft corregge 71 falle, 5 critiche

Microsoft risolve 71 vulnerabilità, tra cui 5 critiche e 5 zero-day già sfruttate. Aggiornamenti urgenti per Office, DWM e driver CLFS di Windows.

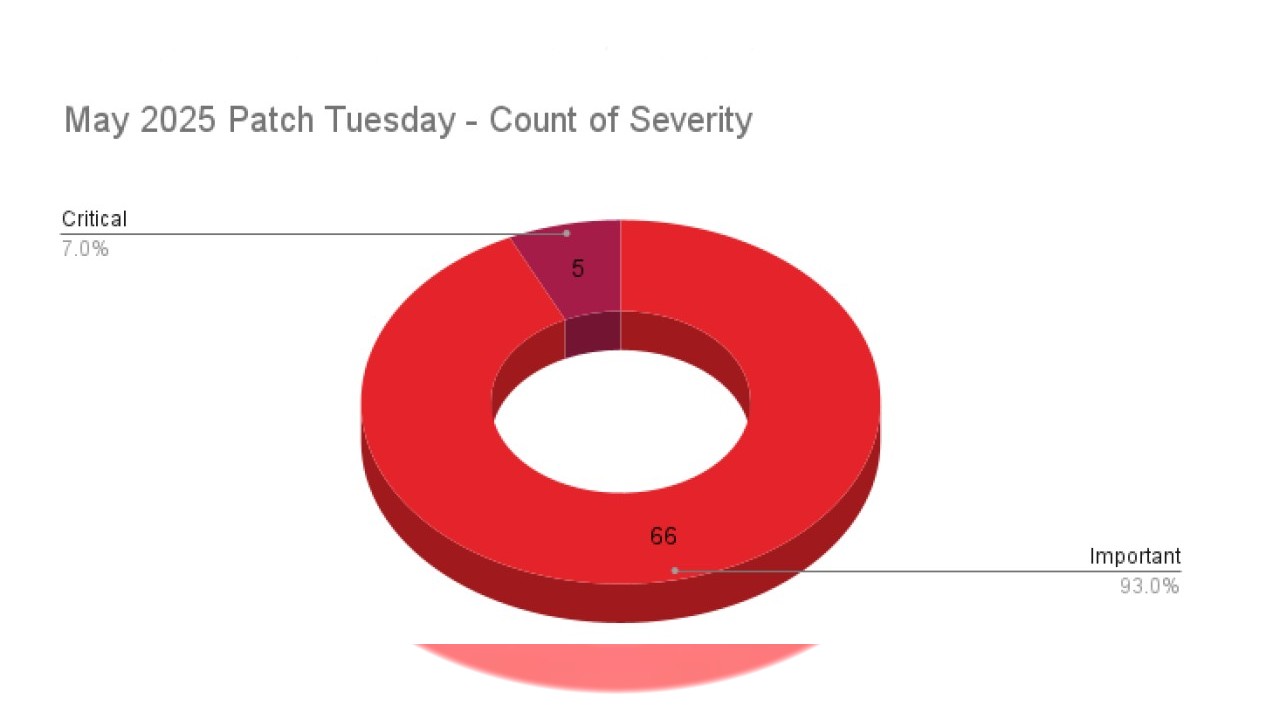

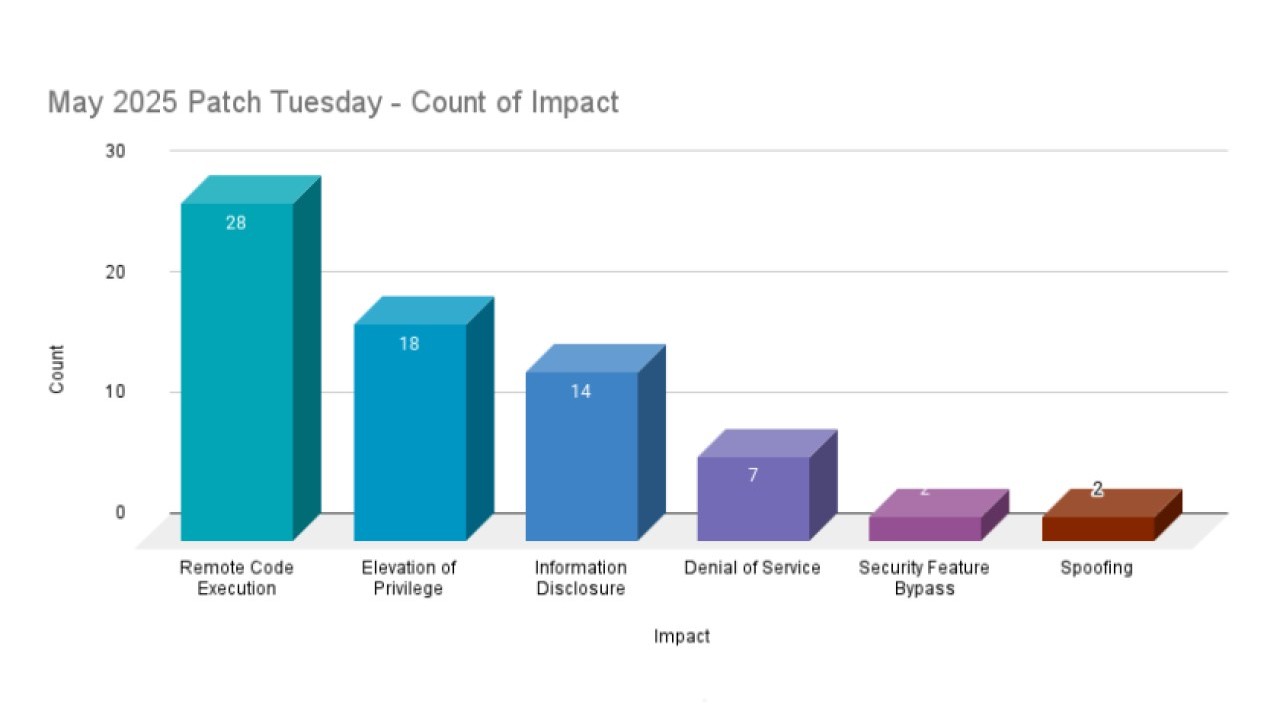

Nell’abituale appuntamento mensile con la tornata di correzione delle vulnerabilità, Microsoft ha chiuso 71 falle, tra cui cinque sfruttate attivamente e due zero-day divulgate pubblicamente. Complessivamente, le vulnerabilità presentate come Critiche nel Patch Tuesday di maggio 2025 sono state 5, mentre erano 66 quelle definite Importanti. In 17 casi i bug portavano a una escalation dei privilegi, 2 falle permettevano di bypassare le funzioni di sicurezza e 28 erano di tipo RCE, quindi consentivano l'esecuzione di codice in modalità remota.

Cinque zero-day attivamente sfruttate

Come sempre, in questa sede trattiamo le CVE su cui Microsoft ha puntato i riflettori perché già attivamente sfruttate, quindi verosimilmente associate a un rischio maggiore. Ricordiamo comunque che il punteggio CVSS non è l’unico parametro da considerare nella prioritizzazione delle patch: spesso gli attaccanti sfruttano falle minori in attacchi mirati.

CVE-2025-30397 è una vulnerabilità legata all'esecuzione di codice da remoto (RCE) nel motore di scripting Microsoft. Sono state inoltre sfruttate attivamente quattro vulnerabilità relative all'acquisizione di privilegi più elevati, CVE-2025-32709, CVE-2025-30400, CVE-2025-32701 e CVE-2025-32706 che interessavano il driver di funzione ausiliaria per WinSock, la libreria di base DWM e il driver del file system di registro comune di Windows.

Fonte: Tenable

Fonte: Tenable

In particolare, la CVE-2025-30400 riguarda la libreria di Windows Desktop Windows Manager (DWM) e, se sfruttata in maniera opportuna, conferisce agli attaccanti i privilegi di SISTEMA. Gli è stato assegnato un punteggio CVSS di 7.8 ed è oggetto di particolare attenzione perché è già stata sfruttata come zero-day. Gli esperti di Tenable fanno notare che si tratta della settima vulnerabilità EoP nella DWM Core Library corretta quest'anno.

CVE-2025-30385, CVE-2025-32701 e CVE-2025-32706 sono relative al driver CLFS (Common Log File System) di Windows e hanno un punteggio CVSS assegnato di 7.8. Il motivo di tanta attenzione è che sia la CVE-2025-32701 che la CVE-2025-32706 sono state sfruttate attivamente come zero-day, mentre la CVE-2025-30385 è ritenuta da Microsoft una falla ad alto rischio di sfruttamento. Nel patch management è importante tenere conto del fatto che nel 2024 sono state corrette otto vulnerabilità CLFS inclusa una zero-day: un dato che classifica Windows CLFS come un vettore di attacco popolare fra gli attaccanti, inclusi i gruppi ransomware.

Le falle critiche

Le undici vulnerabilità Critiche di questa tornata del Patch Tuesday sono costituite da cinque falle RCE, quattro relative all'escalation di privilegi, una di divulgazione di informazioni e una relativa allo spoofing. Tre sono quelle state considerate a sfruttamento più probabile: CVE-2025-30386 relativa a Microsoft Office, CVE-2025-30390 di Azure ML Compute e CVE-2025-30398 a carico di Nuance PowerScribe 360.

Fonte: Tenable

Fonte: Tenable

Quelle di Office sono le più importanti. In particolare, la CVE-2025-30386 ha un punteggio CVSS associato di 8.3; lo sfruttamento prevede l’invio di un'email che innesca uno scenario use-after-free consentendo l'esecuzione di codice arbitrario. Il punteggio elevato è dato dal fatto che la complessità dell'attacco è ritenuta bassa, per cui lo sfruttamento è probabile. Un'altra vulnerabilità RCE che interessa Microsoft Office, CVE-2025-30377, ha un punteggio CVSS associato di 8.4 in funzione dello stesso parametro di valutazione della precedente.

Passiamo poi a due vulnerabilità RCE che interessano il client Desktop remoto: CVE-2025-29966 e CVE-2025-29967. Sono entrambe falle di buffer overflow e hanno un punteggio CVSS associato di 8.8 e che sono ritenute facili da sfruttare.

Un elenco completo di tutte le altre vulnerabilità che Microsoft ha corretto questo mese è disponibile sulla sua pagina di aggiornamento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab