RMM compromessi: attacchi automatizzati con RAT multipli

Una campagna cyber sfrutta installer RMM trojanizzati per distribuire contemporaneamente più RAT, così da garantire agli attaccanti controllo remoto e persistenza.

Una nuova e sofisticata campagna cyber sfrutta installer compromessi di una nota soluzione di Remote Monitoring and Management per guadagnare l’accesso iniziale ai sistemi delle vittime e avviare la distribuzione automatizzata di una catena di strumenti di controllo remoto, che garantiscono agli attaccanti la persistenza e la massima flessibilità d’azione. La minaccia è stata usata contro aziende statunitensi, ma può colpire qualsiasi realtà che faccia uso di software di gestione remota per l’amministrazione IT. Ad analizzare la campagna in modo approfondito sono gli esperti di Acronis TRU, che hanno pubblicato un dettagliato report con tutti i dettagli tecnici e gli IoC.

La campagna

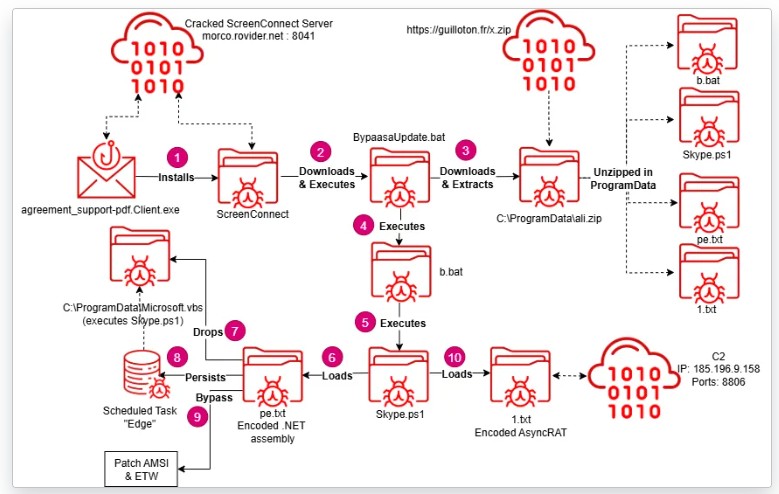

Gli attaccanti sfruttano installer trojanizzati e travestiti da documenti legittimi dell’RMM ConnectWise ScreenConnect, che vengono inviati alle potenziali vittime tramite campagne di phishing. Rispetto a versioni precedenti viste in campagne simili, questi installer sono più piccoli e non includono informazioni di configurazione statiche: due caratteristiche che rendono ancora meno efficace la detection basata sulla presenza di pattern noti.

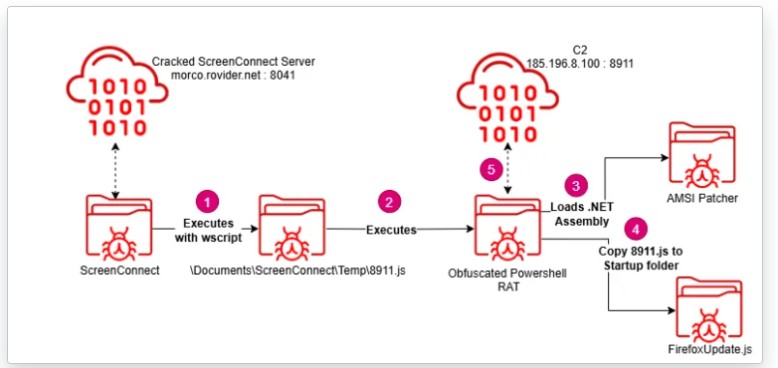

Se aperto, l’installer connette il sistema a un server di comando e controllo gestito dagli attaccanti. Questa operazione iniziale abilita subito la seconda fase, in cui gli attaccanti sfruttano le funzioni di automazione del sopraccitato RMM per distribuire e attivare contemporaneamente due RAT. Il primo è AsyncRAT, uno dei trojan di accesso remoto più diffusi; pochi minuti dopo viene consegnato un secondo payload: un RAT artigianale inedito, scritto in PowerShell, con funzioni di base quali esecuzione di comandi, download ed esecuzione di file, raccolta dati di sistema inclusi i dettagli sugli antivirus installati, e un sistema di persistenza via script e cartella di avvio. Interessante notare che questo RAT utilizza oggetti COM Windows come Microsoft.XMLHTTP per le comunicazioni, che è una scelta meno comune rispetto alle normali librerie PowerShell, probabilmente dettata dalla necessità di eludere i controlli di sicurezza.

Questa combinazione introduce ridondanza: serve per conservare l’accesso remoto anche qualora uno dei due RAT venisse intercettato e rimosso dagli strumenti di sicurezza. Gli esperti ipotizzano inoltre che l’approccio possa essere frutto della collaborazione tra più gruppi, o che serva per testare l’efficacia di una nuova arma - che nel caso specifico è il RAT artigianale.

La catena di infezione completa di AsyncRAT

La catena di infezione completa di AsyncRAT

Il comando e controllo si basa su un ciclo continuo di richieste POST al server malevolo, con risposta immediata in base ai comandi ricevuti: caricamento/esecuzione di file, inserimento di altri script, chiusura del loop, impostazioni di persistenza. Per rendere l’analisi più complessa, il codice impiega nomi di variabili e funzioni privi di senso e occulta componenti critici con la cifratura base64.

Una catena d’infezione evolutiva

Due settimane dopo l’attacco iniziale, gli attaccanti aggiornano la catena d’infezione utilizzando un nuovo batch che lancia uno script PowerShell. Quest’ultimo a sua volta scarica e decodifica file .NET offuscati, tra cui una DLL denominata Obfuscator, responsabile sia della persistenza sia del caricamento finale in memoria della versione più aggiornata di AsyncRAT, configurata per comunicare con strade diverse e nuovi parametri, per aumentare l’offuscamento e la resilienza. La persistenza si ottiene tramite una nuova scheduled task associata a uno script VBS che avvia la sequenza malevola a ogni riavvio del sistema.

Inoltre, pochi giorni dopo avviene anche la consegna ramite WMI (Windows Management Instrumentation) del RAT PureHVNC, che sfrutta script PowerShell e meccanismi di process hollowing con DLL specializzate in iniezione di codice. L’obiettivo è sempre quello di mantenere l’accesso remoto e il controllo diretto delle postazioni.

La tendenza all’abuso di RMM

La minaccia descritta si inserisce nella più ampia tendenza dell’abuso di strumenti RMM ai fini malevoli, come confermato da altre campagne recenti fondate sull’abbinata phishing e RMM. Tuttavia, la campagna tracciata da Acronis TRU introduce alcuni elementi di novità come per esempio l’impiego massivo di installer evasivi, la distribuzione automatizzata e contemporanea di più RAT, l’artigianalità di alcuni strumenti.

La catena di infezione del RAT artigianale

La catena di infezione del RAT artigianale

Inoltre, nelle precedenti campagne venivano sfruttati per lo più strumenti amministrativi diffusi. Qui, invece, gli attaccanti lavorano direttamente sugli installer server e client di ScreenConnect, modificandone la configurazione e la logica operativa.

Nonostante le differenze, la tendenza resta preoccupante. L’unica difesa efficace è quella basata sul monitoraggio continuo, sul controllo rigoroso delle installazioni e sulle policy. Inoltre, sono necessarie capacità avanzate di threat hunting, la presenza di EDR evoluti e un controllo sistematico di qualsiasi attività inusuale legata agli RMM, soprattutto se correlata a download di installer da fonti inattese o da domini appena registrati.

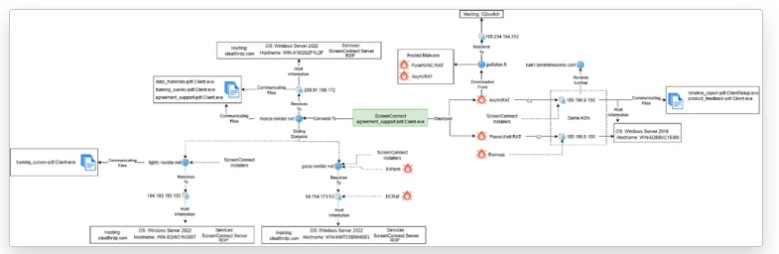

L’infrastruttura degli attaccanti

L’infrastruttura degli attaccanti

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab