Patch Tuesday: a novembre Microsoft chiude 63 falle, una zero-day

Nell’appuntamento novembrino Microsoft chiude 63 vulnerabilità di cui solo una zero-day. Ecco le più importanti.

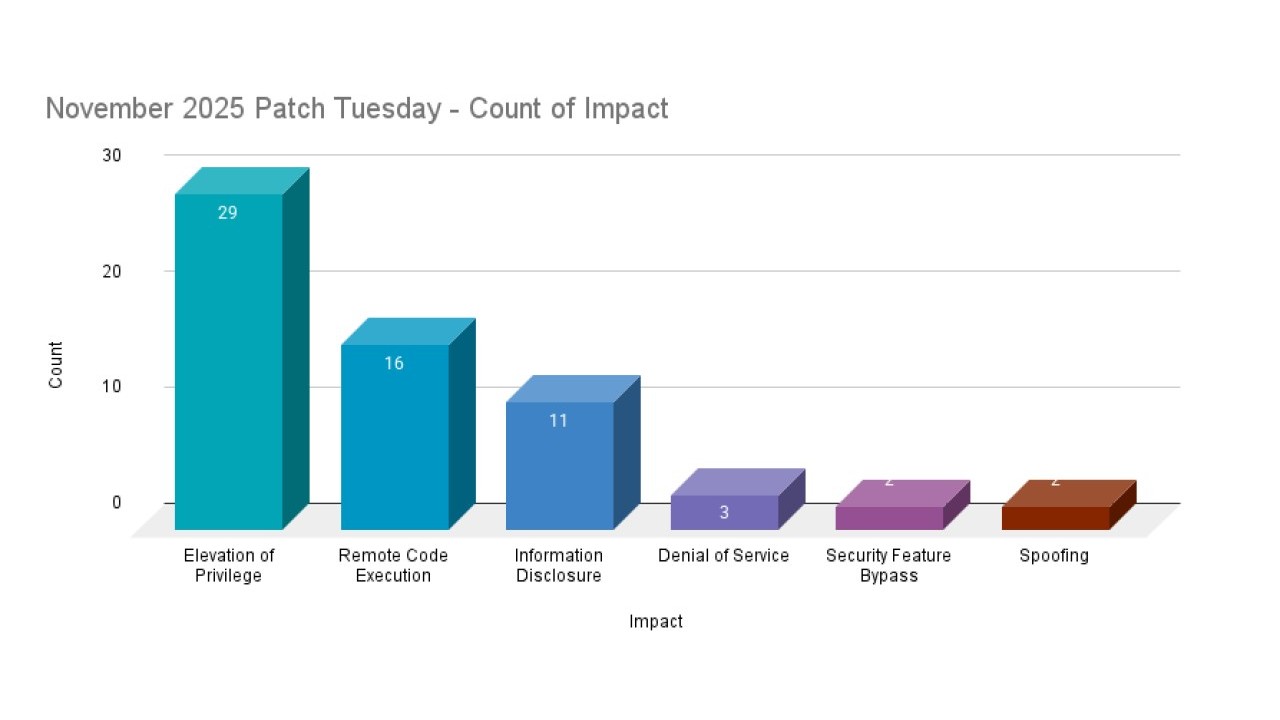

Nel Patch Tuesday di novembre 2025 Microsoft ha pubblicato aggiornamenti di sicurezza che correggono 63 vulnerabilità, tra cui una zero-day attivamente sfruttata. Del computo totale, quattro falle sono state valutate come critiche, due delle ascrivibili alla esecuzione di codice da remoto. 29 vulnerabilità riguardavano l’escalation di privilegi e 2 il bypass delle funzionalità di sicurezza.

Sul fronte della vulnerabilità zero-day attivamente sfruttata, è monitorata con la sigla CVE-2025-62215 ed è relativa alla escalation dei privilegi del kernel di Windows. Se adeguatamente sfruttata, consente a un attaccante di ottenere privilegi di SISTEMA sui dispositivi Windows. Il punteggio CVSS è solo di 7.8 perché lo sfruttamento richiede che l’attaccante vinca una race condition.

Le vulnerabilità critiche

Ci sono alcune falle critiche su cui è bene mettere l’accento. Una è la CVE-2025-60724, a cui è associato un punteggio CVSS di 9.8. Si tratta di una vulnerabilità RCE in GDI+, che permette a un attaccante di creare una situazione di buffer overflow inviando più dati di quelli archiviabili nella memoria allocata (heap). Questo causa la sovrascrittura di aree di memoria non destinate a quel dato e consente all’attaccante di inserire e far eseguire codice arbitrario sul sistema, anche senza autorizzazione.

Il punteggio CVSS è elevato perché lo sfruttamento della falla può essere attivato convincendo una vittima a scaricare e aprire un documento che contiene un metafile appositamente predisposto. Non è necessario che l’attaccante abbia privilegi sui sistemi che ospitano i servizi web e uno sfruttamento riuscito può causare RCE o divulgazione di informazioni sui servizi web, senza il coinvolgimento dell'utente.

È bene porre attenzione anche sulla vulnerabilità CVE‑2025‑30398. È una falla di divulgazione di informazioni in Nuance PowerScribe 360 e ha un punteggio CVSS associato di 8.1. La mancanza di autorizzazione in Nuance PowerScribe consente a un attaccante senza autorizzazioni e senza autenticazione di effettuare una chiamata API a un endpoint specifico e accedere a informazioni sensibili.

Anche nell’appuntamento di novembre non mancano i potenziali problemi a carico di Office. La CVE-2025-62199 è una vulnerabilità RCE nelle applicazioni Microsoft Office che ha un punteggio CVSS di 7.8. È presentata come una falla di tipo use-after-free e consente a un attaccante non autenticato di eseguire codice in locale su una workstation vulnerabile. Lo sfruttamento richiede l’invio all’utente di un file dannoso, che dev’essere aperto. Sempre di tipo use-after-free è anche la falla CVE-2025-60716 che comporta l’escalation di privlegi nel kernel grafico DirectX. La falla ha un punteggio CVSS di 7 e per sfruttarla è necessario superare con successo una race condition.

In questo articolo abbiamo parlato di: Buffer Overflow, CVE-2025-60724, CVE-2025-62215, Escalation di Privilegi, Microsoft Office, Patch Tuesday, Remote Code Execution,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

11-02-2026

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab