GhostFrame, nuovo kit di phishing as-a-service difficile da vedere

GhostFrame è un nuovo kit di phishing as-a-service che ha già permesso di portare avanti oltre un milione di attacchi. Le trappole si nascondono in iframe difficili da rilevare.

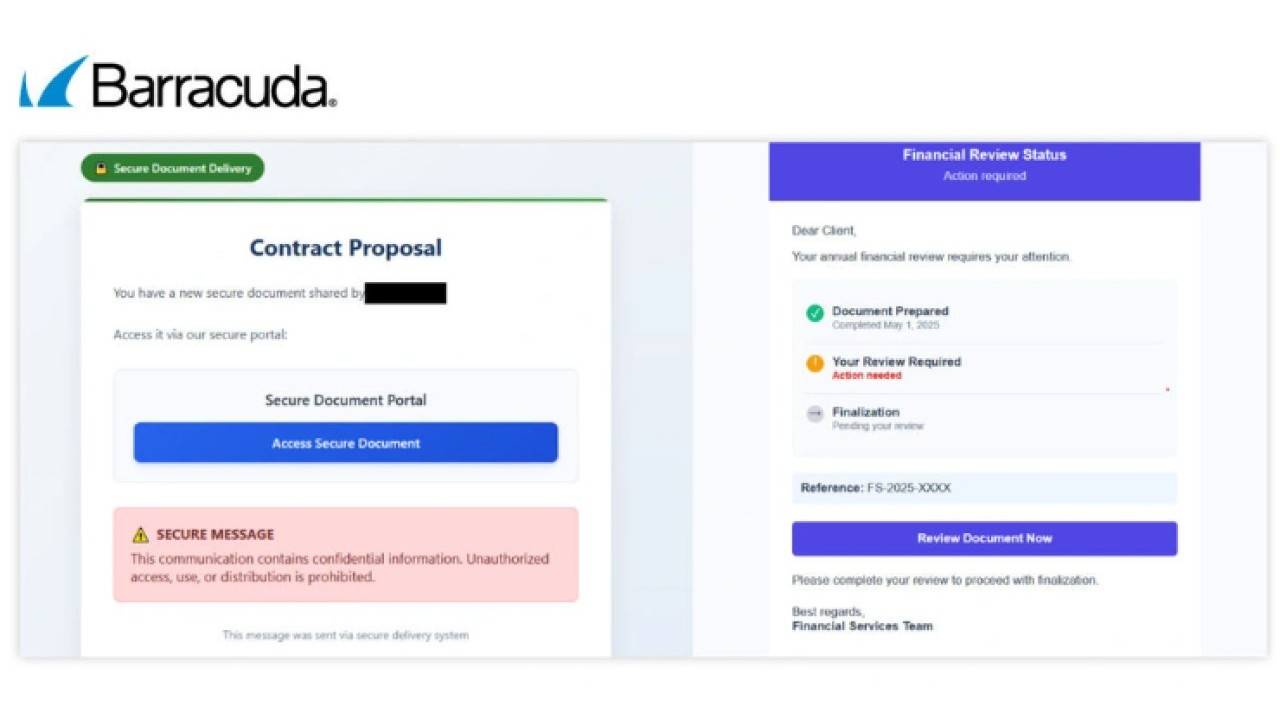

Si chiama GhostFrame il nuovo kit di phishing as-a-service che utilizza un’architettura insolitamente pulita e minimalista per nascondere la parte malevola della campagna all’interno di un semplice iframe. In questo modo sfrutta la struttura del browser per eludere i controlli statici e gli strumenti di analisi tradizionali. Questo framework, individuato e monitorato dagli esperti di Barracuda , è già stato utilizzato in oltre un milione di attacchi e rappresenta, per l’azienda, il primo esempio di piattaforma di phishing costruita quasi interamente sull’abuso sistematico degli iframe.

GhostFrame si presenta come un kit PhaaS che punta più sulla progettazione dell’infrastruttura che sulla complessità del codice. Privilegia una logica di ‘ingegneria dell’imboscata’ rispetto ai template di pagine clone che sono facilmente riconoscibili. Il cuore del kit è un file HTML dall’aspetto inoffensivo, privo dei tipici indicatori di phishing, per lo meno a prima vista. Tutto ciò che è realmente pericoloso viene confinato in un iframe che carica contenuti da una sorgente separata e variata di continuo. Così facendo, la pagina esterna resta apparentemente legittima, mentre la vera operazione fraudolenta si svolge in una sorta di ‘finestra fantasma’ che sfugge a molti motori di scansione.

Le campagne osservate da Barracuda mostrano come GhostFrame venga offerto come servizio, con un livello di astrazione tale da permettere anche a threat actor meno sofisticati di orchestrare attacchi avanzati senza bisogno di mettere mano al codice. Il risultato è una piattaforma che industrializza la capacità di cambiare rapidamente contenuti, obiettivi e contesto, mediante lo sfruttamento dell’iframe come punto di controllo centrale per tutto ciò che riguarda l’interazione con la vittima.

L'azione di phishing

L'azione di phishing

Vittime e scenari di attacco

Come accennato sopra, GhostFrame risulta essere stato impiegato in oltre un milione di attacchi nel giro di pochi mesi: un volume che indica una diffusione ampia e verosimilmente trasversale a più settori, con un focus evidente sul mondo aziendale. I messaggi di posta che veicolano il kit usano temi tipici del business, come finte proposte commerciali, comunicazioni HR e avvisi operativi. L’obiettivo è sempre quello di spingere dipendenti e collaboratori a cliccare su link malevoli o a scaricare allegati compromessi in contesti che sembrano parte dei flussi quotidiani.

Le pagine di destinazione replicate dentro l’iframe includono copie estremamente realistiche di portali di autenticazione, quali per esempio ambienti di produttività cloud e servizi email aziendali. Se la vittima abbocca, l’attaccante entra in possesso di credenziali primarie di account che spesso fungono da chiave d’accesso a interi ecosistemi applicativi che gli tornano utili per colpire indistintamente grandi imprese e PMI. L’infrastruttura GhostFrame è sempre la stessa e agisce come base modulare per campagne diverse, mirate sia contro singoli target di alto valore sia contro platee più ampie.

L’analisi di Barracuda

Gli specialisti di Barracuda hanno fiutato le prime tracce di GhostFrame a settembre 2025, quando sono incappati in un pattern di attacchi che non rientrava in nessuno dei kit PhaaS catalogati in precedenza. Nel giro di poche settimane il team ha isolato, analizzato in profondità e battezzato questa nuova infrastruttura con il nome di GhostFrame, a indicare il ruolo centrale dell’iframe come elemento fantasma della catena d’attacco.

La prima caratteristica degna di nota è il contrasto fra la semplicità apparente del codice esterno e la cura nei meccanismi di offuscamento, di rotazione dei sottodomini e di comunicazione tra iframe e pagina principale. Tutto è orchestrato per rendere l’analisi più complessa sia agli analisti che alle soluzioni di sicurezza.

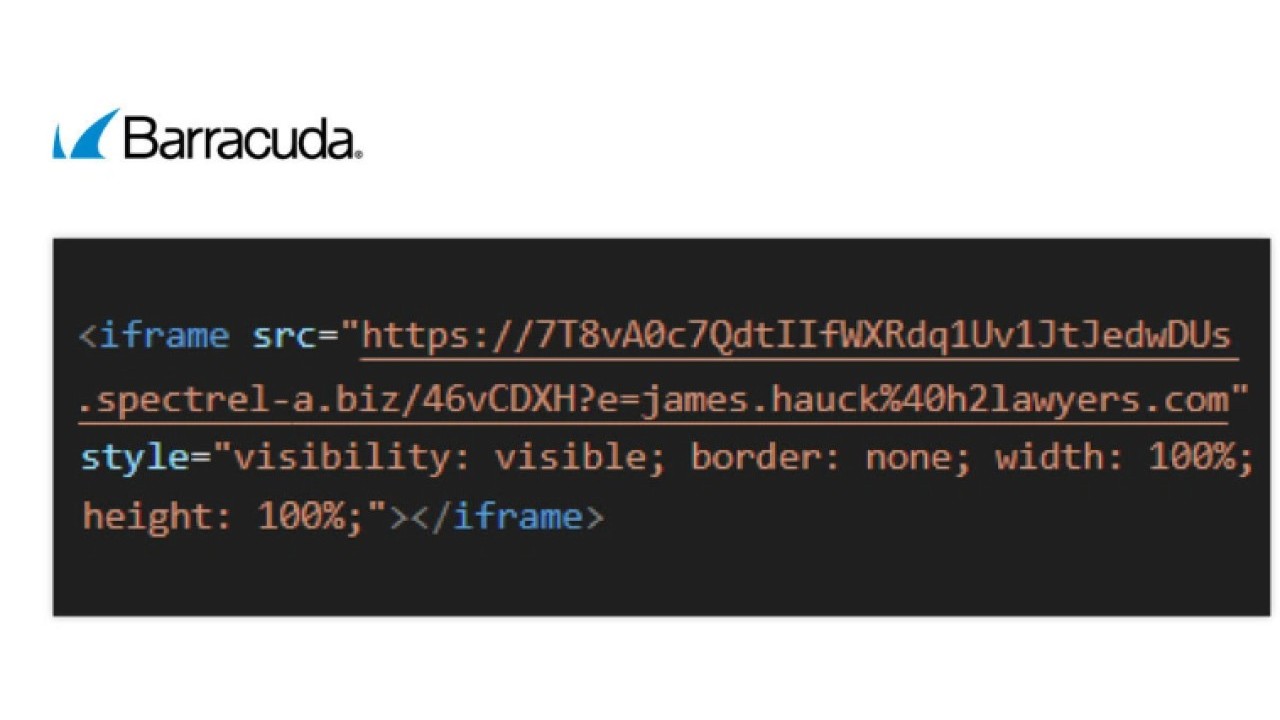

Il punto di partenza di ogni attacco GhostFrame è una pagina HTML che funge da loader e da interfaccia visibile al browser, ma senza contenere al proprio interno i classici form di login, loghi o stringhe sospette che spesso fanno scattare gli alert dei sistemi di sicurezza. Questa pagina attua un livello di offuscamento leggero e fa largo uso di codice dinamico per generare, manipolare e validare i sottodomini, creando un indirizzo diverso per ogni visita o per ogni vittima e riducendo così l’efficacia delle blacklist statiche.

All’interno del loader sono presenti riferimenti che puntano alla vera pagina di phishing attraverso l’iframe, sebbene il caricamento del contenuto malevolo non sia immediato: il codice esegue una serie di controlli sul sottodominio e su eventuali segnali di contesto prima di attivare l’iframe. Così facendo, finché le condizioni non sono soddisfatte, l’utente vede solo una pagina neutra e gli strumenti di difesa automatizzati che conducono analisi superficiali della struttura HTML possono non rilevare alcun elemento chiaramente sospetto.

Uno dei meccanismi chiave di GhostFrame che abbiamo già nominato più volte è la generazione di sottodomini casuali, diversi per ogni visita o per ogni target, spesso arricchiti con hash e parametri che fungono da token di sessione. Questa strategia complica la creazione di regole di blocco basate su pattern statici. Prima di rivelare il contenuto di phishing, il kit effettua una validazione dinamica del sottodominio confrontandolo con un codice calcolato a partire da una chiave interna, in modo da distinguere l’infrastruttura operativa controllata dagli attaccanti da eventuali domini di reindirizzamento temporanei. Se il controllo va a buon fine, la vittima vede una schermata di caricamento seguita dalla comparsa del contenuto fraudolento; in caso contrario viene reindirizzata verso un sito innocuo, in modo da ridurre il rischio che l’infrastruttura venga smascherata durante analisi casuali o scansioni automatizzate non previste dagli aggressori.

L’iframe è il motore dell’attacco

L’iframe ospita l’intero flusso di phishing vero e proprio, compresi i form per la raccolta delle credenziali, gli elementi grafici che imitano interfacce note e le eventuali logiche di reindirizzamento finale verso pagine di conferma o errori fittizi. Per complicare ulteriormente l’attività di detection, i campi di input non sono semplicemente codificati in HTML standard, ma vengono nascosti all’interno di una funzionalità di streaming di immagini concepita per la gestione di file di grandi dimensioni, tipicamente sotto forma di blob binari.

Questa scelta fa sì che molti scanner focalizzati sulla ricerca di form hardcoded o di pattern testuali riconducibili a pagine di login sospette non trovino nulla di anomalo nella struttura del codice. La vera logica di raccolta delle credenziali è incapsulata in un flusso di dati che simula la gestione di immagini. Inoltre, il design dell’iframe consente agli attaccanti di sostituire rapidamente il contenuto di phishing, passando per esempio da un falso portale di posta a un pannello che imita servizi SaaS o piattaforme di collaboration, senza dover toccare la pagina principale che funge da contenitore.

Un altro aspetto caratterizzante di GhostFrame è il canale di comunicazione istituito tra l’iframe e la pagina esterna tramite l’API window.postMessage, che permette allo script interno all’iframe di impartire istruzioni al loader. Attraverso questi messaggi la pagina di phishing interna può chiedere di cambiare il titolo del tab del browser con diciture familiari all’utente, come quelle che rimandano a portali di autenticazione aziendali, o di sostituire la favicon per mimare in modo più convincente il servizio imitato.

La stessa comunicazione viene sfruttata per orchestrare reindirizzamenti del contesto di navigazione a livello di finestra principale, oppure per ruotare ulteriormente i sottodomini durante la sessione, aggiungendo un ulteriore livello di dinamicità che complica la ricostruzione forense dell’attacco. In parallelo, il kit prevede un iframe di fallback, posizionato nella parte bassa della pagina, che entra in gioco se JavaScript viene bloccato o va in errore, di modo da garantire un tentativo di phishing anche in condizioni di esecuzione meno favorevoli.

Per rendere ancora più credibili le pagine di login fasulle, GhostFrame è in grado di mostrare copie esatte delle interfacce di servizi molto diffusi sotto forma di immagini caricate tramite risorse gestite direttamente dalla memoria del browser. Questa tecnica, unita a una strategia di doppio buffer che consente di cambiare rapidamente le immagini in risposta alle interazioni dell’utente, produce un effetto di realismo che va oltre il semplice screenshot statico: le vittime hanno davvero l’impressione di trovarsi su una pagina interattiva legittima.

Sul fronte dell’anti-analisi, il kit integra uno script che ostacola in modo aggressivo l’attività di security analyst e tool di debugging del browser: per esempio, blocca il tasto destro del mouse, il tasto F12 e le combinazioni di tasti comunemente usate per aprire gli strumenti per sviluppatori, salvare la pagina o accedere al codice sorgente. In alcuni contesti viene persino disabilitato il tasto Invio, con l’obiettivo di ridurre ulteriormente le possibilità di interazione che potrebbe portare alla cattura della pagina o al tentativo di ispezione manuale da parte di un analista.

Come difendersi

Per difendersi da GhostFrame e da kit simili sono necessarie diverse azioni in contemporanea. Prima di tutto è imperativo l’aggiornamento regolare dei browser aziendali e all’adozione di gateway email e filtri web capaci di individuare l’uso anomalo di iframe nelle email HTML e nelle landing page. Inoltre diventa fondamentale lavorare sulla postura complessiva: controlli applicativi che limitino la possibilità di incorporare iframe non autorizzati, scansioni periodiche delle web application per individuare vulnerabilità sfruttabili per l’iniezione di frame e monitoraggio costante di redirect e contenuti embedded nel traffico web.

Dal punto di vista umano, la formazione degli utenti resta un tassello cruciale, soprattutto perché GhostFrame punta molto sulla credibilità del contesto: è sempre valida l’indicazione di invitare i dipendenti a verificare con attenzione gli URL prima di inserire le credenziali, a diffidare di pagine che sembrano contenute in altri contenuti o che danno l’impressione di essere solo parzialmente caricate, e a segnalare tempestivamente qualsiasi anomalia diventa parte integrante della strategia di difesa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Ransomware 2025: big, tattiche e novità da tenere d’occhio

23-01-2026

World Economic Forum: chi resta indietro sul cyber rischia

23-01-2026

Oltre la compliance: la visione di Acronis sulla cyber resilience negli ambienti OT

23-01-2026

Studio Kaspersky: il 40% delle aziende italiane investirà in un SOC per rafforzare la cybersecurity

23-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab