Phishing-as-a-service: nel 2026 i kit domineranno gli attacchi

Nel 2025 i kit di phishing sono raddoppiati e i toolkit hanno generato milioni di attacchi: entro fine 2026 oltre il 90% delle compromissioni di credenziali potrebbe passare dai kit PhaaS.

Nel 2025 il numero di kit di phishing-as-a-service è raddoppiato e ciascun kit è stato responsabile di milioni di attacchi. Entro la fine del 2026, oltre il 90% degli attacchi di compromissione delle credenziali e più del 60% di tutti gli attacchi di phishing potrebbero essere riconducibili proprio ai kit PhaaS. I dati provengono dall’attività di threat intelligence e dall’analisi dei log sulle minacce email degli analisti Barracuda e sancisce di fatto il dominio del modello PhaaS nel cybercrime.

I dati costituiscono un bilancio delle campagne di phishing del 2025 e anticipano le tendenze che caratterizzeranno il 2026. In particolare, gli esperti di Barracuda individuano il punto di svolta in due filoni paralleli. Da una parte i gruppi esordienti come Whisper 2FA e GhostFrame che hanno introdotto strumenti elusivi, tattiche e tecniche innovative, pensati per impedire l’analisi del codice dannoso. Nel contempo, gruppi affermati come Mamba e Tycoon hanno continuato a evolversi e crescere, contribuendo a fare di ciascun kit una macchina capace di sostenere milioni di attacchi.

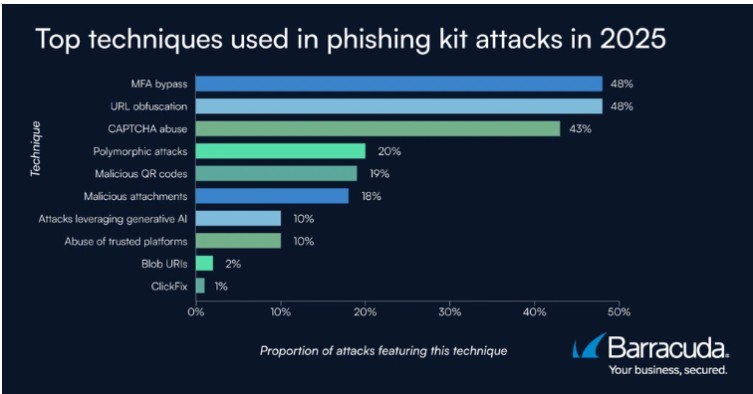

L’analisi di Barracuda elenca con precisione gli strumenti e le tecniche più diffuse utilizzate dai kit attivi nel 2025, individuando i meccanismi che hanno reso il phishing così difficile da intercettare. Nel 48% degli attacchi sono state implementate tecniche per eludere l’autenticazione a più fattori. Nella stessa percentuale di attacchi erano presenti tecniche di offuscamento degli URL. La somma delle due percentuali costituisce la fotografia del doppio fronte su cui si muovono i kit PhaaS: aggirare le protezioni dell’identità e nascondere la destinazione dei link malevoli.

Come vengono orchestrati gli attacchi? Nel 43% di quelli analizzati da Barracuda è stato rilevato un uso malevolo dei CAPTCHA per aggirare le difese automatizzate e garantire agli attaccanti che a l’interazione con la pagina fossero solo utenti umani. Nel 20% degli attacchi erano invece presenti tecniche polimorfiche e codici QR dannosi. Lo schema classico, costituito dall’uso di allegati dannosi, ha riguardato solo il 18% dei casi, mentre nel 10% delle campagne i cyber criminali hanno sfruttato in modo fraudolento piattaforme online affidabili. Ultimo ma non meno importante, in un altro 10% sono scesi in campo strumenti di AI generativa come i siti di sviluppo zero-code per costruire e orchestrare gli attacchi servendosi di servizi percepiti come legittimi.

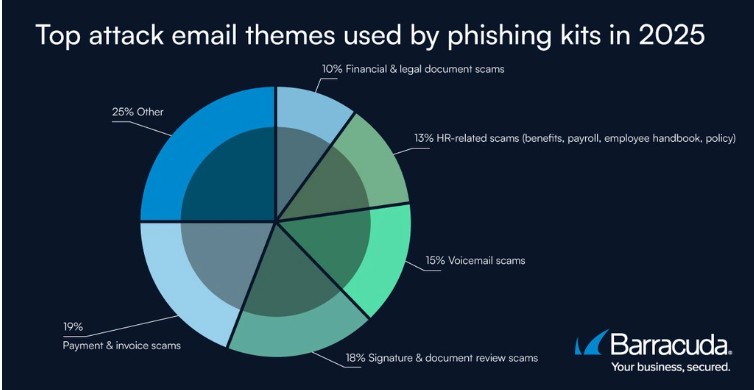

Stringendo il campo sulle classiche email di phishing, anche i temi che sono andati per la maggiore nel 2025 sono sempre gli stessi: una su cinque ha riguardato truffe legate a pagamenti e fatture, una percentuale identica faceva perno su firme digitali e revisione di documenti. Il 13% richiamava a documenti HR. La differenza rispetto al passato era un’esecuzione sempre più accurata sul piano grafico e testuale.

L’evoluzione dietro l’angolo

Guardando al 2026, Barracuda descrive un’evoluzione verso kit PhaaS di nuova generazione offerti tramite piani di abbonamento strutturati. Si spazierà da kit di phishing di base a quelli per campagne altamente mirate, sofisticate e personalizzate tramite AI, che svilupperanno il phishing in una logica di servizio modulare in cui l’attaccante acquista un pacchetto chiavi in mano fatto su misura per i propri obiettivi.

Le tecniche di elusione si faranno sempre più dinamiche e sensibili al contesto e si diffonderanno soluzioni avanzate quali per esempio il codice dannoso nascosto all’interno di file immagine e audio, l’uso di codici QR dinamici e multistadio, l’abuso diffuso del sistema OAuth, le tecniche di elusione URL altamente avanzate e l’iniezione dinamica di codice e script dannosi completamente camuffati.

Un ruolo di primo piano nelle previsioni è quello delle campagne auto-adattive basate su AI, che secondo Barracuda si muoveranno a una velocità senza precedenti e saranno caratterizzate da crittografia migliorata, livelli più profondi di offuscamento e payload adattivi. Gli esperti prevedono anche che gli attaccanti faranno uso di tecniche di prompt injection e di attacchi mirati contro gli agenti AI con l’obiettivo di manipolare o compromettere gli strumenti di sicurezza che si basano su questa tecnologia.

L’autenticazione multifattore è indicata come uno dei temi più caldi del 2026. Gli esperti presagiscono un aumento del furto di codici MFA, agevolato da tattiche come l’invio massiccio di notifiche push per l’autenticazione e dagli attacchi relay. Le strategie di social engineering punteranno in modo sistematico ai flussi di recupero dell’autenticazione, inclusi i codici per reimpostare la password e le diverse opzioni di ripristino dell’account. Gli attaccanti, aggiunge Barracuda, utilizzeranno il social engineering anche per spingere gli utenti a selezionare metodi di MFA alternativi più facili da aggirare, trasformando la semplificazione in un vettore di rischio.

Infine, Barracuda calcola che entro la fine del 2026 oltre l’85% degli attacchi di phishing utilizzerà i CAPTCHA per superare gli strumenti di sicurezza automatizzati e che gli attacchi con malware fileless e con payload polimorfici diventeranno più sofisticati.

In questo articolo abbiamo parlato di: AI Generativa, Autenticazione Multifattore, Compromissione Credenziali, Cybercrime, Phishing, Phishing-as-a-Service, Threat Intelligence,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab