Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

Identità abusate, fornitori vulnerabili, endpoint scoperti e firewall mal configurati alimentano un ransomware sempre attivo: contano velocità di rilevamento, SOC automatizzato e piani di risposta rodati.

Nel 2025 il 90% degli incidenti ransomware ha coinvolto il firewall come punto di ingresso, sfruttando vulnerabilità note o account deboli. Nell’attacco più veloce, ai cyber criminali sono bastate tre ore per passare dalla violazione iniziale alla cifratura dei dati. le informazioni emergono dal Managed XDR Global Threat Report 2026 di Barracuda Networks, frutto dei dati collezionati dal servizio Managed XDR nel corso del 2025 che comprendono oltre due trilioni di eventi IT, quasi 600.000 alert di sicurezza e più di 300.000 endpoint, firewall, server e asset cloud monitorati.

Dal report emerge che gli attaccanti prediligono percorsi d’attacco che combinano lo sfruttamento delle falle nei controlli di frontiera, l’abuso di strumenti legittimi (RMM, RDP, PowerShell, PsExec, eccetera) e i movimenti laterali, per sfociare infine nel rilascio del ransomware (nel 96% dei casi). Il firewall, spesso percepito come baluardo principale di difesa, si trasforma nel punto di rottura: in nove incidenti su dieci il ransomware è passato proprio da lì, facendo leva su CVE senza patch o su credenziali deboli associate agli accessi VPN e di amministrazione.

Uno degli elementi più interessanti emersi dal dataset di Barracuda è il ruolo centrale delle identità e dei segnali anomali legati agli account utenti nelle fasi iniziali della catena di attacco. Tra le rilevazioni più frequenti compaiono accessi insoliti a Microsoft 365, login da geolocalizzazioni inusuali o in palese violazione della regola di impossible travel e tentativi sistematici di brute‑force sulle credenziali.

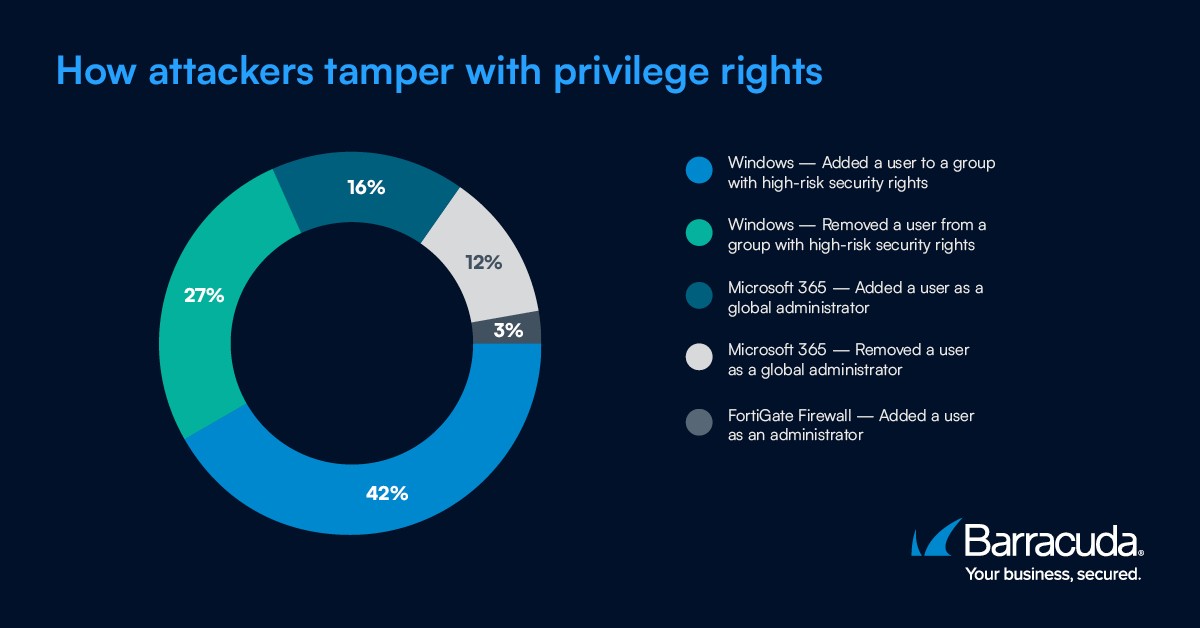

Una volta ottenuto un primo punto d’appoggio nella rete target, il passo successivo è l’escalation dei privilegi, soprattutto in ambienti Windows e Microsoft 365. Il report evidenzia che il 42% dei casi di escalation sospetta riguarda l’aggiunta di un account a gruppi con diritti elevati, come i domain admin, seguita dalla rimozione strategica di utenti da gruppi privilegiati per coprire le tracce, dalla creazione di nuovi global admin in Microsoft 365 e dall’attivazione di privilegi amministrativi sui firewall. Si tratta di attività perfettamente legittime in un contesto IT ordinario, ma che in mano a un threat actor diventano strumenti per disabilitare difese, muoversi lateralmente e preparare il terreno al ransomware, spesso mascherandosi nel rumore di fondo delle operazioni ordinarie.

La tecnica Living off the land è infatti un fil rouge che attraversa molti incidenti documentati da Barracuda. Gli attaccanti sfruttano strumenti IT usati quotidianamente (console RMM, PowerShell, RDP, utility come PsExec) per mantenere persistenza, distribuire codice malevolo e controllare i sistemi compromessi. Pare evidente che il confine tra attività di manutenzione legittima e comportamento ostile diventa sottile, e che la detection efficace passa per la correlazione di piccoli segnali deboli, più che dalla caccia al singolo file sospetto.

Il report dedica inoltre ampio spazio alle combinazioni di segnali che, nel mondo reale, hanno anticipato gli attacchi ransomware di maggior impatto. Tra questi compaiono la cancellazione dei log sui server (riscontrata nel 34% delle violazioni lato server), l’uso di PowerShell come vettore principale nei casi di malware fileless e le campagne di password spraying contro account esposti. Questo conferma che la telemetria sugli eventi di sicurezza di contorno (come la gestione dei log o la configurazione dei servizi) è importante quanto quella sugli alert macroscopici. Inoltre, ribadisce che l’automazione nel SOC è essenziale per la correlazione delle attività che, prese singolarmente, sembrano innocue.

Sul fronte delle vulnerabilità, i dati raccolti da Barracuda Managed Vulnerability Security raccontano un’altra fragilità strutturale, legata alle dotazioni legacy. La vulnerabilità più diffusa è risultata essere la CVE‑2013‑2566, che sopravvive da quasi tredici anni all’interno di server datati, dispositivi embedded e applicazioni non più manutenute. Nel complesso sono state individuate 2.525 vulnerabilità uniche, con oltre 4.000 criticità classificate come critiche. In totale, l’11% delle vulnerabilità individuate dispone di exploit noti, pronti per essere sfruttati.

Inoltre il report punta i riflettori sulle lacune nella sicurezza delle comunicazioni, a partire dalla gestione dei certificati e dei protocolli di cifratura. Nel corso dell’anno sono stati rilevati migliaia di casi di certificati non fidati, self‑signed o con nome non corrispondente al dominio, server configurati con algoritmi deboli o versioni datate di TLS, stack vulnerabili ad attacchi come BEAST e controlli SSH basati su chiavi o protocolli ormai superati. In soldoni significa che, anche laddove sia presente un canale sicuro dal punto di vista formale, la superficie di attacco legata al downgrade della cifratura, al man‑in‑the‑middle o allo sfruttamento di chiavi deboli resta significativa, specie in ambienti complessi dove la gestione dei certificati è frammentata.

Una parte non trascurabile del rischio deriva poi da configurazione errate o da difese disattivate. L’analisi di Barracuda rileva che il 100% degli incidenti gestiti include almeno un endpoint non protetto. Inoltre, il 94% delle segnalazioni relative a strumenti di sicurezza disabilitati riguarda agent di protezione endpoint spenti o rimossi, mentre quote minori ma comunque significative riguardano funzionalità connesse a multifactor authentication e regole avanzate per la protezione di link e allegati nelle suite di produttività.

Il capitolo dedicato alla supply chain conferma una tendenza già osservata in altri studi: il 66% degli incidenti analizzati coinvolge terze parti (+45% rispetto al 2024). In parallelo, il movimento laterale continua a rappresentare il segnale più forte di un attacco ransomware in corso: nel 96% dei casi in cui è stato osservato uno spostamento laterale all’interno della rete, l’esito è stato il rilascio del ransomware. Significa che quando gli attaccanti riescono a uscire dall’endpoint inizialmente compromesso, le probabilità di contenere l’incidente calano drasticamente.

Chiudiamo proprio con il ransomware: nel periodo di osservazione è descritto come un plateau costante di attività, senza picchi isolati. Nel 2025 Barracuda ha identificato 13.514 indicatori legati a operazioni ransomware e la percentuale di organizzazioni colpite ogni mese è in netto aumento rispetto all’anno precedente. Si può insomma parlare di una pressione continua sul tessuto produttivo, in cui a fare la differenza sono la rapidità di detection, la capacità di reazione del SOC e l’esistenza o meno di procedure di risposta consolidate.

In questo articolo abbiamo parlato di: Account deboli, Cyber criminali, Endpoint, Firewall, Living off the land, Managed XDR, Ransomware,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab