Hack di SolarWinds, coinvolta anche Microsoft

Microsoft ha rintracciato nei suoi sistemi il malware diffuso tramite la supply chain di SolarWinds e ha iniziato a identificare le vittime, che sono sparse in tutto il mondo.

Si vanno a delineare ogni giorno di più i contorni del cyber attacco ai danni della supply chain di SolarWinds. Oltre alle vittime già indicate, fra cui l'azienda di sicurezza FireEye, il Dipartimento del Tesoro degli Stati Uniti e la NTIA del Dipartimento del Commercio degli Stati Uniti, l'elenco si è allungato.

Anche Microsoft è fra le vittime, insieme all'Istituto Nazionale di Sanità del Dipartimento della Salute (NIH), all'Agenzia per la sicurezza informatica e le infrastrutture (CISA), al Dipartimento della Sicurezza Interna (DHS), al Dipartimento di Stato, alla National Nuclear Security Administration (NNSA), al Dipartimento dell'Energia, a tre Stati USA e alla città di Austin.

Le fonti statunitensi continuano a ritenere l'accaduto un tassello di una complessa azione di cyberwarfare giostrata da un gruppo sponsorizzato da uno stato nazione. Più fonti puntano il dito contro la Russia.

Microsoft fa parte della supply chain di SolarWinds, e stando a quanto riferito dall'agenzia di stampa Reuters avrebbe rintracciato software dannoso nei suoi sistemi, riconducibili all'hack del fornitore di sicurezza. Il dubbio sul possibile coinvolgimento di big dell'hi-tech come Microsoft e Google circolava già a inizio settimana.

Un report della National Security Agency degli Stati Uniti descrive in dettaglio come alcuni servizi cloud di Microsoft Azure potrebbero essere stati compromessi. Non esiste tuttavia al momento un elenco dettagliato dei software Microsoft potenzialmente coinvolti.

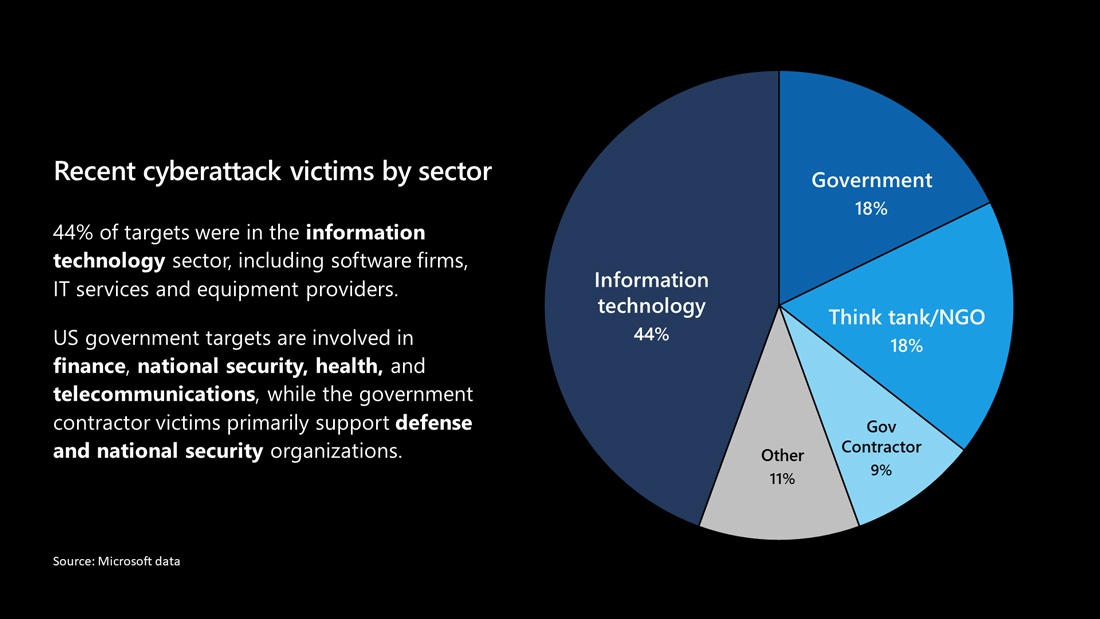

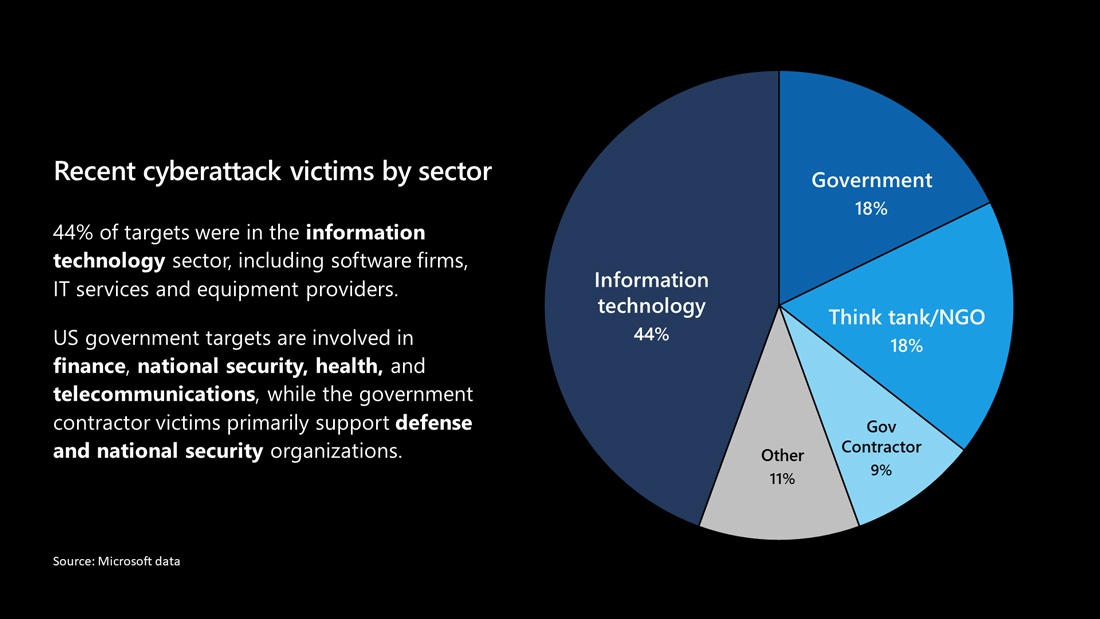

In un post sul blog ufficiale, il Presidente di Microsoft Brad Smith ha detto di aver allertato oltre 40 clienti situati in Belgio, Canada, Israele, Messico, Spagna, Emirati Arabi Uniti, Regno Unito e Stati Uniti. Sono stati presi di mira dai cyber criminali in modo più preciso e sono stati compromessi impiegando misure aggiuntive e sofisticate. Il 44% delle aziende vittime opera nel settore delle tecnologie dell'informazione, comprese le società di software, i servizi IT e i fornitori di apparecchiature.

In un post sul blog ufficiale, il Presidente di Microsoft Brad Smith ha detto di aver allertato oltre 40 clienti situati in Belgio, Canada, Israele, Messico, Spagna, Emirati Arabi Uniti, Regno Unito e Stati Uniti. Sono stati presi di mira dai cyber criminali in modo più preciso e sono stati compromessi impiegando misure aggiuntive e sofisticate. Il 44% delle aziende vittime opera nel settore delle tecnologie dell'informazione, comprese le società di software, i servizi IT e i fornitori di apparecchiature.

Un portavoce di Microsoft ha dichiarato che "come altri clienti SolarWinds, abbiamo cercato attivamente indicatori di questo attore e possiamo confermare che abbiamo rilevato binari dannosi di SolarWinds nel nostro ambiente, che abbiamo isolato e rimosso".

Quanto alla compromissione dell'infrastruttura aziendale dell'azienda di Redmond, sempre Reuters riporta che i prodotti Microsoft sono stati poi utilizzati per promuovere gli attacchi ad altri. L'informazione tuttavia non è ufficiale. Microsoft si è limitata a precisare di non avere "trovato prove dell'accesso ai servizi di produzione o ai dati dei clienti" e che "le indagini, tuttora in corso, non hanno trovato alcuna indicazione che i nostri sistemi siano stati utilizzati per attaccare altri".

Il Dipartimento per la Sicurezza Interna (DHS) e Microsoft stessa reputano che i cyber criminali abbiano usato più metodi di ingresso per infiltrarsi nelle reti. Le indagini tuttavia sono ancora in corso, e potrebbero esserci risvolti in ogni direzione vista la portata dell'azione criminale.

Ricordiamo che Microsoft al momento è l'unica azienda privata, insieme a FireEye, ad avere riconosciuto il suo coinvolgimento nell'hacking tramite la piattaforma SolarWinds. Le due aziende hanno fornito la maggior parte dei dati per ricostruire l'accaduto e si sono impegnate per rintracciare il dominio utilizzato dai cyber criminali e per circoscrivere a individuare il malware utilizzato nell'hack di SolarWinds.

Nel suo post, Smith ricorda che il malware diffuso tramite la piattaforma Orion di SolarWinds potrebbe essere stato installato da oltre 17.000 clienti dell'azienda. L'attacco sarebbe quindi una vera e propria azione di cyberwarfare in chiave moderna.

Smith infatti ricorda che i Governi si sono spiati l'un l'altro per secoli. Gli aggressori protagonisti dell'attacco in oggetto non hanno preso di mira una singola azienda, ma hanno usato una tecnica che ha compromesso la supply chain della tecnologia. L'azione potrebbe avere gravi conseguenze per l'economia in generale.

Nella sua analisi, Smith bolla l'azione criminale in oggetto come "un atto di sconsideratezza" che va ben oltre lo spionaggio abituale. L'azione ha messo in luce una grave vulnerabilità tecnologica degli Stati Uniti e del mondo, minando la fiducia e all'affidabilità delle infrastrutture critiche a livello globale, al fine di far progredire l'intelligence di una singola nazione.

Nella sua analisi, Smith bolla l'azione criminale in oggetto come "un atto di sconsideratezza" che va ben oltre lo spionaggio abituale. L'azione ha messo in luce una grave vulnerabilità tecnologica degli Stati Uniti e del mondo, minando la fiducia e all'affidabilità delle infrastrutture critiche a livello globale, al fine di far progredire l'intelligence di una singola nazione.

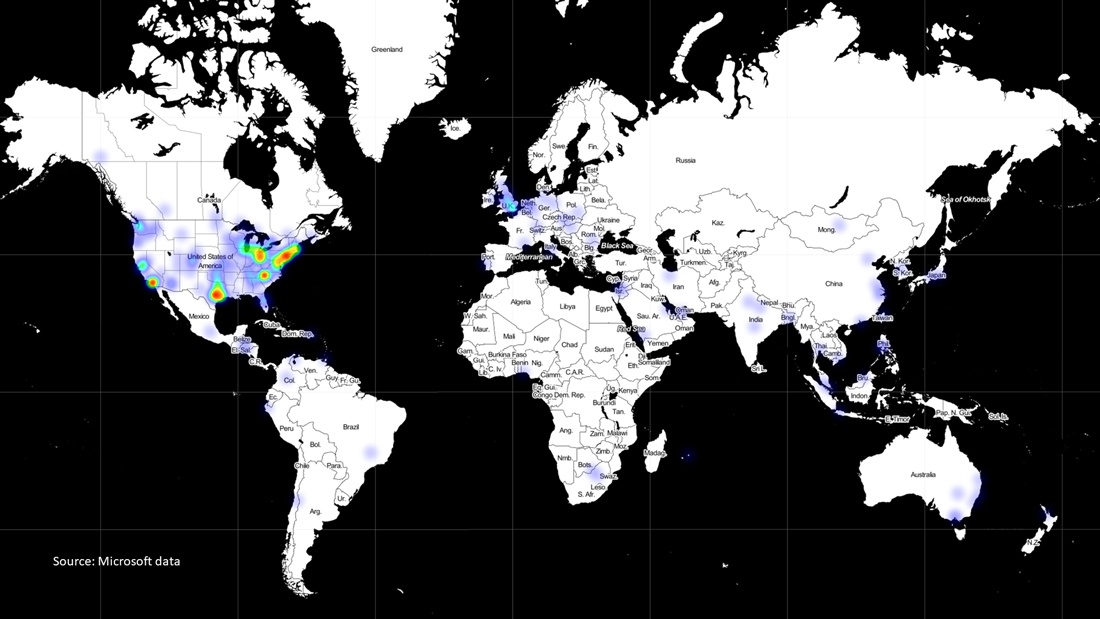

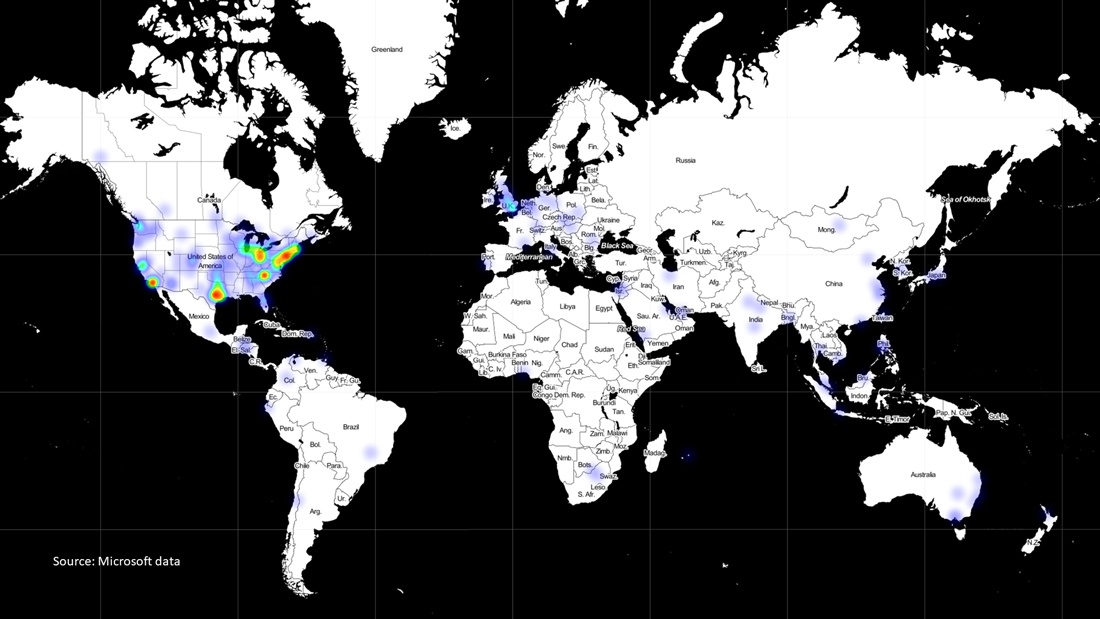

L'ampiezza della vulnerabilità della supply chain appare nella mappa realizzata da Microsoft sulla base della telemetria del software antivirus Defender di Microsoft. È così che verranno identificati i clienti che utilizzano Defender e che hanno installato il software Orion di SolarWinds con il malware.

Appare chiaro che l'attacco ha svelato una vulnerabilità pressoché globale della supply chain, che ha interessato molte grandi capitali nazionali al di fuori della Russia. I cyber criminali hanno avuto l'opportunità di scegliere le organizzazioni che intendevano spiare e che intendevano attaccare ulteriormente, cosa che sembra abbiano fatto in modo più ristretto e focalizzato.

L'80 percento di queste vittime si trova negli USA, ma ne sono state individuate anche in altri sette paesi, fra cui l'Europa. Microsoft si dice certa che il numero e la posizione delle vittime continuerà a crescere.

Anche Microsoft è fra le vittime, insieme all'Istituto Nazionale di Sanità del Dipartimento della Salute (NIH), all'Agenzia per la sicurezza informatica e le infrastrutture (CISA), al Dipartimento della Sicurezza Interna (DHS), al Dipartimento di Stato, alla National Nuclear Security Administration (NNSA), al Dipartimento dell'Energia, a tre Stati USA e alla città di Austin.

Le fonti statunitensi continuano a ritenere l'accaduto un tassello di una complessa azione di cyberwarfare giostrata da un gruppo sponsorizzato da uno stato nazione. Più fonti puntano il dito contro la Russia.

Microsoft

Microsoft fa parte della supply chain di SolarWinds, e stando a quanto riferito dall'agenzia di stampa Reuters avrebbe rintracciato software dannoso nei suoi sistemi, riconducibili all'hack del fornitore di sicurezza. Il dubbio sul possibile coinvolgimento di big dell'hi-tech come Microsoft e Google circolava già a inizio settimana.

Un report della National Security Agency degli Stati Uniti descrive in dettaglio come alcuni servizi cloud di Microsoft Azure potrebbero essere stati compromessi. Non esiste tuttavia al momento un elenco dettagliato dei software Microsoft potenzialmente coinvolti.

In un post sul blog ufficiale, il Presidente di Microsoft Brad Smith ha detto di aver allertato oltre 40 clienti situati in Belgio, Canada, Israele, Messico, Spagna, Emirati Arabi Uniti, Regno Unito e Stati Uniti. Sono stati presi di mira dai cyber criminali in modo più preciso e sono stati compromessi impiegando misure aggiuntive e sofisticate. Il 44% delle aziende vittime opera nel settore delle tecnologie dell'informazione, comprese le società di software, i servizi IT e i fornitori di apparecchiature.

In un post sul blog ufficiale, il Presidente di Microsoft Brad Smith ha detto di aver allertato oltre 40 clienti situati in Belgio, Canada, Israele, Messico, Spagna, Emirati Arabi Uniti, Regno Unito e Stati Uniti. Sono stati presi di mira dai cyber criminali in modo più preciso e sono stati compromessi impiegando misure aggiuntive e sofisticate. Il 44% delle aziende vittime opera nel settore delle tecnologie dell'informazione, comprese le società di software, i servizi IT e i fornitori di apparecchiature. Un portavoce di Microsoft ha dichiarato che "come altri clienti SolarWinds, abbiamo cercato attivamente indicatori di questo attore e possiamo confermare che abbiamo rilevato binari dannosi di SolarWinds nel nostro ambiente, che abbiamo isolato e rimosso".

Quanto alla compromissione dell'infrastruttura aziendale dell'azienda di Redmond, sempre Reuters riporta che i prodotti Microsoft sono stati poi utilizzati per promuovere gli attacchi ad altri. L'informazione tuttavia non è ufficiale. Microsoft si è limitata a precisare di non avere "trovato prove dell'accesso ai servizi di produzione o ai dati dei clienti" e che "le indagini, tuttora in corso, non hanno trovato alcuna indicazione che i nostri sistemi siano stati utilizzati per attaccare altri".

Il Dipartimento per la Sicurezza Interna (DHS) e Microsoft stessa reputano che i cyber criminali abbiano usato più metodi di ingresso per infiltrarsi nelle reti. Le indagini tuttavia sono ancora in corso, e potrebbero esserci risvolti in ogni direzione vista la portata dell'azione criminale.

Ricordiamo che Microsoft al momento è l'unica azienda privata, insieme a FireEye, ad avere riconosciuto il suo coinvolgimento nell'hacking tramite la piattaforma SolarWinds. Le due aziende hanno fornito la maggior parte dei dati per ricostruire l'accaduto e si sono impegnate per rintracciare il dominio utilizzato dai cyber criminali e per circoscrivere a individuare il malware utilizzato nell'hack di SolarWinds.

Cyberwarfare

Nel suo post, Smith ricorda che il malware diffuso tramite la piattaforma Orion di SolarWinds potrebbe essere stato installato da oltre 17.000 clienti dell'azienda. L'attacco sarebbe quindi una vera e propria azione di cyberwarfare in chiave moderna.

Smith infatti ricorda che i Governi si sono spiati l'un l'altro per secoli. Gli aggressori protagonisti dell'attacco in oggetto non hanno preso di mira una singola azienda, ma hanno usato una tecnica che ha compromesso la supply chain della tecnologia. L'azione potrebbe avere gravi conseguenze per l'economia in generale.

Nella sua analisi, Smith bolla l'azione criminale in oggetto come "un atto di sconsideratezza" che va ben oltre lo spionaggio abituale. L'azione ha messo in luce una grave vulnerabilità tecnologica degli Stati Uniti e del mondo, minando la fiducia e all'affidabilità delle infrastrutture critiche a livello globale, al fine di far progredire l'intelligence di una singola nazione.

Nella sua analisi, Smith bolla l'azione criminale in oggetto come "un atto di sconsideratezza" che va ben oltre lo spionaggio abituale. L'azione ha messo in luce una grave vulnerabilità tecnologica degli Stati Uniti e del mondo, minando la fiducia e all'affidabilità delle infrastrutture critiche a livello globale, al fine di far progredire l'intelligence di una singola nazione. L'ampiezza della vulnerabilità della supply chain appare nella mappa realizzata da Microsoft sulla base della telemetria del software antivirus Defender di Microsoft. È così che verranno identificati i clienti che utilizzano Defender e che hanno installato il software Orion di SolarWinds con il malware.

Appare chiaro che l'attacco ha svelato una vulnerabilità pressoché globale della supply chain, che ha interessato molte grandi capitali nazionali al di fuori della Russia. I cyber criminali hanno avuto l'opportunità di scegliere le organizzazioni che intendevano spiare e che intendevano attaccare ulteriormente, cosa che sembra abbiano fatto in modo più ristretto e focalizzato.

L'80 percento di queste vittime si trova negli USA, ma ne sono state individuate anche in altri sette paesi, fra cui l'Europa. Microsoft si dice certa che il numero e la posizione delle vittime continuerà a crescere.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab