Microsoft sequestra i siti usati dal gruppo cinese APT15

L'infrastruttura del gruppo APT15 sponsorizzato dalla Cina ha subito un duro colpo dopo che Microsoft ha dismesso dozzine di siti legate alle sue attività.

Microsoft ha rimosso diverse dozzine di siti utilizzati dal gruppo APT Nickel sponsorizzato dalla Cina nell'ambito di un'azione appoggiata dal tribunale del distretto orientale della Virginia, con l'obiettivo di abbattere l'infrastruttura di questo pericoloso gruppo criminale.

Il gruppo Nickel è noto anche come KE3CHANG, APT15, Vixen Panda, Royal APT e Playful Dragon. La Digital Crimes Unit (DCU) di Microsoft ha individuato per la prima volta il gruppo Nickel nel 2016, ma Mandiant, che lo traccia come Ke3chang, reputa che sia attivo almeno dal 2010. Gli attacchi contro le entità governative tracciati dal Threat Intelligence Center (MSTIC) e dalla Digital Security Unit (DSU) di Microsoft sono iniziati nel 2019.

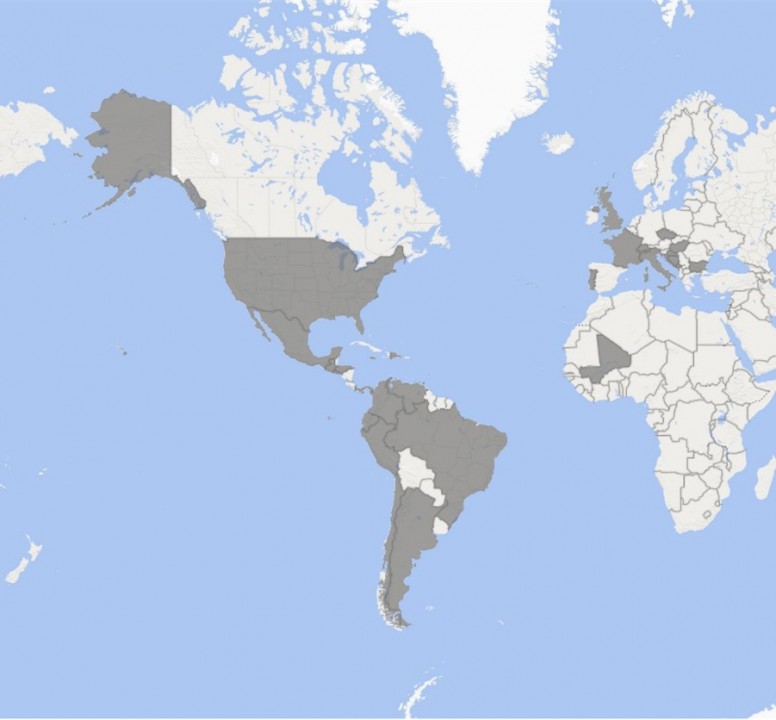

Si ritiene che Nickel abbia colpito varie aziende negli Stati Uniti e in altri 28 Paesi, compromettendo i server di organizzazioni governative, entità diplomatiche e ONG in 29 Paesi, principalmente Europa (Italia compresa) e America Latina. Fra gli obiettivi ci sono state anche aziende private e i ministeri degli affari esteri in Nord America, America Centrale, Sud America, Caraibi, Europa e Africa.

I Paesi bersagliati dagli attacchi di Nickel

I Paesi bersagliati dagli attacchi di Nickel

Gli esperti reputano che l'obiettivo finale di Nickel sia distribuire malware sui server compromessi, così che i suoi operatori possano monitorare l'attività delle vittime, nonché raccogliere dati ed esfiltrarli verso i propri server di comando e controllo. Per bucare le reti dei propri obiettivi, il gruppo finanziato dalla Cina sfrutta gli accessi VPN di fornitori di terze parti compromessi, credenziali rubate in campagne di spear-phishing ed exploit mirati ai server Exchange e SharePoint privi di patch.

Tom Burt, Corporate Vice President for Customer Security & Trust di Microsoft, reputa che "questi attacchi siano stati in gran parte utilizzati per la raccolta di informazioni da parte di agenzie governative, think tank e organizzazioni per i diritti umani".

L'azione di Microsoft è stata intrapresa a seguito della denuncia depositata il 2 dicembre, che include l'elenco completo dei siti sequestrati. I domini sono stati reindirizzati "a server sicuri cambiando i server dei nomi autorevoli in NS104a.microsoftintemetsafety.net e NS104b.microsoftintemetsafety.net". Nel blog di Microsoft sono riportati gli Indicatori di Compromissione e i domini utilizzati da questo gruppo negli attacchi.

Ricordiamo che quella contro Nickel non è l'unica campagna intrapresa dal colosso di Redmond contro le organizzazioni criminali internazionali. Ad oggi ha rimosso oltre 10.000 siti web dannosi utilizzati dai criminali informatici e quasi 600 siti utilizzati da gruppi APT, oltre ad avere bloccato la registrazione di 600.000 siti che sarebbero stati usati in futuro per azioni dannose.

Fra i successi saliti all'onore delle cronache ricordiamo lo smantellamento della botnet Necrus e, nel 2019, il sequestro di 50 domini dell'infrastruttura di rete usata dal gruppo APT Thallium sponsorizzato dalla Corea del Nord. Gli esperti di Microsoft hanno inoltre interrotto le attività del gruppo APT35 (noto anche come Charming Kitten, Phosphorus o Ajax Security Team) sponsorizzato dall'Iran e del gruppo Strontium (alias Fancy Bear o APT28) sponsorizzato dalla Russia.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab