Cybercrime: i gruppi iraniani si sono evoluti

Sei gruppi iraniani hanno ormai il know-how per scatenare attacchi di vario tipo, dai ransomware alle supply chain.

Quando si pensa ai gruppi del cybercrime si fa quasi sempre riferimento a Russia, Cina, Corea del Nord. Sicuramente è in quei Paesi che risiedono gruppi storici che hanno attaccato a più riprese l'Occidente. Il Microsoft Threat Intelligence Center (MSTIC) tuttavia ricorda che molte delle minacce recenti arrivano dall'Iran.

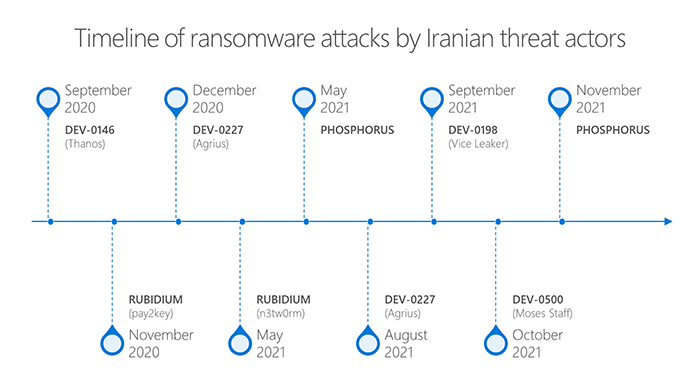

In particolare, in occasione della CyberWarCon 2021 i ricercatori hanno acceso i riflettori sull'evoluzione di sei gruppi iraniani, capaci di condurre attacchi molto sofisticati. Sono monitorati dal MSTIC da settembre 2020, distribuiscono ransomware ed esfiltrano dati con l'obiettivo di causare interruzioni nelle attività delle vittime, finanche a distruggerle. Nel corso del tempo questi cyber criminali hanno acquisito le competenze per condurre campagne di cyber-spionaggio, utilizzare malware multipiattaforma, attuare attacchi ransomware, di phishing, password spraing e ormai hanno il know-how sufficiente per scatenare attacchi alle supply chain.

Stando alle informazioni raccolte, tali gruppi distribuiscono gli attacchi a ondate a sei-otto settimane di distanza. Fra le vulnerabilità che sanno sfruttare ci sono quelle delle VPN di Fortinet e di Microsoft Exchange. Gli esperti reputano che quest'anno, con la sola scansione dei sistemi VPN Fortinet senza patch, questi cyber criminali abbiano già collezionato oltre 900 credenziali valide.

Credential stuffing e brute force

Fra i gruppi segnalati figura Phosphorus (Charming Kitten). Inizialmente scatenava campagne di phishing spedendo email con link dannosi e allegati malevoli, con scarso successo. Poi i membri del gruppo hanno iniziato a padroneggiare tecniche di ingegneria sociale e ad imitare le strategie del gruppo nord coreano Lazarus.

Attualmente sfrutta l'espediente delle interviste per guidare le vittime in una rete di clic che conduce alle pagine di raccolta delle credenziali. È una strategia che richiede pazienza, così come quella adottata da un altro gruppo iraniano, Curium. Secondo gli analisti Microsoft quest'ultimo sfrutta una vasta rete di falsi account di social media per prendere contatto con le vittime e conquistare la loro fiducia, per poi inviare loro file dannosi.

Una tattica simile è stata utilizzata dal gruppo di hacker legato ad Hamas, che ha creato false app di appuntamenti per attirare le Forze di Difesa Israeliane (IDF) nell'installazione di app mobili con malware. Altri gruppi preferiscono percorrere strade più dirette e perpetrare attacchi brute force per ottenere le credenziali di Office 365. È l'esempio di un gruppo identificato con la sigla DEV-0343, che ha attaccato diverse aziende IT statunitensi.

Il monitoraggio da parte degli esperti prosegue. La cattiva notizia è che nell'ultimo decennio i gruppi iraniani si sono evoluti. Nonostante l'azienda di Redmond abbia messo spesso in difficoltà le loro infrastrutture, si sono ripresi e hanno saputo sferrare attacchi significativi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab