Ransomware: il 2021 inizia con Babuk, il mago della crittografia

La nuova minaccia ransomware del 2021 si chiama Babuk e usa una tecnica crittografica spaventosamente complessa.

I bizzarri nomi dei ransomware si arricchiscono di un nuovo esponente: Babuk Locker. Il nome fa sorridere ma quello che rappresenta non fa ridere: è candidato come il primo ransomware del 2021 destinato agli attacchi contro le aziende. Sotto il profilo generale non presenta grandi novità, ma Babuk fa tesoro delle ultime novità registrate nel 2020 e le mette in campo con grande abilità.

Una peculiarità di Babuk è la capacità di lavorare con o senza parametri della riga di comando. Significa che può eseguire i comandi impartiti, ma qualora non fosse fornito alcun parametro, agirebbe comunque con funzioni di base, crittografando i computer locali.

Inoltre si serve di tecniche quali la crittografia multithreading e l'abuso di Windows Restart Manager. Quest'ultima è una funzione messa in atto per la prima volta da Sodinokibi (noto anche come REvil), che integra l'API Windows Restart Manager nel decryptor per terminare tutti i processi attivi e poter così crittografare un maggiore numero di file.

Mediante la funzione RtlGenRandom, Babuk genera quattro buffer casuali, di cui due sono usati come chiavi ChaCha8, gli altri due come ChaCha8 nonce (ossia una chiave generata per un uso una tantum). Cifra la seconda chiave ChaCha8 utilizzando la prima chiave e quella nonce. Successivamente, la prima chiave viene cifrata utilizzando la seconda chiave crittografata e il nonce. Questa prima chiave crittografata viene trattata dal computer locale come chiave privata ECDH (Elliptic-curve Diffie-Hellman).

Mediante la funzione RtlGenRandom, Babuk genera quattro buffer casuali, di cui due sono usati come chiavi ChaCha8, gli altri due come ChaCha8 nonce (ossia una chiave generata per un uso una tantum). Cifra la seconda chiave ChaCha8 utilizzando la prima chiave e quella nonce. Successivamente, la prima chiave viene cifrata utilizzando la seconda chiave crittografata e il nonce. Questa prima chiave crittografata viene trattata dal computer locale come chiave privata ECDH (Elliptic-curve Diffie-Hellman).

Babuk genera quindi una chiave pubblica ECDH dalla chiave privata, utilizzando un codice della libreria ECDH di Github. Ancora, genera uno shared secret utilizzando la chiave privata locale e la chiave pubblica hard-coded dell'autore. Per la cronaca, shared secret è un nome generico indicativo delle tecniche che distribuiscono un numero segreto (in questo caso una chiave di cifratura) a più parti, così che per ricostruire tale numero sia necessario l'apporto di tutte le parti coinvolte.

Infine, lo shared secret passa attraverso un algoritmo di hash SHA256 che genera due chiavi ChaCha8, utilizzate per crittografare i file.

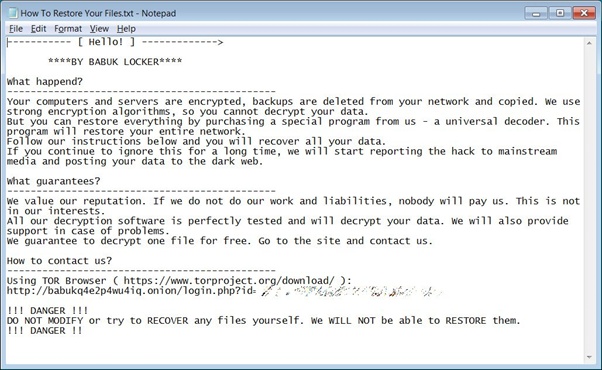

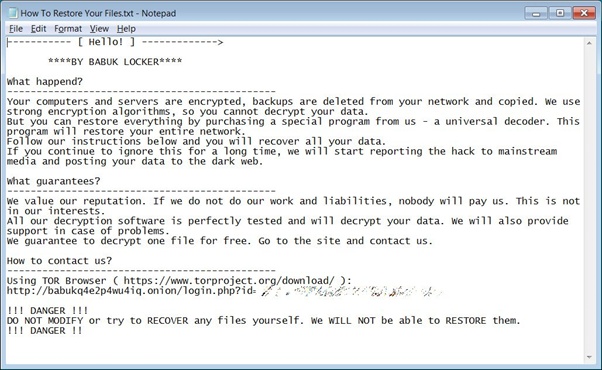

La richiesta di riscatto è contenuta in un file How_To_Restore_Your_Files.txt copiato in ciascuna cartella. Contiene informazioni di base su ciò che è accaduto, oltre a un collegamento a un sito Tor in cui la vittima può negoziare con gli operatori del ransomware.

La richiesta di riscatto è contenuta in un file How_To_Restore_Your_Files.txt copiato in ciascuna cartella. Contiene informazioni di base su ciò che è accaduto, oltre a un collegamento a un sito Tor in cui la vittima può negoziare con gli operatori del ransomware.

A fronte del pagamento del riscatto la vittima deve inviare agli operatori ransowmare il file %AppData%ecdh_pub_k.bin, che contiene la chiave ECDH pubblica di cui necessitano i cyber criminali per generare il decryptor.

Una peculiarità di Babuk è la capacità di lavorare con o senza parametri della riga di comando. Significa che può eseguire i comandi impartiti, ma qualora non fosse fornito alcun parametro, agirebbe comunque con funzioni di base, crittografando i computer locali.

Inoltre si serve di tecniche quali la crittografia multithreading e l'abuso di Windows Restart Manager. Quest'ultima è una funzione messa in atto per la prima volta da Sodinokibi (noto anche come REvil), che integra l'API Windows Restart Manager nel decryptor per terminare tutti i processi attivi e poter così crittografare un maggiore numero di file.

La crittografia: un meccanismo perverso

La crittografia multithreading è l'altra caratteristica di Babuk, ed è decisamente complessa. Sfrutta tecniche quali la funzione di hash crittografico SHA256 (nota per ai più perché usata dal protocollo Bitcoin), ChaCha8 (variante del cifrario a flusso Salsa20) e un algoritmo di generazione e scambio di chiavi ECDH (Elliptic-curve Diffie-Hellman). Mediante la funzione RtlGenRandom, Babuk genera quattro buffer casuali, di cui due sono usati come chiavi ChaCha8, gli altri due come ChaCha8 nonce (ossia una chiave generata per un uso una tantum). Cifra la seconda chiave ChaCha8 utilizzando la prima chiave e quella nonce. Successivamente, la prima chiave viene cifrata utilizzando la seconda chiave crittografata e il nonce. Questa prima chiave crittografata viene trattata dal computer locale come chiave privata ECDH (Elliptic-curve Diffie-Hellman).

Mediante la funzione RtlGenRandom, Babuk genera quattro buffer casuali, di cui due sono usati come chiavi ChaCha8, gli altri due come ChaCha8 nonce (ossia una chiave generata per un uso una tantum). Cifra la seconda chiave ChaCha8 utilizzando la prima chiave e quella nonce. Successivamente, la prima chiave viene cifrata utilizzando la seconda chiave crittografata e il nonce. Questa prima chiave crittografata viene trattata dal computer locale come chiave privata ECDH (Elliptic-curve Diffie-Hellman). Babuk genera quindi una chiave pubblica ECDH dalla chiave privata, utilizzando un codice della libreria ECDH di Github. Ancora, genera uno shared secret utilizzando la chiave privata locale e la chiave pubblica hard-coded dell'autore. Per la cronaca, shared secret è un nome generico indicativo delle tecniche che distribuiscono un numero segreto (in questo caso una chiave di cifratura) a più parti, così che per ricostruire tale numero sia necessario l'apporto di tutte le parti coinvolte.

Infine, lo shared secret passa attraverso un algoritmo di hash SHA256 che genera due chiavi ChaCha8, utilizzate per crittografare i file.

L'azione di Babuk

Subito dopo l'attivazione, Babuk chiude tutti i servizi e i processi attivi di Windows, oltre a database, server di posta, software di backup, client email, browser Web e altro. A questo punto inizia la cifratura, che aggiunge un'estensione personalizzata a ogni file crittografato. La richiesta di riscatto è contenuta in un file How_To_Restore_Your_Files.txt copiato in ciascuna cartella. Contiene informazioni di base su ciò che è accaduto, oltre a un collegamento a un sito Tor in cui la vittima può negoziare con gli operatori del ransomware.

La richiesta di riscatto è contenuta in un file How_To_Restore_Your_Files.txt copiato in ciascuna cartella. Contiene informazioni di base su ciò che è accaduto, oltre a un collegamento a un sito Tor in cui la vittima può negoziare con gli operatori del ransomware. A fronte del pagamento del riscatto la vittima deve inviare agli operatori ransowmare il file %AppData%ecdh_pub_k.bin, che contiene la chiave ECDH pubblica di cui necessitano i cyber criminali per generare il decryptor.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab