Ransomware nel 2025: la mappa di Nozomi Networks

In aumento gli attacchi nel mondo, c’è primo caso di ransomware basato su AI. Le famiglie più dannose sono Blacksuit, Cl0p/Clop e Black Basta

Continua la crescita degli attacchi di ransomware di successo rilevati in tutto il mondo, ma anche la creatività, come testimonia il recente caso del primo ransomware basato sull’intelligenza artificiale.

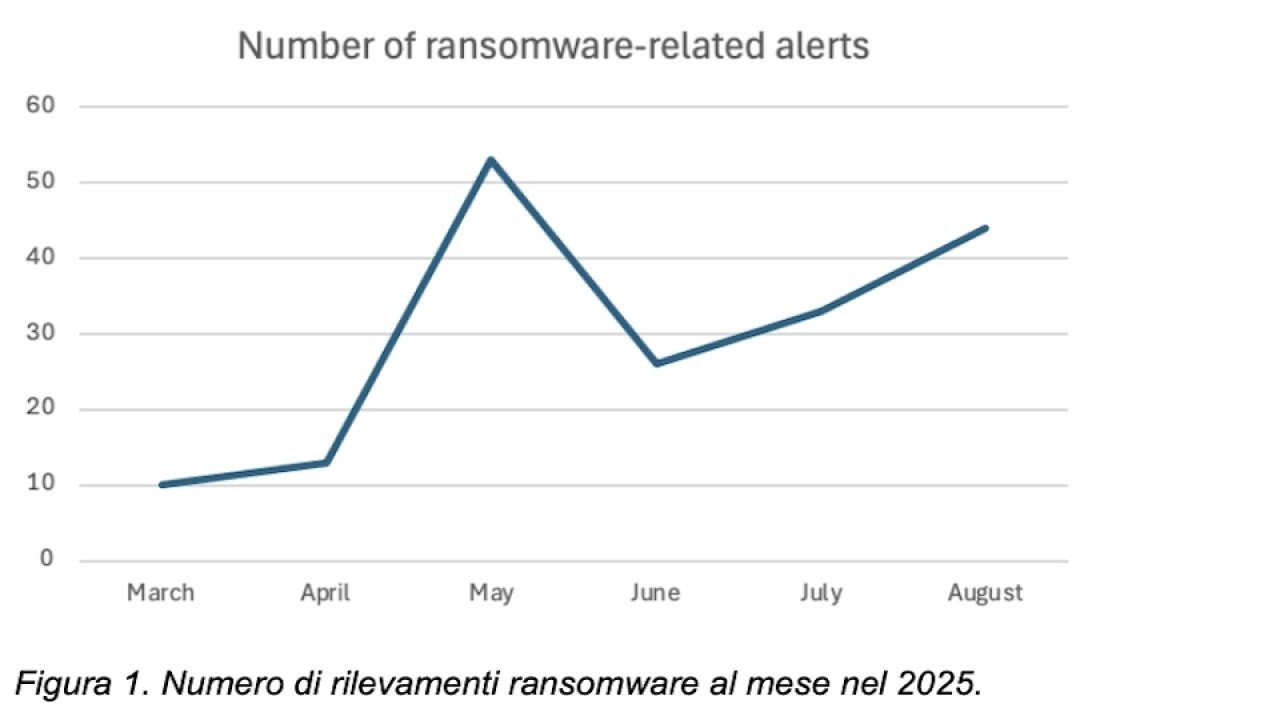

Diversi spunti sugli sviluppi più recenti in questo campo vengono da un report di Nozomi Networks, che ha raccolto e analizzato i dari relativi agli attacchi ransomware negli ultimi sei mesi (periodo compreso tra il 1° marzo e il 28 agosto) provenienti dalla telemetria anonima dell’azienda, ricevuta dai sensori che monitorano gli endpoint e le comunicazioni cablate e wireless dei clienti che hanno aderito all’iniziativa.

Fonte: Nozomi Networks

Fonte: Nozomi Networks

La Top 3 delle famiglie di ransomware

Maggio è stato il mese più attivo in termini di alert relativi ai ransomware generati dai sensori, con la famiglia BlackSuit in testa alla classifica. Secondo CISA, BlackSuit è l’evoluzione diretta del ransomware Royal - un ramo del precedente gruppo Conti, anch’esso monitorato e rilevato da Nozomi Networks Labs quando era attivo. Complessivamente, i gruppi hanno ricevuto più di 370 milioni di dollari in riscatti.

Nel mese di luglio, il governo degli Stati Uniti ha condotto un’operazione di smantellamento della famiglia Blacksuit che ha portato a una diminuzione del numero di rilevamenti di questa minaccia nel mese di agosto.

È importante notare come alcuni di questi rilevamenti non provenissero dai sensori di monitoraggio del traffico di rete, ma dai sensori endpoint distribuiti sulle macchine HMI, che consentono di monitorare attività potenzialmente dannose da una prospettiva diversa. Ciò sottolinea l’importanza di seguire un approccio stratificato nel costruire una solida postura di sicurezza.

La seconda famiglia di ransomware più attiva in questo periodo è stata Cl0p/Clop, dell’autore TA505. Nonostante abbia circa due anni, questo malware è ancora molto presente nelle reti aziendali: una volta rilasciato, infatti, richiede tempi estremamente lunghi per essere completamente eradicato. Due anni fa, il gruppo ha compromesso diverse organizzazioni prendendo di mira le vulnerabilità zero-day in MOVEit Transfer, Accellion File Transfer Appliance e GoAnywhere, con vittime importanti, tra cui BBC, Boots e British Airways.

Il ransomware Black Basta chiude la top 3 di Nozomi, che complessivamente, secondo CISA, ha compromesso più di 500 organizzazioni fino alla metà del 2024. Le loro operazioni - rese note in seguito a una massiccia fuga di notizie nel febbraio 2025 - ha spinto il gruppo a mantenere un profilo basso - ma i moduli ransomware già distribuiti continuano a essere rilevati in tutto il mondo.

Gli USA sono nettamente il paese più colpito

Il paese più colpito, con aziende che hanno generato il maggior numero di avvisi associati al malware negli ultimi 6 mesi, sono gli Stati Uniti (56,4%), con oltre la metà degli attacchi. Secondo la telemetria Nozomi, gli USA sono stati anche il Paese più violato nella seconda metà del 2024, seguiti da Regno Unito (14,5%) e Giappone (6,7%).

Infine, il settore più colpito dal ransomware in questo periodo è stato il manifatturiero (83,8% degli attacchi), seguito a larga distanza dai trasporti (13,9%) e dai servizi al consumatore (1,2%).

Con oltre l’83% dei ransomware rilevati che prendono di mira il settore manifatturiero, sottolinea Nozomi, è fondamentale che le organizzazioni di questo vertical si dotino di soluzioni di sicurezza informatica solide che offrano visibilità completa.

Nonostante i significativi progressi compiuti nel campo della rilevazione proattiva e nella condivisione delle informazioni sulle minacce, conclude Nozomi, ci sono ancora molte sfide da superare. Le organizzazioni spesso ritengono di essere ben posizionate in materia di sicurezza informatica solo perché non sono ancora state compromesse con successo. Il consiglio è investire in una solida visibilità di rete ed endpoint, implementando una difesa a più livelli e seguendo le migliori pratiche di gestione delle vulnerabilità al fine di ridurre drasticamente le possibilità di compromissione e rispondere efficacemente quando si verifica il peggio, prevenendo o riducendo al minimo le perdite associate.

Infine una precisazione tecnica sulle rilevazioni telemetriche. È importante comprendere, sottolinea Nozomi, che non tutti gli alert rappresentano un attacco in corso: alcuni potrebbero essere campioni di malware un tempo attivi diventati visibili ai sensori a causa di modifiche nella configurazione di rete. Inoltre l’attribuzione a una famiglia di malware precisa non è sempre accurata al 100%, poiché alcuni indicatori di compromissione (IoC), come gli indirizzi IP, potrebbero essere riutilizzati dagli aggressori per altre tipologie di attacchi.

In questo articolo abbiamo parlato di: BlackSuit, Cl0p, Endpoint Security, Ransomware, Rilevamento minacce, Settore Manifatturiero, Sicurezza Informatica,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione Security Open Lab

Redazione Security Open Lab