Malware evasivo: cresce quello veicolato da connessioni crittografate

Il report WatchGuard Q2 2025 rivela una crescita del 40% del malware evasivo e di quasi il 90% del malware distribuito tramite connessioni cifrate.

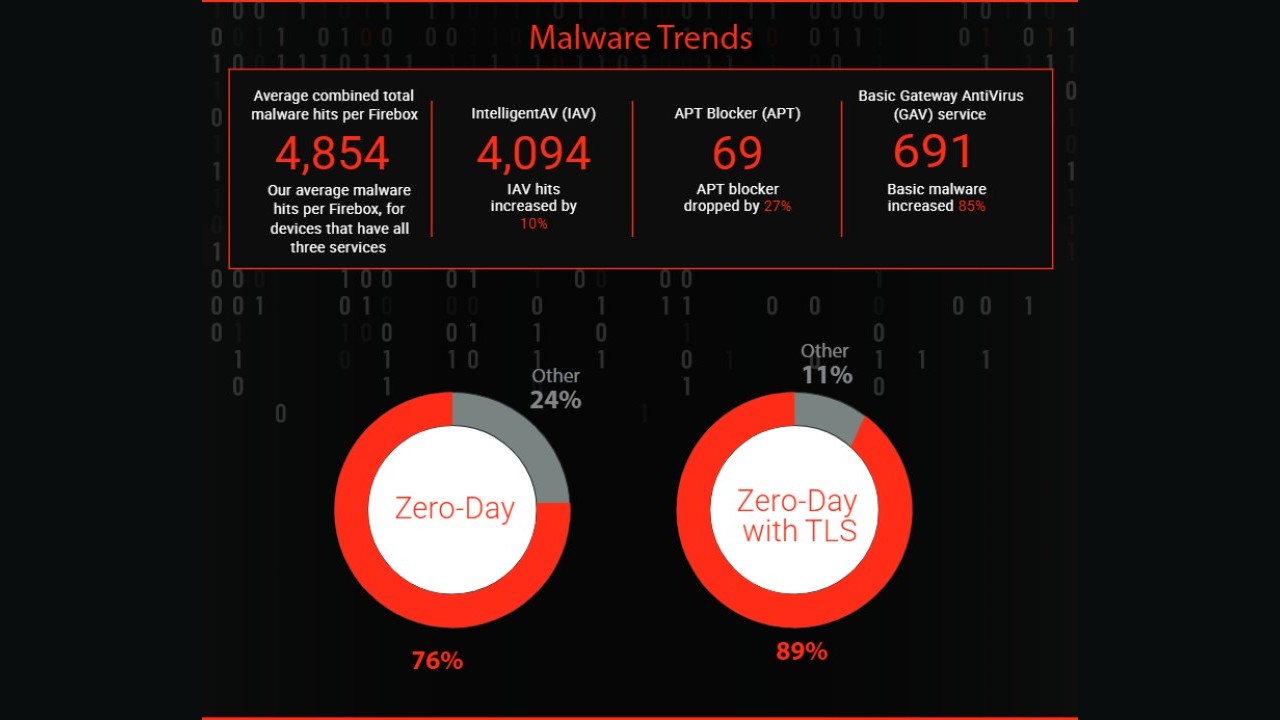

Nel secondo trimestre 2025 il malware evasivo cresce del 40% rispetto al trimestre precedente; il 70% delle rilevazioni avviene su connessioni crittografate e quasi il 90% del malware cifrato sfugge alla detection tradizionale. A certificarlo è il nuovo Internet Security Report di WatchGuard, basato sulle analisi di milioni di dati anonimizzati provenienti da appliance ed endpoint.

Nel dettaglio, il report nota un incremento del 15% delle rilevazioni di malware rispetto al primo trimestre del 2025, sulla spinta dell’integrazione crescente dell’intelligenza artificiale nelle soluzioni di detection. Il dato più importante riguarda però il canale di infezione: il 70% di tutto il malware è stato veicolato su connessione TLS, segno che il tradizionale firewall non basta più. Gli attaccanti sfruttano la cifratura per camuffare i payload, pertanto la logica conclusone è che la visibilità sul traffico crittografato non è più un optional.

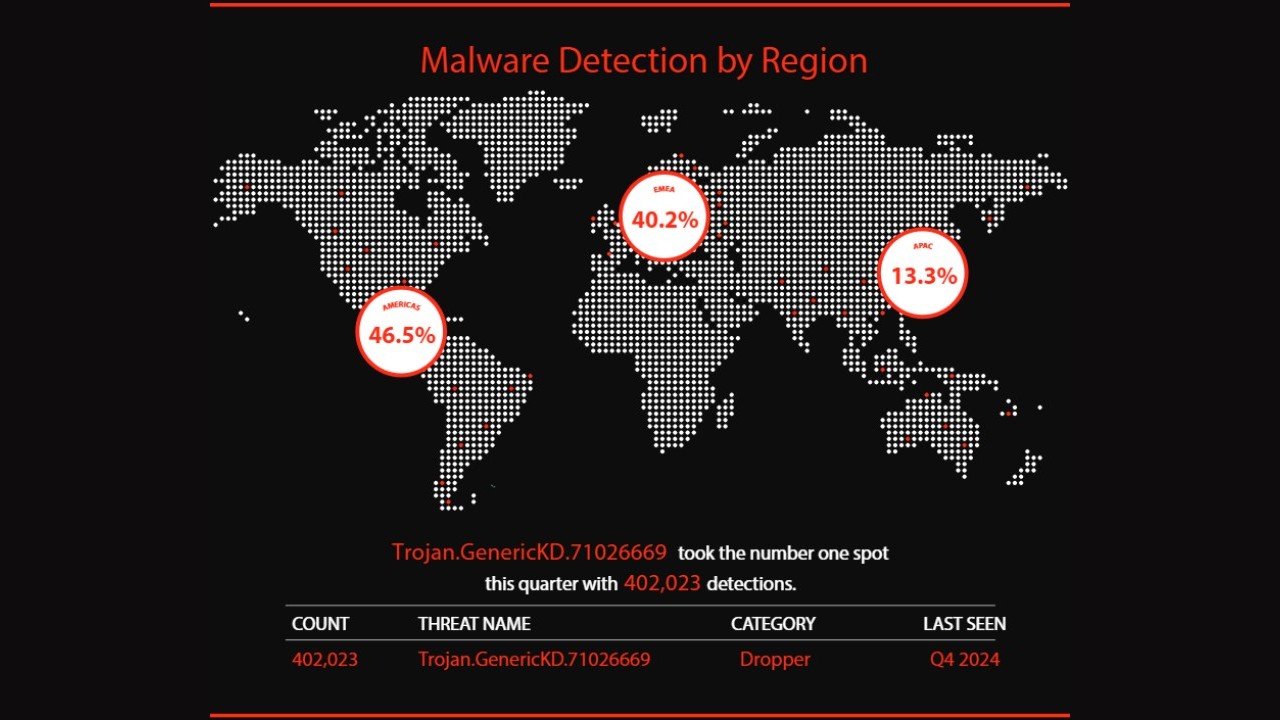

Tra gli altri elementi chiave, emergono la crescita delle minacce evasive (76% di zero-day, quasi il 90% su TLS), la riduzione dell’unicità delle firme d’attacco (-32 tra gennaio e luglio), ma anche la presenza massiccia dei dropper: sette delle prime dieci minacce sono payload iniziali, impiegati per aprire la porta a ransomware, stealer e altro.

Importante è inoltre la crescita del 26% delle minacce malware uniche, sinonimo dell’applicazione di tecniche polimorfiche sofisticate, che portano alla creazione di malware che cambiano per eludere i sistemi tradizionali, di modo da costringere i difensori ad adottare strumenti avanzati di detection e response. Per contro, il ransomware è sceso del 47% rispetto al trimestre precedente, ma non è una buona notizia su tutta la linea, perché si registrano più episodi mirati che puntano a obiettivi e dati di alto valore.

Sul fronte network, WatchGuard mette in evidenza un aumento degli attacchi dell’8,3%, anche se con minore varietà, dato che gli attaccanti per lo più riciclano vecchie vulnerabilità di browser, framework e codice web, puntando su automatismi e botnet per colpire in modo seriale, soprattutto nella zona APAC, dove Mirai è tornata protagonista.

Un’altra conferma arriva dall’osservazione delle minacce DNS, con il loader DarkGate che opera anche come RAT (Remote Access Trojan): il filtering DNS si impone come componente essenziale del panorama difensivo, soprattutto in contesti ricchi di endpoint e di asset cloud.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

ReeVo prosegue l’espansione in Europa

26-01-2026

LLM e attacchi web: le pagine pulite diventano trappole in tempo reale

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab