Bug critici nel modulo Wi-Fi Realtek per dispositivi embedded

Sei vulnerabilità del modulo Wi-Fi Realtek RTL8195A hanno messo a rischio la sicurezza dei dispositivi embedded a cui era destinato, fra cui soluzioni per la smart home e l'assistenza sanitaria.

Il modulo Wi-Fi a basso consumo energetico Realtek RTL8195A è affetto da falle che avrebbero permesso a un attaccante di ottenere l'accesso root e assumere il controllo completo delle comunicazioni wireless del dispositivo su cui era installato. Si tratta di un chip destinato ai dispositivi embedded utilizzati in diversi settori fra cui l'agricoltura, la smart home, l'assistenza sanitaria, il gaming e l'automotive.

Le vulnerabilità sono in tutto sei e sono state segnalate dai ricercatori della società di sicurezza israeliana IoT Vdoo. La cattiva notizia è che i problemi sono stati verificati solo sul predetto modello RTL8195A. Tuttavia, è verosimile pensare che siano affetti dagli stessi problemi anche altri modelli dello stesso produttore, fra cui RTL8711AM, RTL8711AF e RTL8710AF.

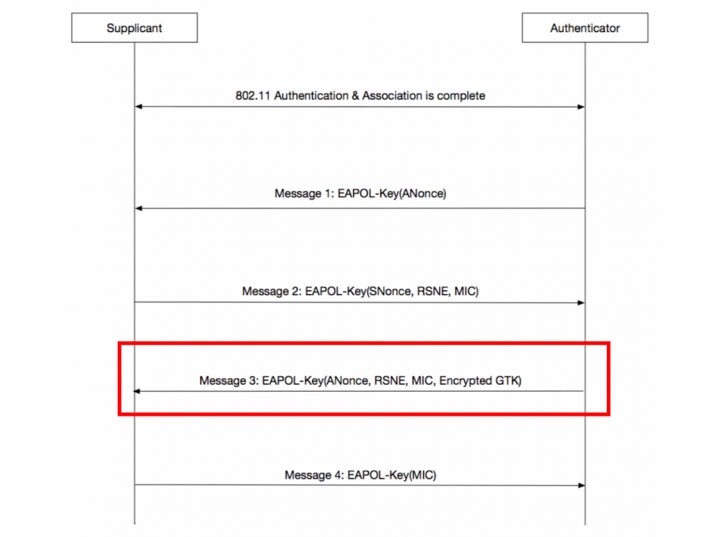

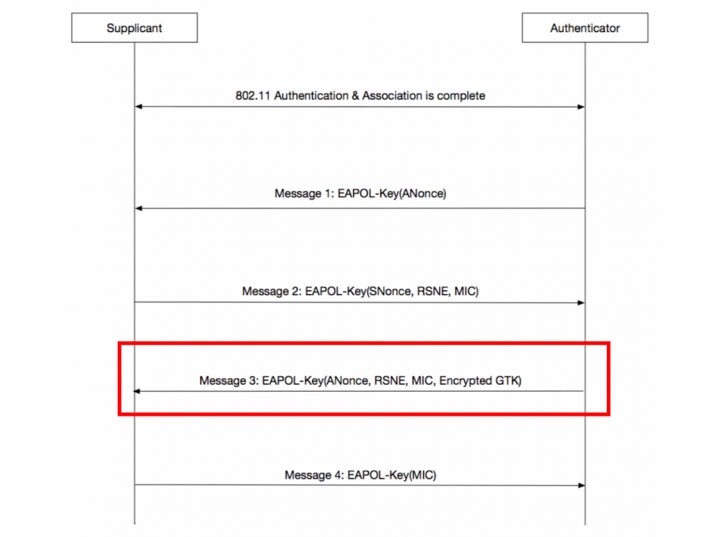

I bug riguardano un mix di stack overflow e out-of-bounds in lettura che sono frutto del meccanismo di handshake che viene attivato dal modulo Wi-Fi durante l'autenticazione. Più nel dettaglio, il bug principale è quello identificato dalla sigla CVE-2020-9395.

Si tratta di una vulnerabilità di buffer overflow che consente a un attaccante fisicamente vicino a un modulo RTL8195 di assumerne il controllo. Per portare avanti l'attacco non occorre conoscere la password di rete Wi-Fi e non è necessario che il modulo agisca come punto di accesso Wi-Fi (AP) o come client.

Altre due vulnerabilità possono essere sfruttate per attuare un attacco di tipo denial of service. Altre tre falle, tra cui la CVE-2020-25854, permettono invece di sfruttare i dispositivi client Wi-Fi per eseguire codice arbitrario.

Altre due vulnerabilità possono essere sfruttate per attuare un attacco di tipo denial of service. Altre tre falle, tra cui la CVE-2020-25854, permettono invece di sfruttare i dispositivi client Wi-Fi per eseguire codice arbitrario.

Uno dei potenziali scenari di attacco prospettati dai ricercatori riguarda il caso di un attaccante che conosce la password per la rete Wi-Fi WPA2 a cui è collegato il dispositivo. Può creare un punto di accesso sniffando l'SSID della rete e la chiave PTK, utilizzata per crittografare il traffico tra client e AP. A quel punto può forzare la connessione al nuovo punto di accesso ed eseguire codice dannoso.

Realtek ha accolto seriamente la segnalazione di sicurezza e ha pubblicato le patch per tutte e sei le vulnerabilità segnalate. Sono già disponibili, ed è per questo che è stata resa pubblica la notizia delle vulnerabilità.

Questa vicenda, conclusasi positivamente, riaccende i riflettori sulla sicurezza dei dispositivi IoT, soprattutto quelli destinati al settore industriale, come in questo caso. I fornitori devono lavorare per assicurare la produzione di prodotti secure by design, che assicurino un'adeguata protezione dei dati e che siano certificati sia a livello hardware che software.

Le vulnerabilità sono in tutto sei e sono state segnalate dai ricercatori della società di sicurezza israeliana IoT Vdoo. La cattiva notizia è che i problemi sono stati verificati solo sul predetto modello RTL8195A. Tuttavia, è verosimile pensare che siano affetti dagli stessi problemi anche altri modelli dello stesso produttore, fra cui RTL8711AM, RTL8711AF e RTL8710AF.

I bug riguardano un mix di stack overflow e out-of-bounds in lettura che sono frutto del meccanismo di handshake che viene attivato dal modulo Wi-Fi durante l'autenticazione. Più nel dettaglio, il bug principale è quello identificato dalla sigla CVE-2020-9395.

Si tratta di una vulnerabilità di buffer overflow che consente a un attaccante fisicamente vicino a un modulo RTL8195 di assumerne il controllo. Per portare avanti l'attacco non occorre conoscere la password di rete Wi-Fi e non è necessario che il modulo agisca come punto di accesso Wi-Fi (AP) o come client.

Altre due vulnerabilità possono essere sfruttate per attuare un attacco di tipo denial of service. Altre tre falle, tra cui la CVE-2020-25854, permettono invece di sfruttare i dispositivi client Wi-Fi per eseguire codice arbitrario.

Altre due vulnerabilità possono essere sfruttate per attuare un attacco di tipo denial of service. Altre tre falle, tra cui la CVE-2020-25854, permettono invece di sfruttare i dispositivi client Wi-Fi per eseguire codice arbitrario. Uno dei potenziali scenari di attacco prospettati dai ricercatori riguarda il caso di un attaccante che conosce la password per la rete Wi-Fi WPA2 a cui è collegato il dispositivo. Può creare un punto di accesso sniffando l'SSID della rete e la chiave PTK, utilizzata per crittografare il traffico tra client e AP. A quel punto può forzare la connessione al nuovo punto di accesso ed eseguire codice dannoso.

Realtek ha accolto seriamente la segnalazione di sicurezza e ha pubblicato le patch per tutte e sei le vulnerabilità segnalate. Sono già disponibili, ed è per questo che è stata resa pubblica la notizia delle vulnerabilità.

Questa vicenda, conclusasi positivamente, riaccende i riflettori sulla sicurezza dei dispositivi IoT, soprattutto quelli destinati al settore industriale, come in questo caso. I fornitori devono lavorare per assicurare la produzione di prodotti secure by design, che assicurino un'adeguata protezione dei dati e che siano certificati sia a livello hardware che software.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab