Botnet maschera l'attività utilizzando la rete Tor

Si chiama Gafgyt_tor la nuova variante della nota botnet, che adesso scatena attacchi DDoS mascherandosi dietro a Tor.

Una nuova variante della botnet Gafgyt colpisce dispositivi IoT vulnerabili mascherando le comunicazioni tramite Tor. Non è la prima volta che una botnet sfrutta Tor per bypassare i sistemi di monitoraggio. Tuttavia è un inedito per Gafgyt, una botnet scoperta nel 2014, celebre per il lancio di attacchi DDoS su larga scala.

La variante, battezzata Gafgyt_tor, è stata scoperta il 15 febbraio dai ricercatori di NetLab 360. Analogamente a quanto fatto in precedenza, sviluppa gli attacchi sfruttando password Telnet deboli (ossia un problema comune ai dispositivi IoT) e tre vulnerabilità. La prima riguarda un difetto di esecuzione del codice remoto (CVE-2019-16920) nei dispositivi D-Link. La seconda è una vulnerabilità nell'esecuzione di codice in modalità remota nel software Liferay Portal versione free e il terzo è la falla CVE-2019-19781 nel Citrix Application Delivery Controller.

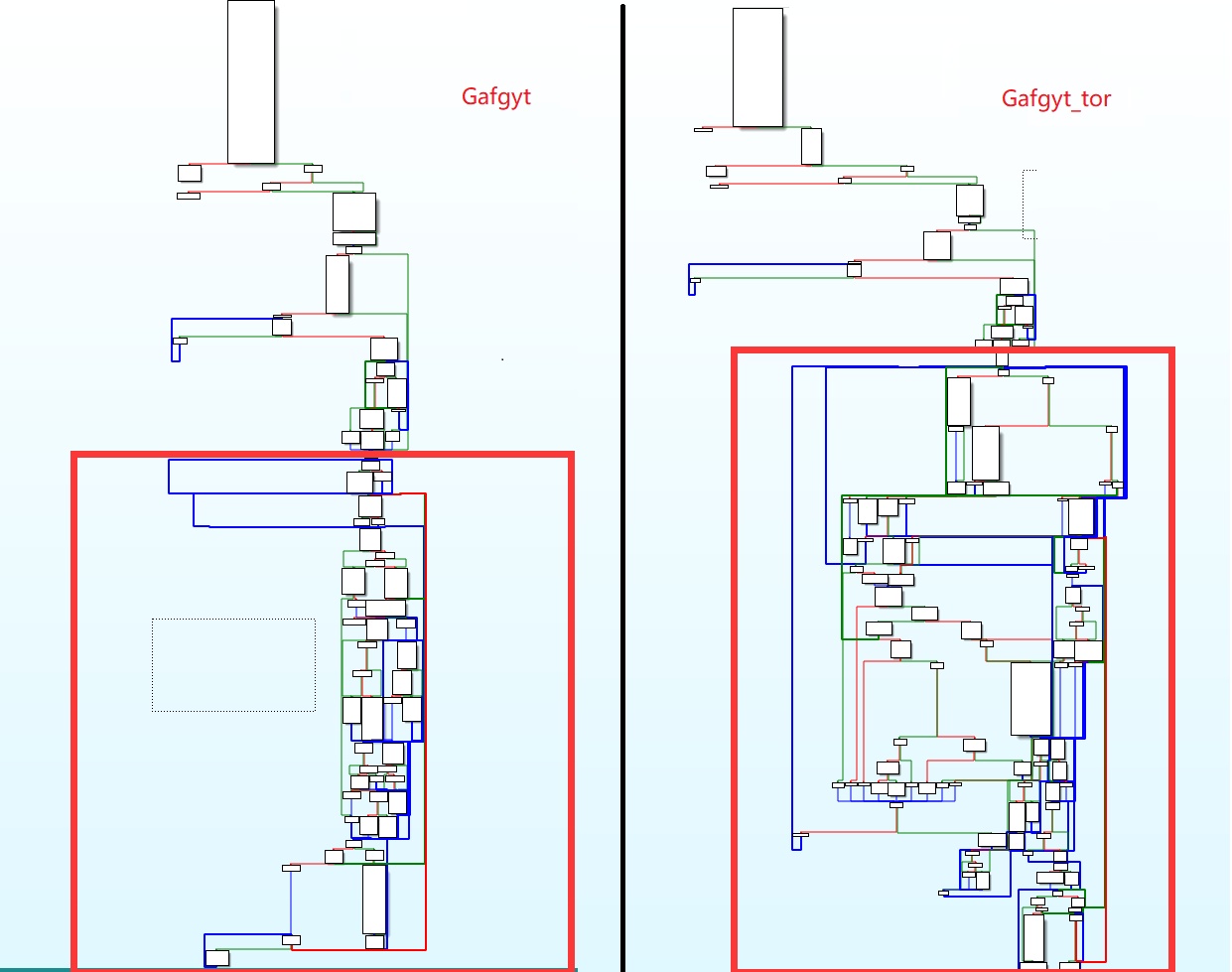

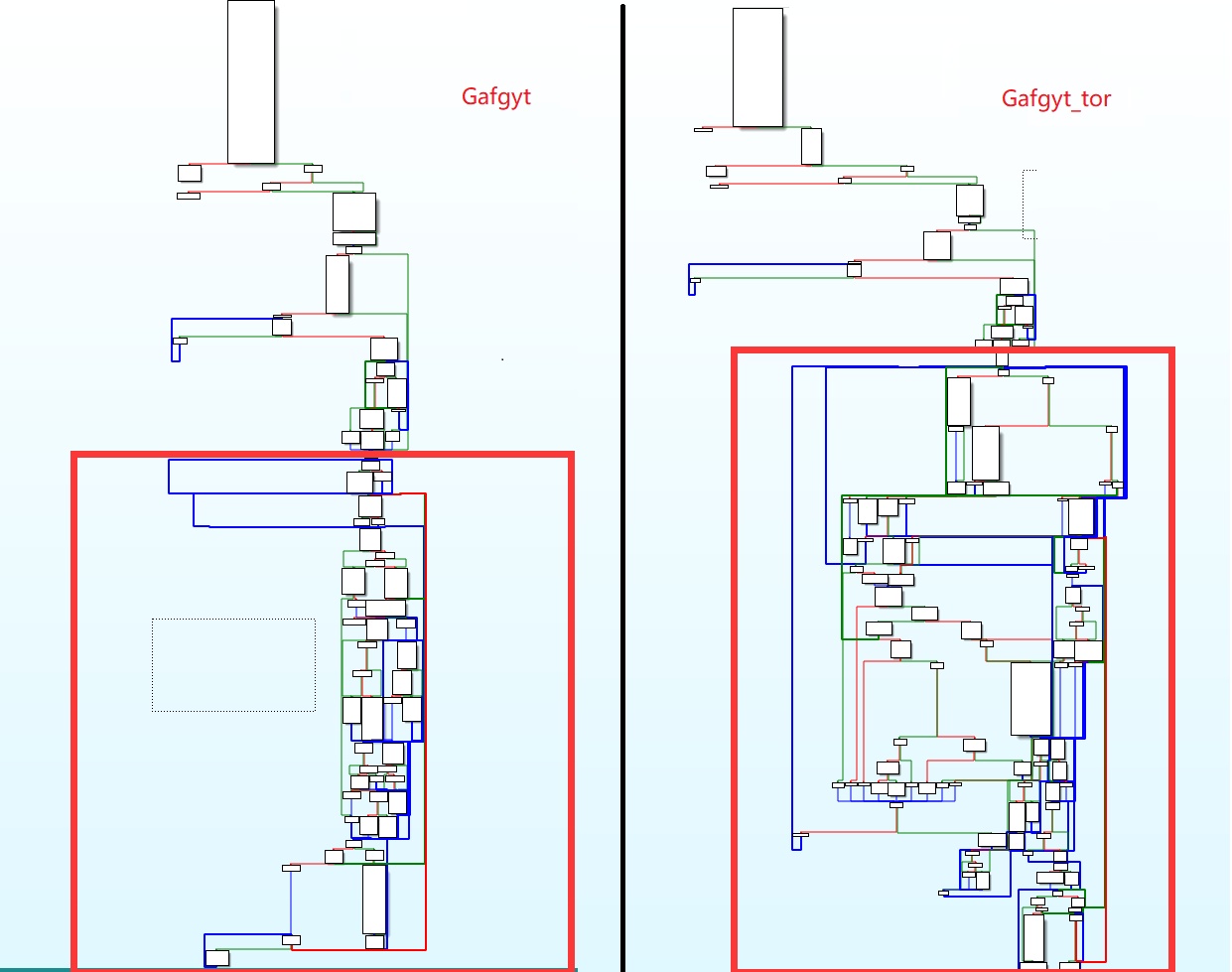

La novità è appunto nel metodo di comunicazione: la nuova variante di Gafgyt ha rimpiazzato la funzione initConnection() originale, che era responsabile della creazione della connessione con il server di comando e controllo (C2), con una funzione proxy Tor per fornire l'indirizzo del server IP.

In particolare, è tor_socket_init la funzione che è responsabile dell'inizializzazione di un elenco di nodi proxy con indirizzi IP e una porta. I ricercatori reputano che con questo comando si possano creare oltre 100 proxy Tor. Dopo aver inizializzato l'elenco proxy, verrà selezionato un nodo casuale dall'elenco per consentire la comunicazione Tor tramite tor_retrieve_addr e tor_retrieve_port.

A questo punto è stata stabilita la connessione con un server C2, quindi la botnet attende i comandi tramite darknet. Le attività principali di Gafgyt_tor restano gli attacchi DDoS e la scansione della rete. Riguardo alle botnet, i ricercatori hanno rilevato che è stato aggiunto il nuovo comando LDSERVER che consente al server C2 di specificare rapidamente i server da cui vengono scaricati i payload.

È un dettaglio importante, se server di download viene identificato e bloccato, si può cambiare dinamicamente il server di download, in modo che passi rapidamente a un altro senza interrompere la propagazione della botnet.

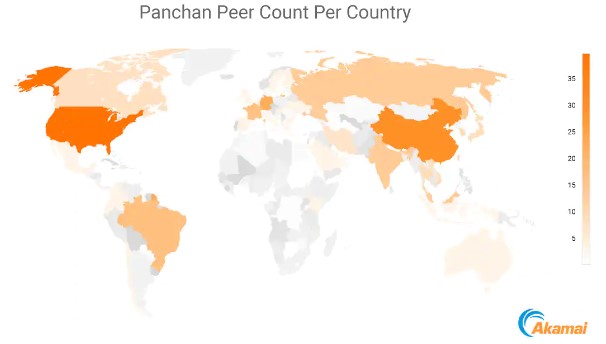

La nuova variante in oggetto ha in comune il codice e gli indirizzi IP con altre famiglie di bot, tra cui la botnet Tsunami e la famiglia di botnet Necro scoperta a gennaio. Questo fa nascere il sospetto che Gafgyt_tor e Necro siano gestite dallo stesso gruppo di persone, che dispone dello stesso pool di indirizzi IP e di più codici sorgente botnet. In sostanza, formano diverse famiglie di botnet, ma riciclano l'infrastruttura.

La variante, battezzata Gafgyt_tor, è stata scoperta il 15 febbraio dai ricercatori di NetLab 360. Analogamente a quanto fatto in precedenza, sviluppa gli attacchi sfruttando password Telnet deboli (ossia un problema comune ai dispositivi IoT) e tre vulnerabilità. La prima riguarda un difetto di esecuzione del codice remoto (CVE-2019-16920) nei dispositivi D-Link. La seconda è una vulnerabilità nell'esecuzione di codice in modalità remota nel software Liferay Portal versione free e il terzo è la falla CVE-2019-19781 nel Citrix Application Delivery Controller.

La novità è appunto nel metodo di comunicazione: la nuova variante di Gafgyt ha rimpiazzato la funzione initConnection() originale, che era responsabile della creazione della connessione con il server di comando e controllo (C2), con una funzione proxy Tor per fornire l'indirizzo del server IP.

Nuove funzionalità tor

In particolare, è tor_socket_init la funzione che è responsabile dell'inizializzazione di un elenco di nodi proxy con indirizzi IP e una porta. I ricercatori reputano che con questo comando si possano creare oltre 100 proxy Tor. Dopo aver inizializzato l'elenco proxy, verrà selezionato un nodo casuale dall'elenco per consentire la comunicazione Tor tramite tor_retrieve_addr e tor_retrieve_port.

A questo punto è stata stabilita la connessione con un server C2, quindi la botnet attende i comandi tramite darknet. Le attività principali di Gafgyt_tor restano gli attacchi DDoS e la scansione della rete. Riguardo alle botnet, i ricercatori hanno rilevato che è stato aggiunto il nuovo comando LDSERVER che consente al server C2 di specificare rapidamente i server da cui vengono scaricati i payload.

È un dettaglio importante, se server di download viene identificato e bloccato, si può cambiare dinamicamente il server di download, in modo che passi rapidamente a un altro senza interrompere la propagazione della botnet.

Collegamenti con altre Botnet

La nuova variante in oggetto ha in comune il codice e gli indirizzi IP con altre famiglie di bot, tra cui la botnet Tsunami e la famiglia di botnet Necro scoperta a gennaio. Questo fa nascere il sospetto che Gafgyt_tor e Necro siano gestite dallo stesso gruppo di persone, che dispone dello stesso pool di indirizzi IP e di più codici sorgente botnet. In sostanza, formano diverse famiglie di botnet, ma riciclano l'infrastruttura.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab