Sette gravi falle F5 BIG-IP corrette: urgente installare le patch

F5 ha corretto quattro vulnerabilità RCE critiche relative a prodotti BIG-IP. Permettono l'esecuzione di codice da remoto, il buffer overflow con conseguenti attacchi DoS.

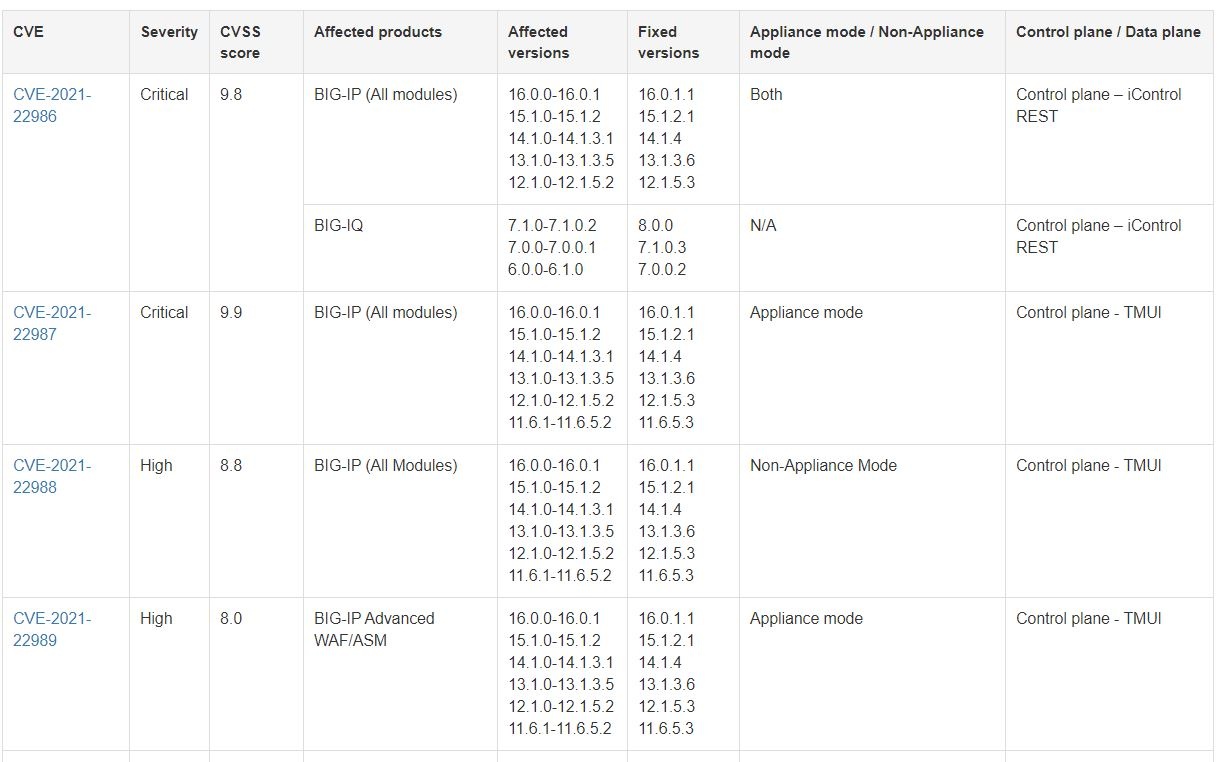

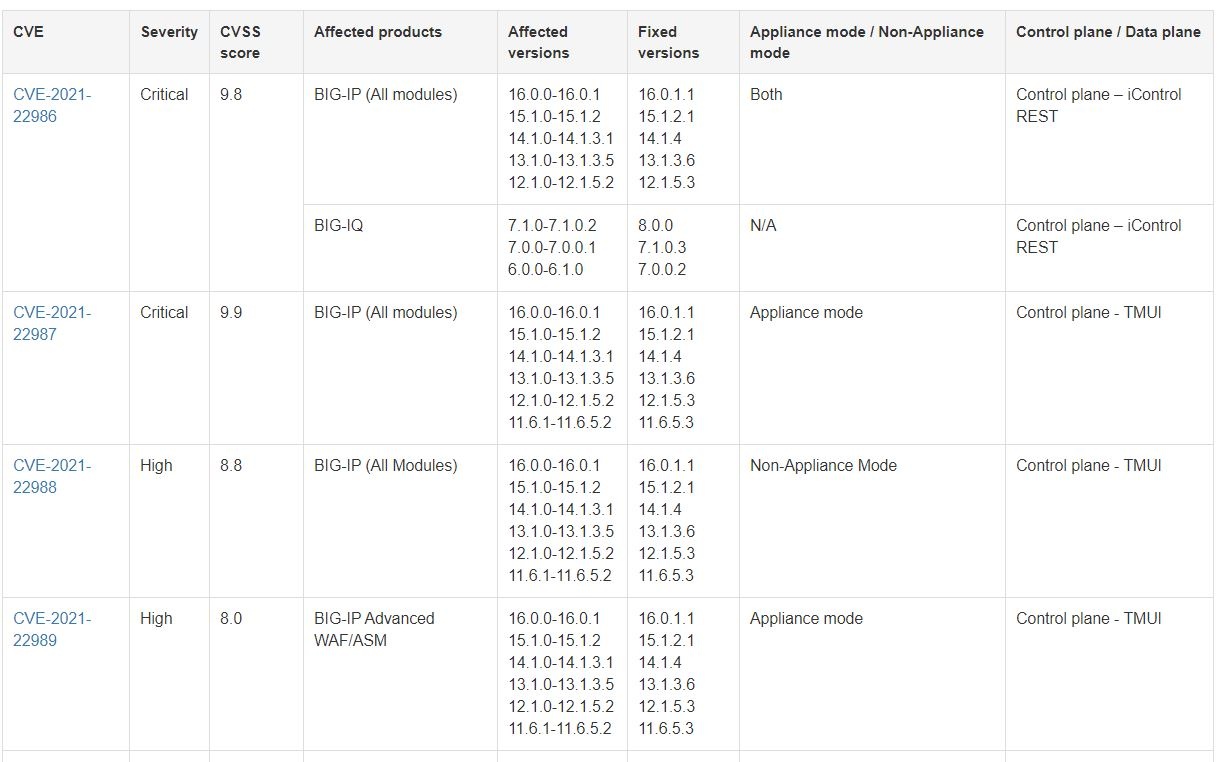

F5 Networks ha pubblicato un security advisory relativo a quattro vulnerabilità critiche e tre di gravità fra media e alta. Hanno impatto su più dispositivi di rete BIG-IP e potrebbero permettere a un attaccante di causare un attacco DoS (Denial of Service) o di eseguire codice da remoto. Le falle sono identificate dai codici CVE compresi fra CVE-2021-22986 e CVE-2021-22992.

I prodotti afflitti dalle sette vulnerabilità in questione sono quelli BIG-IP nelle versioni 16.0.1.1, 15.1.2.1, 14.1.4, 13.1.3.6, 12.1.5.3 e 11.6.5.3. E quelli BIG-IQ nelle versioni 8.0.0, 7.1.0.3 e 7.0.0.2. La maggior parte dei bug riguarda TMUI, l'interfaccia di gestione del traffico con cui gli utenti gestiscono i prodotti F5. Alcuni problemi riguardano anche l'API REST iControl offerta da F5 per automatizzare i suoi prodotti.

Come precisato nell'advisory, le quattro falle critiche riguardano le versioni BIG-IP 11.6 o 12.x e successive. La vulnerabilità identificata dalla sigla CVE-2021-22986 è l'unica a interessare anche le versioni BIG-IQ 6.x e 7.x. Si tratta di un bug RCE (Remote Code Execution) di pre-autenticazione, quindi non richiede alcuna interazione da parte di un utente.

Consente a un attaccante non autenticato con accesso di rete all'interfaccia iControl REST di eseguire comandi di sistema arbitrari, creare o eliminare file e disabilitare i servizi. Non richiede l'autenticazione. Al momento non risulta che questa falla sia stata sfruttata. In caso lo fosse, i sistemi vulnerabili risulterebbero del tutto compromessi perché sarebbero soggetti all'esecuzione di codice da remoto, e a un buffer overflow che porterebbe sfociare in un attacco DoS.

Consente a un attaccante non autenticato con accesso di rete all'interfaccia iControl REST di eseguire comandi di sistema arbitrari, creare o eliminare file e disabilitare i servizi. Non richiede l'autenticazione. Al momento non risulta che questa falla sia stata sfruttata. In caso lo fosse, i sistemi vulnerabili risulterebbero del tutto compromessi perché sarebbero soggetti all'esecuzione di codice da remoto, e a un buffer overflow che porterebbe sfociare in un attacco DoS.

La CVE-2021-22987 ha un punteggio CVSS di 9.9 su 10 e consente agli utenti autenticati con accesso di rete a TMUI, attraverso la porta di gestione BIG-IP o indirizzi IP autonomi, di eseguire comandi arbitrari, creare o eliminare file o disabilitare servizi. La buna notizia è che per sfruttarla un attaccante deve disporre di un accesso valido, quindi dovrebbe essere un insider canaglia o qualcuno che dispone di credenziali rubate.

CVE-2021-22991 e CVE-2021-22992 hanno entrambe un punteggio CVSS pari a 9. Nel primo caso, le richieste non divulgate a un server virtuale potrebbero essere gestite in modo errato dall'URI TMM (Traffic Management Microkernel), che potrebbe innescare un buffer overflow, con conseguente attacco DoS.

Altre possibili conseguenze sono l'interruzione del controllo degli accessi basato su URL o il permesso di eseguire codice in modalità remota. Anche la falla 22992 può aprire le porte a un buffer overflow e all'esecuzione di codice RCE. Cambia l'elemento scatenante: una risposta HTTP dannosa a un server virtuale WAF/ASM.

Scendendo con l'indice di gravità si arriva alla vulnerabilità CVE-2021-22988, con una valutazione CVSS di 8.8. L'interfaccia utente di gestione del traffico di BIG-IP presenta una vulnerabilità nell'esecuzione dei comandi remoti nelle pagine non divulgate. Chiude questa triste carrellata la CVE-2021-22989, che ha una valutazione di 8.0. Consente ad utenti autenticati altamente privilegiati di per eseguire comandi di sistema arbitrari, creare o eliminare file o disabilitare servizi.

Le patch, che sono già disponibili, sono da installare con assoluta priorità. Ricordiamo che l'ultima volta che sono state divulgate falle ai dispositivi BIG-IP di F5 sono bastate poche ore perché i cyber criminali avviassero la scansione della rete alla ricerca dei prodotti vulnerabili.

Chiudiamo ricordando che due delle vulnerabilità critiche segnalate sopra sono state scoperte e segnalate all'azienda da Felix Wilhelm di Google Project Zero. Le altre sono frutto dei test di sicurezza interni regolari e continui che vengono condotti su tutte le soluzioni di F5. Oltre alle falle segnalate sopra, ieri ne sono state corrette altre 14 non correlate e di gravità inferiore, che comunque devono essere corrette.

I prodotti afflitti dalle sette vulnerabilità in questione sono quelli BIG-IP nelle versioni 16.0.1.1, 15.1.2.1, 14.1.4, 13.1.3.6, 12.1.5.3 e 11.6.5.3. E quelli BIG-IQ nelle versioni 8.0.0, 7.1.0.3 e 7.0.0.2. La maggior parte dei bug riguarda TMUI, l'interfaccia di gestione del traffico con cui gli utenti gestiscono i prodotti F5. Alcuni problemi riguardano anche l'API REST iControl offerta da F5 per automatizzare i suoi prodotti.

Come precisato nell'advisory, le quattro falle critiche riguardano le versioni BIG-IP 11.6 o 12.x e successive. La vulnerabilità identificata dalla sigla CVE-2021-22986 è l'unica a interessare anche le versioni BIG-IQ 6.x e 7.x. Si tratta di un bug RCE (Remote Code Execution) di pre-autenticazione, quindi non richiede alcuna interazione da parte di un utente.

Consente a un attaccante non autenticato con accesso di rete all'interfaccia iControl REST di eseguire comandi di sistema arbitrari, creare o eliminare file e disabilitare i servizi. Non richiede l'autenticazione. Al momento non risulta che questa falla sia stata sfruttata. In caso lo fosse, i sistemi vulnerabili risulterebbero del tutto compromessi perché sarebbero soggetti all'esecuzione di codice da remoto, e a un buffer overflow che porterebbe sfociare in un attacco DoS.

Consente a un attaccante non autenticato con accesso di rete all'interfaccia iControl REST di eseguire comandi di sistema arbitrari, creare o eliminare file e disabilitare i servizi. Non richiede l'autenticazione. Al momento non risulta che questa falla sia stata sfruttata. In caso lo fosse, i sistemi vulnerabili risulterebbero del tutto compromessi perché sarebbero soggetti all'esecuzione di codice da remoto, e a un buffer overflow che porterebbe sfociare in un attacco DoS. La CVE-2021-22987 ha un punteggio CVSS di 9.9 su 10 e consente agli utenti autenticati con accesso di rete a TMUI, attraverso la porta di gestione BIG-IP o indirizzi IP autonomi, di eseguire comandi arbitrari, creare o eliminare file o disabilitare servizi. La buna notizia è che per sfruttarla un attaccante deve disporre di un accesso valido, quindi dovrebbe essere un insider canaglia o qualcuno che dispone di credenziali rubate.

CVE-2021-22991 e CVE-2021-22992 hanno entrambe un punteggio CVSS pari a 9. Nel primo caso, le richieste non divulgate a un server virtuale potrebbero essere gestite in modo errato dall'URI TMM (Traffic Management Microkernel), che potrebbe innescare un buffer overflow, con conseguente attacco DoS.

Altre possibili conseguenze sono l'interruzione del controllo degli accessi basato su URL o il permesso di eseguire codice in modalità remota. Anche la falla 22992 può aprire le porte a un buffer overflow e all'esecuzione di codice RCE. Cambia l'elemento scatenante: una risposta HTTP dannosa a un server virtuale WAF/ASM.

Scendendo con l'indice di gravità si arriva alla vulnerabilità CVE-2021-22988, con una valutazione CVSS di 8.8. L'interfaccia utente di gestione del traffico di BIG-IP presenta una vulnerabilità nell'esecuzione dei comandi remoti nelle pagine non divulgate. Chiude questa triste carrellata la CVE-2021-22989, che ha una valutazione di 8.0. Consente ad utenti autenticati altamente privilegiati di per eseguire comandi di sistema arbitrari, creare o eliminare file o disabilitare servizi.

Le patch, che sono già disponibili, sono da installare con assoluta priorità. Ricordiamo che l'ultima volta che sono state divulgate falle ai dispositivi BIG-IP di F5 sono bastate poche ore perché i cyber criminali avviassero la scansione della rete alla ricerca dei prodotti vulnerabili.

Chiudiamo ricordando che due delle vulnerabilità critiche segnalate sopra sono state scoperte e segnalate all'azienda da Felix Wilhelm di Google Project Zero. Le altre sono frutto dei test di sicurezza interni regolari e continui che vengono condotti su tutte le soluzioni di F5. Oltre alle falle segnalate sopra, ieri ne sono state corrette altre 14 non correlate e di gravità inferiore, che comunque devono essere corrette.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab