Credenziali di accesso: cos'è il credential stuffing e come funziona

Il credential stuffing sta diventando molto comune. Non è solo il furto delle credenziali di accesso, ma una forma di attacco articolata.

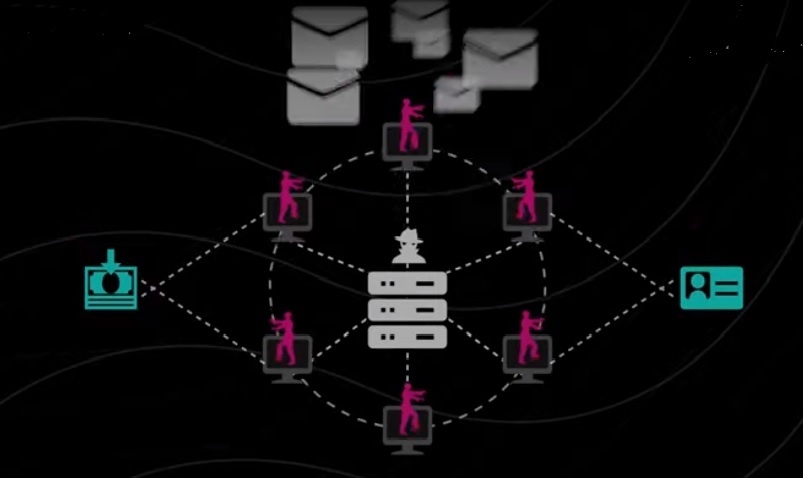

Oggi il cosiddetto credential stuffing è una delle forme di attacco più diffuse in campo cyber security. È un attacco automatizzato a forza bruta. In cui si cerca di accedere a un sito o servizio web usando credenziali di accesso rubate. Una grande mole di credenziali, in effetti. Tanto che l'attacco viene portato attraverso una rete di nodi. Quasi sempre usando una botnet. Proprio perché si basa su migliaia, e anche più, di credenziali rubate, il credential stuffing è un fenomeno relativamente nuovo. Diventa rilevante dopo i grandi data breach del 2016. Da quando cioè un grande volume di credenziali è stato reso disponibile.

Il primo passo del credential stuffing sta proprio nel procurarsi queste credenziali di accesso. Cosa che ormai non è difficile per nessuno. I meno abili o meno informati riescono comunque a recuperare i mega-file di credenziali che circolano in rete da anni. I più smaliziati - e i criminali di professione - possono cercare credenziali più "fresche". Oppure più mirate perché vengono dalla violazione di siti o servizi specifici.

Con in mano qualche migliaio di credenziali di accesso, è il momento di usarle. Per provare a violare il sito o il servizio che abbiamo scelto come bersaglio. Ovviamente non lo si fa a mano, digitando una per una le coppie username-password. Il credential stuffing è più pratico, perché è automatizzato. Serve quindi un tool software che cerchi di violare per noi le pagine di accesso.

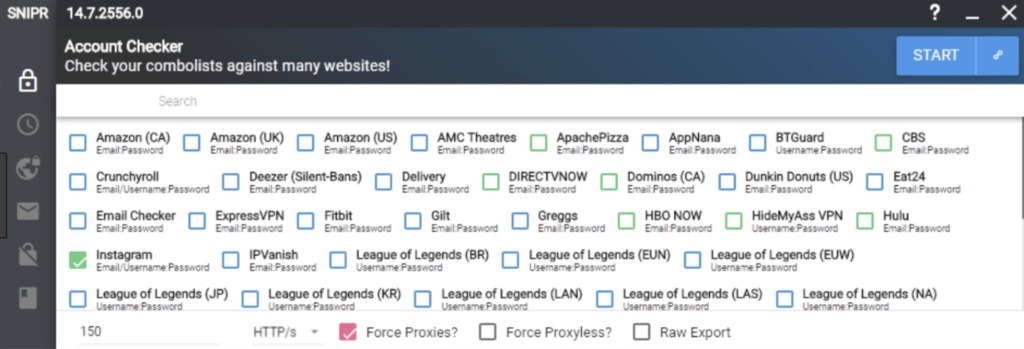

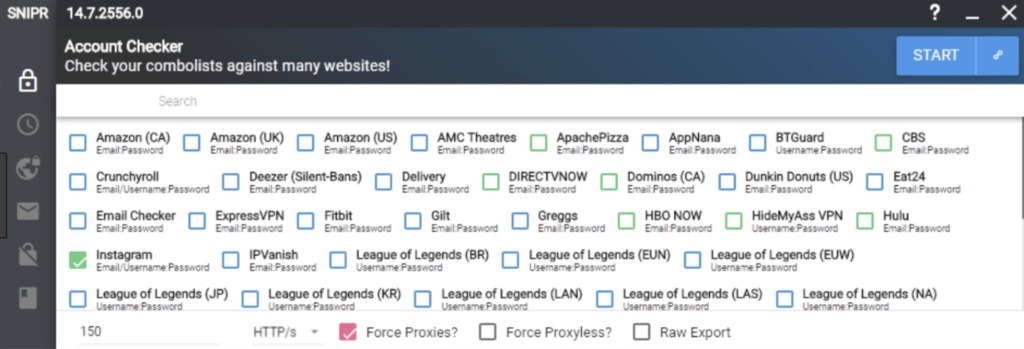

Anche in questo caso l'offerta non manca. E nel tempo si è evoluta in tool di credential stuffing piuttosto sofisticati. Creare un tool che provi ad accedere usando migliaia di credenziali di accesso non è difficile. Per i criminali il valore oggi sta in tool che permettono di attaccare automaticamente più bersagli. Tool cioè che hanno una sorta di plugin per attaccare i principali siti o servizi. Usando vari protocolli, non solo HTTP, con anche la gestione di sessioni contemporanee.

Anche in questo caso l'offerta non manca. E nel tempo si è evoluta in tool di credential stuffing piuttosto sofisticati. Creare un tool che provi ad accedere usando migliaia di credenziali di accesso non è difficile. Per i criminali il valore oggi sta in tool che permettono di attaccare automaticamente più bersagli. Tool cioè che hanno una sorta di plugin per attaccare i principali siti o servizi. Usando vari protocolli, non solo HTTP, con anche la gestione di sessioni contemporanee.

Tool del genere se ne trovano diversi nel Dark Web e nei forum specializzati. Black Bullet, Private Keeper, Sentry MBA, Snipr, Storm sono i più famosi tool per il credential stuffing. I migliori hanno centinaia di configurazioni predefinite per usare le credenziali di accesso contro altrettanti siti. Sentry MBA ne ha oltre mille. Costano ormai poche decine di dollari, che diventano 200-300 per quelli di qualità. Ma alcuni sono persino gratuiti.

Serve quindi una rete di dispositivi che tentino di usare credenziali di accesso. Senza rischio di attirare l'attenzione sui veri attaccanti. E con una "capacità di fuoco" molto elevata. È il ritratto di una botnet. Infatti, quasi tutti gli attacchi di credential stuffing ora vengono portati avanti usando una botnet.

I "plugin" per gli attacchi mirati offerti da SniprNon è necessario che sia una botnet di PC o server. Un tentativo di login verso una procedura di accesso online è una operazione semplice. Che può essere eseguita da dispositivi anche molto semplici. Che sono anche semplici da violare. Ecco perché il credential stuffing viene spesso eseguito usando botnet IoT. A testare le credenziali di accesso rubate possono quindi essere direttamente router, media player, telecamere IP... Qualsiasi cosa abbia una minima capacità di computing.

I "plugin" per gli attacchi mirati offerti da SniprNon è necessario che sia una botnet di PC o server. Un tentativo di login verso una procedura di accesso online è una operazione semplice. Che può essere eseguita da dispositivi anche molto semplici. Che sono anche semplici da violare. Ecco perché il credential stuffing viene spesso eseguito usando botnet IoT. A testare le credenziali di accesso rubate possono quindi essere direttamente router, media player, telecamere IP... Qualsiasi cosa abbia una minima capacità di computing.

Chi fa credential stuffing non ha necessità di crearsi una sua botnet. Ci sono quelle che sono già state create da altri. È uno dei modelli di business della criminalità informatica creare botnet e poi cederle "in affitto" come infrastrutture per attacchi di vario genere. A seconda della botnet che si cerca, il costo del suo affitto può anche essere contenuto.

Qualche stima si può fare, orientativamente. Basandosi sui valori medi del "mercato" per come li riportano le aziende e gli esperti di cyber security. Partiamo dai costi. Un file con un buon numero di credenziali di accesso, diciamo centomila, si acquista intorno ai 200 dollari. I tool per automatizzare l'attacco hanno prezzi molto variabili, 150 dollari è una media plausibile. Il costo medio "una tantum" del nostro attacco è quindi di 350 dollari.

Poi c'è il "pay per use" della botnet in affitto. Di botnet ce ne sono per tutti i gusti. Anche qui facciamo quindi una stima orientativa media: 250 dollari a settimana. E una settimana basta per una azione di credential stuffing. Spese totali dell'attacco, quindi: 600 dollari.

Si considera che un buon file con credenziali di accesso porti ad un tasso di successo del 1-3%. Quindi, partendo da centomila coppie username-password si arriva a penetrare effettivamente da mille a tremila account. Alla fine del nostro ipotetico attacco di credential stuffing abbiamo quindi in mano, mediamente, duemila account "funzionanti".

Si considera che un buon file con credenziali di accesso porti ad un tasso di successo del 1-3%. Quindi, partendo da centomila coppie username-password si arriva a penetrare effettivamente da mille a tremila account. Alla fine del nostro ipotetico attacco di credential stuffing abbiamo quindi in mano, mediamente, duemila account "funzionanti".

Il valore medio delle credenziali di accesso "verificate" e associate ad un sito o servizio oscilla tra uno e due dollari. Dipende da quello che ci può fare chi li acquista. Con un account PayPal si può gestire denaro, con uno Amazon fare ordini fraudolenti, un account Netflix permette di vedere contenuti senza pagare. E così via. Ma noi ragioniamo sui valori medi e stimiamo di aver rubato account che valgono 1,5 dollari.

In una settimana abbiamo raccolto duemila account. Che rivendiamo ricavando tremila dollari. A fronte di una spesa complessiva di 600. Quindi un margine di 2.400 dollari per un'azione che non ha comportato quasi alcun impegno. In realtà il guadagno è maggiore, per due motivi. Il primo è che il file con le credenziali di accesso si può usare diverse volte. Il secondo è legato alle (brutte) abitudini degli utenti dei servizi che attacchiamo. La coppia di credenziali di accesso che "sblocca" ad esempio l'account Amazon di un utente, probabilmente viola anche il suo account Netflix. E magari qualche altro sito o servizio. Quindi il valore di quelle credenziali raddoppia, o triplica.

Il primo passo del credential stuffing sta proprio nel procurarsi queste credenziali di accesso. Cosa che ormai non è difficile per nessuno. I meno abili o meno informati riescono comunque a recuperare i mega-file di credenziali che circolano in rete da anni. I più smaliziati - e i criminali di professione - possono cercare credenziali più "fresche". Oppure più mirate perché vengono dalla violazione di siti o servizi specifici.

Con in mano qualche migliaio di credenziali di accesso, è il momento di usarle. Per provare a violare il sito o il servizio che abbiamo scelto come bersaglio. Ovviamente non lo si fa a mano, digitando una per una le coppie username-password. Il credential stuffing è più pratico, perché è automatizzato. Serve quindi un tool software che cerchi di violare per noi le pagine di accesso.

Anche in questo caso l'offerta non manca. E nel tempo si è evoluta in tool di credential stuffing piuttosto sofisticati. Creare un tool che provi ad accedere usando migliaia di credenziali di accesso non è difficile. Per i criminali il valore oggi sta in tool che permettono di attaccare automaticamente più bersagli. Tool cioè che hanno una sorta di plugin per attaccare i principali siti o servizi. Usando vari protocolli, non solo HTTP, con anche la gestione di sessioni contemporanee.

Anche in questo caso l'offerta non manca. E nel tempo si è evoluta in tool di credential stuffing piuttosto sofisticati. Creare un tool che provi ad accedere usando migliaia di credenziali di accesso non è difficile. Per i criminali il valore oggi sta in tool che permettono di attaccare automaticamente più bersagli. Tool cioè che hanno una sorta di plugin per attaccare i principali siti o servizi. Usando vari protocolli, non solo HTTP, con anche la gestione di sessioni contemporanee.Tool del genere se ne trovano diversi nel Dark Web e nei forum specializzati. Black Bullet, Private Keeper, Sentry MBA, Snipr, Storm sono i più famosi tool per il credential stuffing. I migliori hanno centinaia di configurazioni predefinite per usare le credenziali di accesso contro altrettanti siti. Sentry MBA ne ha oltre mille. Costano ormai poche decine di dollari, che diventano 200-300 per quelli di qualità. Ma alcuni sono persino gratuiti.

Il credential stuffing sposa le botnet

Un attacco di credential stuffing non viene portato avanti dal (o dai) PC dei criminali in azione. Il rischio di essere localizzati sarebbe troppo alto. Inoltre l'azione di attacco sarebbe bloccata quasi subito. Non appena i sistemi di sicurezza dei server bersaglio identificassero molti tentativi di accesso provenienti da uno stesso indirizzo IP. O da un gruppo limitato di indirizzi.Serve quindi una rete di dispositivi che tentino di usare credenziali di accesso. Senza rischio di attirare l'attenzione sui veri attaccanti. E con una "capacità di fuoco" molto elevata. È il ritratto di una botnet. Infatti, quasi tutti gli attacchi di credential stuffing ora vengono portati avanti usando una botnet.

I "plugin" per gli attacchi mirati offerti da SniprNon è necessario che sia una botnet di PC o server. Un tentativo di login verso una procedura di accesso online è una operazione semplice. Che può essere eseguita da dispositivi anche molto semplici. Che sono anche semplici da violare. Ecco perché il credential stuffing viene spesso eseguito usando botnet IoT. A testare le credenziali di accesso rubate possono quindi essere direttamente router, media player, telecamere IP... Qualsiasi cosa abbia una minima capacità di computing.

I "plugin" per gli attacchi mirati offerti da SniprNon è necessario che sia una botnet di PC o server. Un tentativo di login verso una procedura di accesso online è una operazione semplice. Che può essere eseguita da dispositivi anche molto semplici. Che sono anche semplici da violare. Ecco perché il credential stuffing viene spesso eseguito usando botnet IoT. A testare le credenziali di accesso rubate possono quindi essere direttamente router, media player, telecamere IP... Qualsiasi cosa abbia una minima capacità di computing.Chi fa credential stuffing non ha necessità di crearsi una sua botnet. Ci sono quelle che sono già state create da altri. È uno dei modelli di business della criminalità informatica creare botnet e poi cederle "in affitto" come infrastrutture per attacchi di vario genere. A seconda della botnet che si cerca, il costo del suo affitto può anche essere contenuto.

Economia del credential stuffing

Ammettiamo di avere messo insieme tutto quello che serve ad un attacco. Credenziali di accesso, tool di automatizzazione, rete di nodi proxy da cui tentare gli accessi. Quanto ci è costato? Quanto pensiamo di guadagnare? E in che modo? Come si muove, cioè, l'economia del credential stuffing?Qualche stima si può fare, orientativamente. Basandosi sui valori medi del "mercato" per come li riportano le aziende e gli esperti di cyber security. Partiamo dai costi. Un file con un buon numero di credenziali di accesso, diciamo centomila, si acquista intorno ai 200 dollari. I tool per automatizzare l'attacco hanno prezzi molto variabili, 150 dollari è una media plausibile. Il costo medio "una tantum" del nostro attacco è quindi di 350 dollari.

Poi c'è il "pay per use" della botnet in affitto. Di botnet ce ne sono per tutti i gusti. Anche qui facciamo quindi una stima orientativa media: 250 dollari a settimana. E una settimana basta per una azione di credential stuffing. Spese totali dell'attacco, quindi: 600 dollari.

Si considera che un buon file con credenziali di accesso porti ad un tasso di successo del 1-3%. Quindi, partendo da centomila coppie username-password si arriva a penetrare effettivamente da mille a tremila account. Alla fine del nostro ipotetico attacco di credential stuffing abbiamo quindi in mano, mediamente, duemila account "funzionanti".

Si considera che un buon file con credenziali di accesso porti ad un tasso di successo del 1-3%. Quindi, partendo da centomila coppie username-password si arriva a penetrare effettivamente da mille a tremila account. Alla fine del nostro ipotetico attacco di credential stuffing abbiamo quindi in mano, mediamente, duemila account "funzionanti".Guadagnare con le credenziali di accesso

Come li monetizziamo? Il credential stuffing è un azione di hacking di livello relativamente basso. Ossia: chi lo porta avanti non usa le credenziali di accesso valide per azioni magari molto remunerative ma anche pericolose. Come le frodi bancarie o il furto di identità. Gli account rubati semplicemente si vendono. Ed esiste una quotazione anche per loro, in funzione del sito o servizio a cui sono legati.Il valore medio delle credenziali di accesso "verificate" e associate ad un sito o servizio oscilla tra uno e due dollari. Dipende da quello che ci può fare chi li acquista. Con un account PayPal si può gestire denaro, con uno Amazon fare ordini fraudolenti, un account Netflix permette di vedere contenuti senza pagare. E così via. Ma noi ragioniamo sui valori medi e stimiamo di aver rubato account che valgono 1,5 dollari.

In una settimana abbiamo raccolto duemila account. Che rivendiamo ricavando tremila dollari. A fronte di una spesa complessiva di 600. Quindi un margine di 2.400 dollari per un'azione che non ha comportato quasi alcun impegno. In realtà il guadagno è maggiore, per due motivi. Il primo è che il file con le credenziali di accesso si può usare diverse volte. Il secondo è legato alle (brutte) abitudini degli utenti dei servizi che attacchiamo. La coppia di credenziali di accesso che "sblocca" ad esempio l'account Amazon di un utente, probabilmente viola anche il suo account Netflix. E magari qualche altro sito o servizio. Quindi il valore di quelle credenziali raddoppia, o triplica.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Maxi-truffa finanziaria su Meta: 25 paesi colpiti, Italia al secondo posto

11-03-2026

Patch Tuesday di marzo 2026: Microsoft chiude 79 bug, 2 zero-day

11-03-2026

Patching nelle PMI: 7,7 giorni di media, 38,6 giorni per i ritardatari. Italia fra i peggiori

10-03-2026

f.p.

f.p.