Gelsemium, cyberspionaggio silente dal 2014

Un gruppo APT ha agito indisturbato dal 2014 a oggi sfruttando una tecnica apparentemente semplice, ma abbastanza flessibile da bypassare i sistemi di rilevamento.

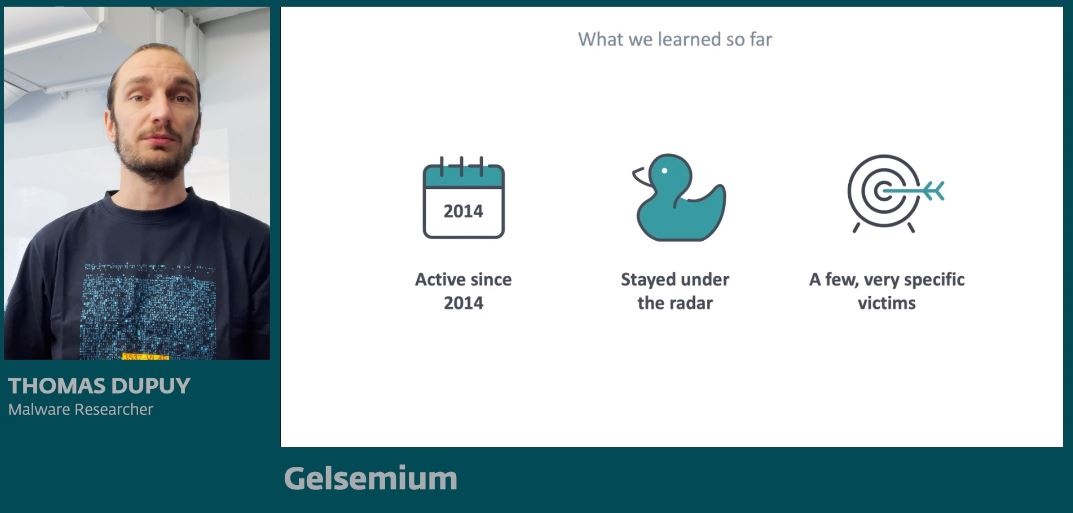

Nel corso dell'evento ESET World 2021 i ricercatori Matthieu Faou e Thomas Dupuy hanno presentato i risultati di un lavoro di ricerca che ha portato alla scoperta del gruppo APT Gelsemium. Analizzando diverse campagne malware in Asia orientale e in Medio Oriente a partire dal 2014 hanno scoperto nuovi obiettivi, smascherato la partecipazione di questo gruppo all'Operazione NightScout e altro.

È stato un lavoro certosino quello dei ricercatori, che hanno persino passato al setaccio un PDF in cinese risalente al 2018 alla ricerca degli indizi per comprendere da dove provenisse la minaccia malware che avevano intercettato. C'è voluto del tempo per ricostruire il complesso lavoro silente di Gelsemium, che bersagliava vittime specifiche: governi, organizzazioni religiose, produttori di elettronica e università.

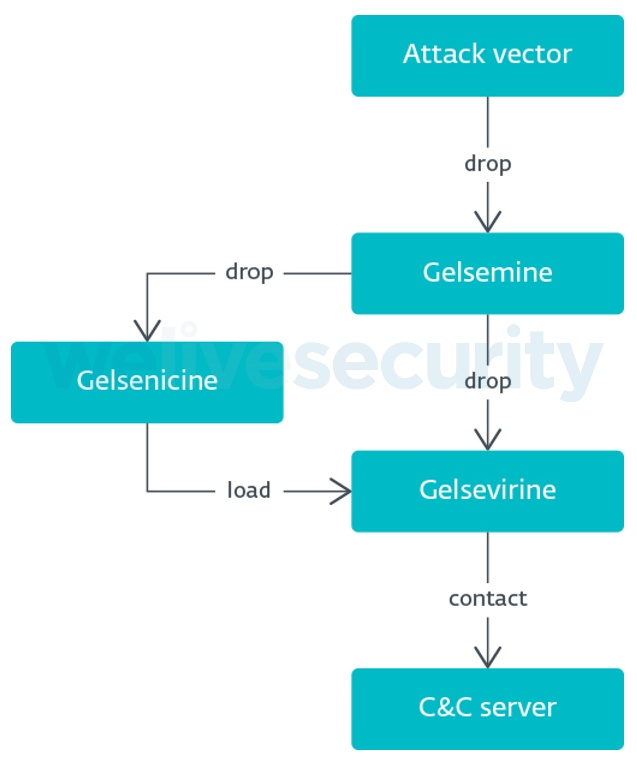

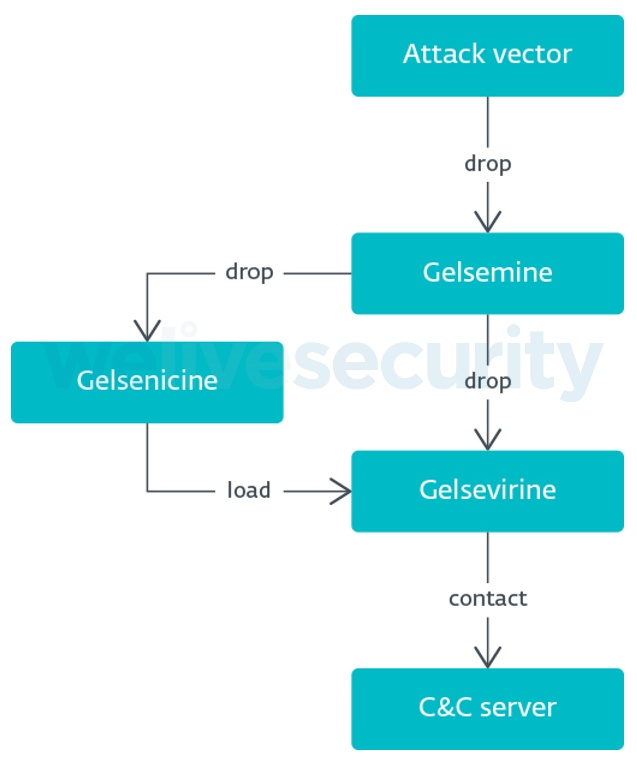

Alla fine il quadro è stato chiaro. Gelsemium ha mietuto poche vittime attentamente selezionate e la sua attività è il cyberspionaggio. Per portarla avanti sfrutta tre componenti e un sistema di plug-in che danno agli operatori tutta la flessibilità di cui necessitano per raccogliere informazioni: il dropper Gelsemine, il loader Gelsenicine e il plugin principale Gelsevirine.

Gelsemine è scritto in C++ utilizzando la libreria MFC (Microsoft Foundation Class Library) e ha una dimensione che varia da circa 400 kB a 700 kB. Dietro a questo eseguibile è nascosto un meccanismo complesso ma flessibile, che è in grado di rilasciare fasi diverse in base alle caratteristiche del computer target.

Gelsemine è scritto in C++ utilizzando la libreria MFC (Microsoft Foundation Class Library) e ha una dimensione che varia da circa 400 kB a 700 kB. Dietro a questo eseguibile è nascosto un meccanismo complesso ma flessibile, che è in grado di rilasciare fasi diverse in base alle caratteristiche del computer target.

Gelsenicine è un dropper che recupera Gelsevirine e la esegue. Esistono due diverse versioni del dropper, entrambe DLL, da impiegare a seconda che la vittima abbia o meno privilegi di amministratore. Gelsevirine è l'ultima fase della catena ed è chiamata "MainPlugin" dai suoi sviluppatori. La configurazione contiene un campo denominato controller_version che si ritiene sia il controllo delle versioni utilizzato dagli operatori.

Thomas Dupuy ha sottolineato che "l'attack chain di Gelsemium potrebbe sembrare semplice a prima vista, ma il numero elevato di configurazioni sviluppate in ogni fase consente di modificare in tempo reale le impostazioni per il payload finale, rendendolo molto difficile da comprendere".

L'indagine ha scoperto alcune sovrapposizioni tra questo attacco e il gruppo Gelsemium. La più importante è che le vittime originariamente compromesse dall'attacco alla supply chain furono in seguito compromesse da Gelsemine.

È stato un lavoro certosino quello dei ricercatori, che hanno persino passato al setaccio un PDF in cinese risalente al 2018 alla ricerca degli indizi per comprendere da dove provenisse la minaccia malware che avevano intercettato. C'è voluto del tempo per ricostruire il complesso lavoro silente di Gelsemium, che bersagliava vittime specifiche: governi, organizzazioni religiose, produttori di elettronica e università.

Alla fine il quadro è stato chiaro. Gelsemium ha mietuto poche vittime attentamente selezionate e la sua attività è il cyberspionaggio. Per portarla avanti sfrutta tre componenti e un sistema di plug-in che danno agli operatori tutta la flessibilità di cui necessitano per raccogliere informazioni: il dropper Gelsemine, il loader Gelsenicine e il plugin principale Gelsevirine.

Gelsemine è scritto in C++ utilizzando la libreria MFC (Microsoft Foundation Class Library) e ha una dimensione che varia da circa 400 kB a 700 kB. Dietro a questo eseguibile è nascosto un meccanismo complesso ma flessibile, che è in grado di rilasciare fasi diverse in base alle caratteristiche del computer target.

Gelsemine è scritto in C++ utilizzando la libreria MFC (Microsoft Foundation Class Library) e ha una dimensione che varia da circa 400 kB a 700 kB. Dietro a questo eseguibile è nascosto un meccanismo complesso ma flessibile, che è in grado di rilasciare fasi diverse in base alle caratteristiche del computer target. Gelsenicine è un dropper che recupera Gelsevirine e la esegue. Esistono due diverse versioni del dropper, entrambe DLL, da impiegare a seconda che la vittima abbia o meno privilegi di amministratore. Gelsevirine è l'ultima fase della catena ed è chiamata "MainPlugin" dai suoi sviluppatori. La configurazione contiene un campo denominato controller_version che si ritiene sia il controllo delle versioni utilizzato dagli operatori.

Thomas Dupuy ha sottolineato che "l'attack chain di Gelsemium potrebbe sembrare semplice a prima vista, ma il numero elevato di configurazioni sviluppate in ogni fase consente di modificare in tempo reale le impostazioni per il payload finale, rendendolo molto difficile da comprendere".

Il link con NightScout

I ricercatori di ESET ritengono che Gelsemium sia anche dietro all'attacco alla supply chain contro BigNox, precedentemente segnalato come Operazione NightScout. Si è trattato di un attacco rilevato da ESET che ha compromesso il meccanismo di aggiornamento dell'emulatore Android per PC e Mac NoxPlayer, e parte della gamma di prodotti BigNox, che ha oltre 150 milioni di utenti in tutto il mondo.L'indagine ha scoperto alcune sovrapposizioni tra questo attacco e il gruppo Gelsemium. La più importante è che le vittime originariamente compromesse dall'attacco alla supply chain furono in seguito compromesse da Gelsemine.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Gen 28

NETAPP INSIGHT XTRA

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Libraesva e Cyber Guru si alleano: nuovo polo europeo per la security

27-01-2026

Nel 2025 un attacco ransomware su tre è partito da credenziali rubate

27-01-2026

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab