Malware, un’email su dieci buca i gateway

Un’email su dieci sfugge ai gateway e quasi metà dei malware viaggia in archivi compressi: catene d’attacco multistadio e file “insospettabili” al centro del mirino.

Nel terzo trimestre 2025, l’11% delle minacce veicolate via email è riuscito a oltrepassare i gateway di sicurezza e il 45% dei malware bloccati da HP Sure Click è stato distribuito tramite archivi compressi. I dati sono inclusi nell’HP Wolf Security Threat Insights Report di dicembre 2025 e mettono in luce una doppia criticità: i limiti strutturali dei filtri email e la centralità crescente dei formati archive nelle catene di attacco moderne.

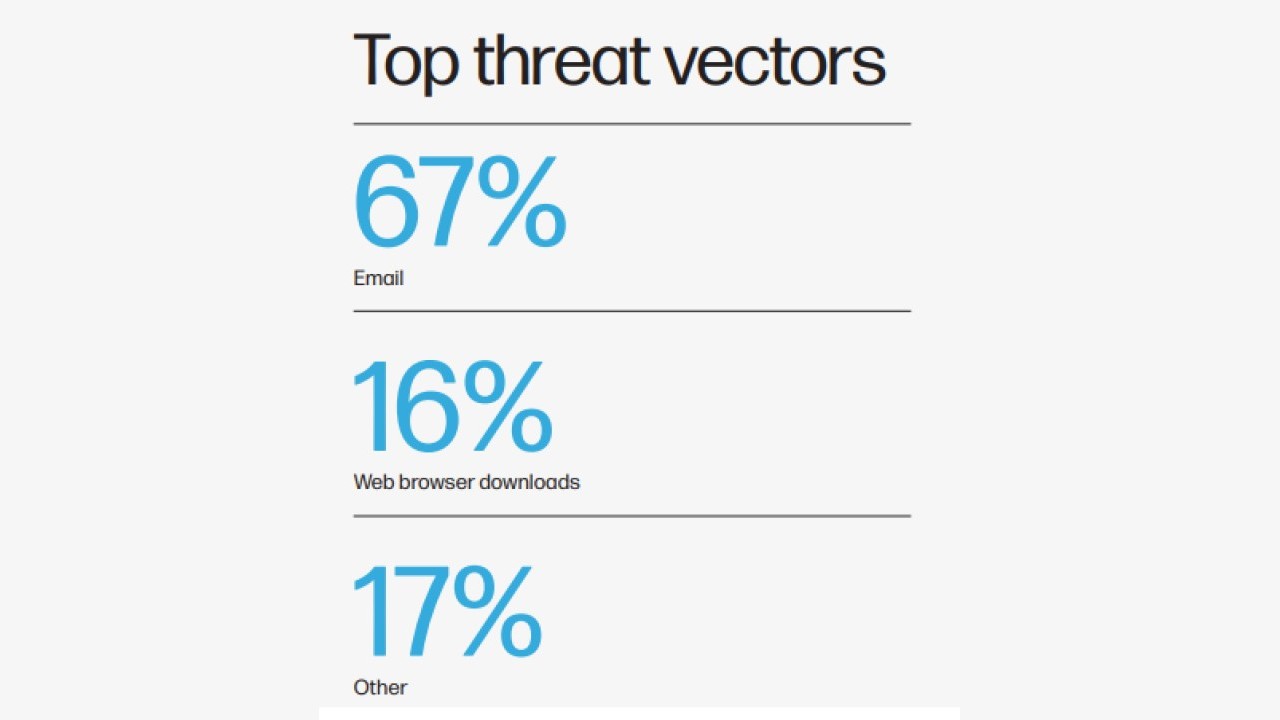

Scendendo più nel dettaglio, HP Wolf Security evidenzia che l’email resta il vettore di infezione dominante: nel periodo di esame, il 67% delle minacce riconducibili agli endpoint nel Q3 è transitato dalla posta elettronica, con una crescita di 6 punti percentuali rispetto al trimestre precedente. In parallelo, i download da browser si sono attestati al 16% (in calo di 7 punti), mentre gli altri vettori, inclusi i supporti rimovibili, pesano ormai per il 17% del totale. Il dato riportato in apertura sulla quantità di minacce email che hanno superato i gateway segnala che una quota non banale di attacchi viene intercettata solo a valle, ossia direttamente sugli endpoint, quando l’utente ha già aperto l’allegato o cliccato sul link malevolo.

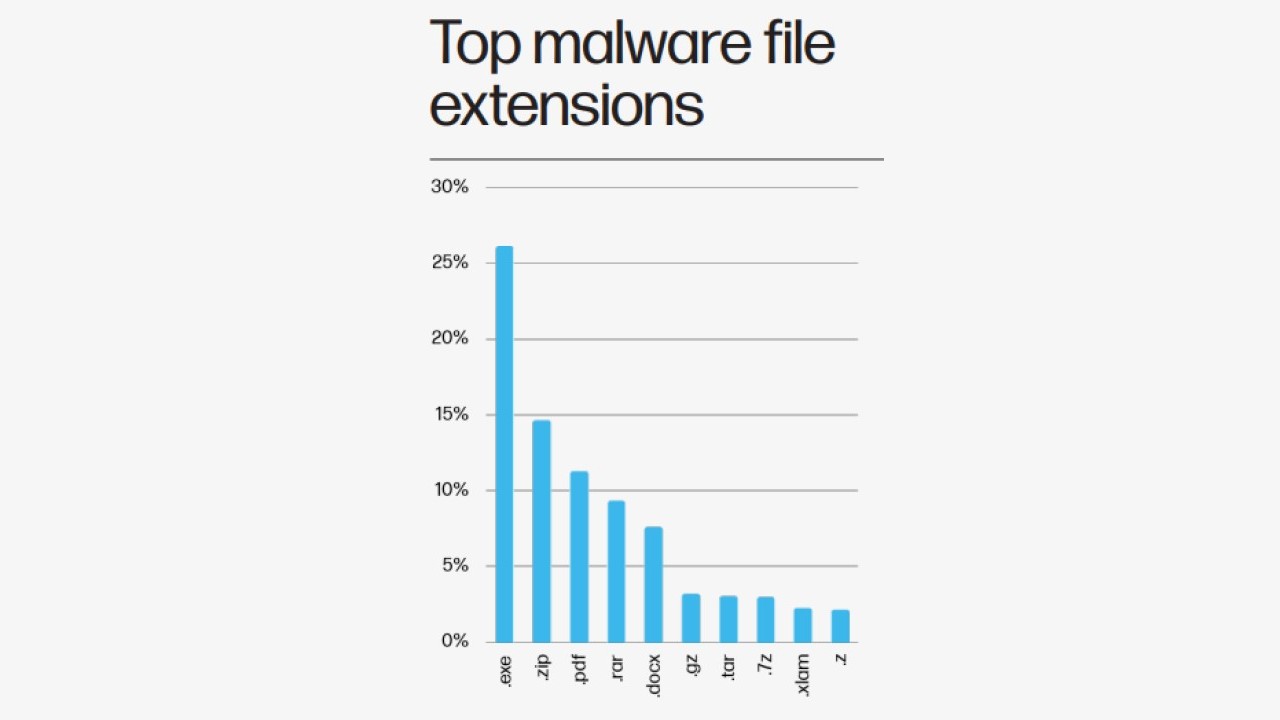

Sul fronte dei formati, gli archivi compressi consolidano la loro posizione come vettore preferito dagli attaccanti: hanno costituito il 45% di tutte le minacce bloccate da HP Sure Click nel trimestre (+5 punti su Q2). Seguono eseguibili e script (in lieve calo, al 30%), mentre i documenti Word equivalgono all’8% e i fogli di calcolo al 4%; i PDF crescono fino a rappresentare l’11% delle minacce (+3% rispetto al trimestre precedente). All’interno della categoria archive spiccano ZIP, RAR, GZ, TAR e 7Z, spesso combinati con tecniche di offuscamento e catene multistadio per mimetizzare la componente realmente malevola.

I casi reali

HP ha analizzato una serie di campagne particolarmente significative nel trimestre, di cui nel report sintetizza le caratteristiche. Una, per esempio, è quella denominata Colombian Prosecutor, che è un esempio lampante di combinazione fra social engineering e DLL sideloading. Si tratta di una vasta campagna in Sud America che impersona il Ministero della Giustizia colombiano e consiste nell’invio di email con toni autoritativi e intimidatori su cause legali, reclami e convocazioni giudiziarie. L’allegato è un file SVG che si apre di default nel browser a una finta pagina del Ministero della Giustizia e che in questo caso si comporta come una pagina HTML strutturata per eludere i filtri antispam tradizionali.

I presunti documenti da scaricare consistono in un archivio 7z cifrato che nasconde un eseguibile firmato, più DLL e file dati apparentemente legittimi. Una delle DLL innesca una catena di DLL sideloading che attiva l’infezione del sistema con HijackLoader e scarica in ultimo PureRAT, un trojan modulare di accesso remoto che stabilisce persistenza tramite attività pianificate e offre all’attaccante funzioni avanzate di controllo e furto dati.

Resta il grande classico delle campagne di phishing incentrate su finti aggiornamenti software, con particolare attenzione a un caso che sfrutta il brand Adobe, che nel caso monitorato miravano all’installazione di una versione modificata di ScreenConnect il noto e legittimo strumento di supporto remoto, che in questo caso era configurato per collegarsi a server controllati dall’attaccante.

Più interessante è il caso che ha usato catene multistadio e steganografia. Le vittime erano utenti turchi e la base delle campagne erano archivi XZ allegati a email di phishing. Una volta decompresso l’archivio, l’utente trova script VBS/VBE che fungono da filtro: verificano se l’ambiente è una sandbox e, in caso negativo, generano ed eseguono un codice PowerShell che scarica il primo payload, nascosto nei byte di un’immagine dell’Elizabeth Tower. Segue il secondo payload, ossia una variante del malware MassLogger che resta solo in memoria per evitare la detection, ma riesce a rubare credenziali e token, mascherando le proprie attività all’interno di un processo fidato come MsBuild tramite process injection.

Un altro esempio riguarda il macromalware. Nonostante il focus crescente su formati inediti e tecniche fileless, il report conferma che il macromalware resta una minaccia concreta, soprattutto quando le policy sui documenti Office non sono applicate con rigore: in un caso relativo a organizzazioni asiatiche di lingua cinese, le vittime hanno ricevuto finti ordini di acquisto in Word che, una volta abilitate modifica e macro, attivavano codice VBA che aveva la funzione di scaricare ed eseguire uno script PowerShell. Quest’ultimo a sua volta ricostruiva in memoria un binary .NET legato a un processo legittimo come AddInProcess32 e lo usava come veicolo per risolvere dinamicamente le API di Windows e iniettare il payload vero e proprio tramite process injection. Il payload in questione era Agent Tesla, il celebre infostealer venduto in abbonamento e capace di keylogging, cattura degli appunti, furto di credenziali da file e applicazioni e invio dei dati via HTTP, SMTP, FTP o Telegram.

Queste campagne sono solo alcune di quelle descritte nel report e non hanno alcun legame diretto con l’Europa o con il contesto italiano, ma sono estremamente utili per comprendere l’evoluzione delle tattiche dei threat actor a livello globale. La combinazione di artefatti poco rilevati dagli antivirus, portali fake iper-curati, archivi cifrati e DLL sideloading e altro, rendono l’idea di come gli attaccanti stiano standardizzando toolkit e pattern tecnici che possono essere facilmente riadattati a qualsiasi area geografica e settore verticalizzato, compresi quelli europei.

Indicazioni per i team di security

Il quadro tracciato dall’HP Wolf Security Threat Insights Report di dicembre 2025 è quello di un ecosistema criminale che premia l’ibridazione: social engineering di livello, abuso di software legittimo, strumenti living-off-the-land binaries, tecniche di offuscamento e steganografia si intrecciano in catene di attacco multistadio per bypassare i controlli tradizionali e sfruttare ogni anello debole della catena. La centralità di email e archivi compressi, insieme all’aumento dei PDF malevoli e alla persistenza dei macromalware, suggerisce che la strategia difensiva non può più limitarsi a filtrare in ingresso, ma deve necessariamente includere meccanismi di isolamento e analisi direttamente sugli endpoint.

CISO e SOC sono chiamati a trasformare campagne specifiche come quelle contenute nel report in pattern difensivi generalizzabili, funzionali a riconoscere l’abuso di formati emergenti, di mappare i flussi di DLL sideloading, di classificare le tecniche di injection e bypass delle protezioni di sistema, costruendo playbook di detection e risposta al passo con i tempi.

In questo articolo abbiamo parlato di: Attack Chains, Cybersecurity, Data Breach, Endpoint Security, Malware, Phishing, Social Engineering,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Libraesva e Cyber Guru si alleano: nuovo polo europeo per la security

27-01-2026

Nel 2025 un attacco ransomware su tre è partito da credenziali rubate

27-01-2026

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab