APT StrongPity spia gli utenti Android

Scoperta una nuova backdoor modulare che si nasconde in una versione trojanizzata dell'app Telegram.

Il gruppo APT dietro al malware StrongPity (noto anche come Promethium) è tornato a colpire con un’operazione di spionaggio ai danni degli utenti Android. L’ultima trovata consiste in una versione trojanizzata dell’app Telegram in grado di installare sui dispositivi infetti una backdoor che registra telefonate, colleziona SMS, registri delle chiamate ed elenchi dei contatti.

ll gruppo APT in questione, specializzato in spionaggio cyber e attivo almeno dal 2012, ha all’attivo diverse campagne condotte in Turchia e in Europa, in particolar modo in Belgio e Italia. I ricercatori di cyber security sono sulle sue tracce da tempo: il nome StrongPity fu coniato da Kaspersky nel 2016, lo stesso anno in cui Microsoft lo identificò come Promethium nelle sue indagini.

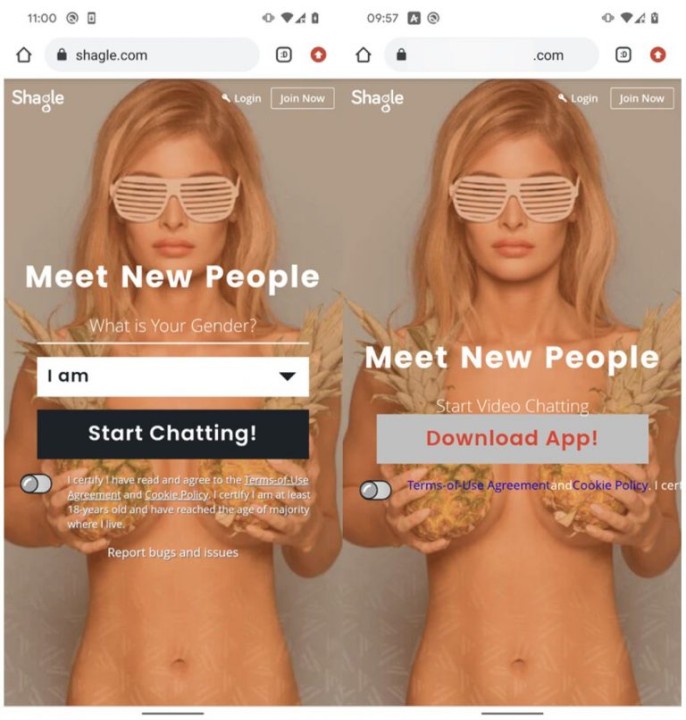

Nel 2017 ESET ha identificato una variante di StrongPity / Promethium e da allora non ha mai perso di vista le attività di questo APT. Ha appena annunciato l’identificazione di una campagna attiva da novembre 2021 e ormai terminata. Consisteva nella distribuzione di un'app dannosa attraverso un sito web che impersonava Shagle, un servizio di video-chat che offre comunicazioni crittografate tra estranei. A differenza del sito Shagle vero, interamente basato sul web e privo di un'app mobile ufficiale per accedere ai suoi servizi, il sito fasullo forniva solo un'app Android da scaricare e non permetteva lo streaming basato sul web.

Confronto tra il sito Web legittimo (a sinistra) e il clone malevolo (a destra)

Confronto tra il sito Web legittimo (a sinistra) e il clone malevolo (a destra)

Come spiegano gli esperti, l’elemento distintivo di questa campagna erano gli 11 moduli attivati dinamicamente che definivano le funzioni modulari della backdoor scaricati dal server C&C. Oltre a quelle già citate, qualora il malcapitato utente avesse concesso all'app malevola l'accesso alle notifiche e ai servizi di accessibilità, avrebbe consentito ai criminali informatici anche l’accesso alle notifiche in arrivo da 17 app tra cui Viber, Skype, Gmail, Messenger e Tinder e sarà in grado di esfiltrare le comunicazioni via chat da altre app.

Al momento non risulta alcuna vittima e la campagna non risulta più attiva. Quanto scoperto tuttavia è inquietante, perché rispetto al primo malware StrongPity scoperto, questa backdoor ha caratteristiche di spionaggio estese, poiché è in grado di spiare le notifiche in arrivo e di esfiltrare le comunicazioni via chat, se la vittima attiva i servizi di accessibilità.

L’attribuzione è stata possibile perché il codice dannoso analizzato dagli esperti, le sue funzionalità, i nomi delle categorie e il certificato utilizzato per firmare il file APK sono identici a quelli della campagna precedente. Il fatto che al momento la campagna non sia attiva non significa che non tornerà mai ad esserlo: come ha spiegato Lukáš Štefanko di ESET, “durante la nostra indagine la versione analizzata del malware disponibile sul sito web dell'emulatore non era più attiva e non era più possibile installare e attivare con successo la funzionalità di backdoor. Questo perché StrongPity non ha ottenuto l’ID API per l’app Telegram malevola. Ma la situazione potrebbe cambiare in qualsiasi momento se l'autore della minaccia decidesse di farne un aggiornamento".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab