Europa obiettivo di molti APT: facciamo il punto

ESET presenta una analisi dettagliata delle attività APT in Europa: ecco da chi è bene guardarsi le spalle e quali sono gli obiettivi da difendere con priorità.

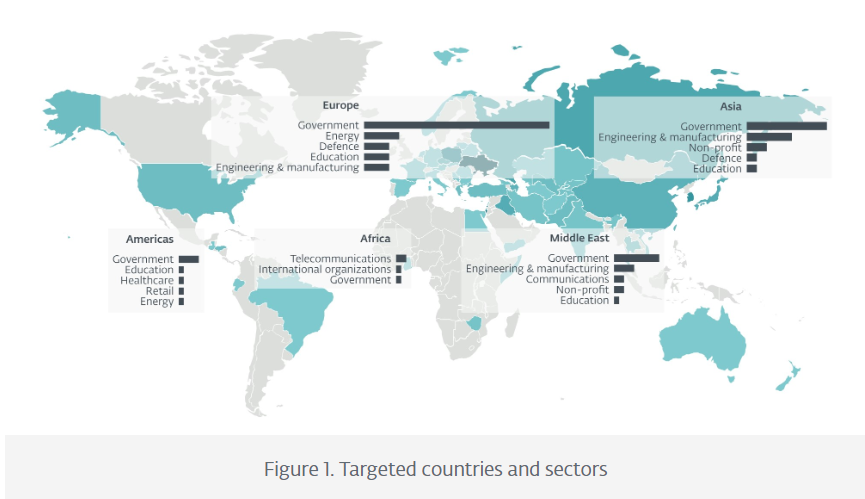

Cina, Russia, Corea del Nord e Iran sono i Paesi da cui provengono le maggiori minacce APT che operano a livello globale e che, in molti casi, chiamano direttamente in causa anche l’Europa. Le informazioni sono raccolte all’interno dell’APT Activity Report di ESET relativo al periodo che intercorre fra ottobre 2023 e marzo 2024, presentato in occasione dell’evento ESET World 2024.

Paesi differenti sponsorizzano metodologie differenti con obiettivi diversi. In particolare, i gruppi APT cinesi hanno mirato principalmente a vulnerabilità in appliance pubbliche come VPN e firewall, nonché software come Confluence e il ben noto Microsoft Exchange Server. Nel periodo in esame, le campagne cinesi si sono focalizzate su enti governativi e aziende europee, utilizzando exploit sofisticati per ottenere accesso iniziale ai sistemi. Tra i gruppi a cui prestare attenzione ci sono FishMonger e il nuovo gruppo CeranaKeeper, che potrebbe essere legato a Mustang Panda, molto attivo in Europa.

Differente è la questione russa: le operazioni sponsorizzate dal Cremlino sono prevalentemente focalizzate sullo spionaggio all'interno dell'Unione Europea, oltre che su attacchi contro l'Ucraina in relazione al conflitto bellico in atto. Un esempio significativo è l'operazione Texonto, una campagna di disinformazione che ha l’obiettivo di creare instabilità attraverso la diffusione di informazioni false su proteste elettorali e situazioni di crisi in Ucraina. I gruppi russi sfruttano vulnerabilità zero-day, come quella scoperta in Roundcube, utilizzata dal gruppo Winter Vivern allineato con gli interessi bielorussi.

A seguito dell'attacco di Hamas contro Israele nell'ottobre 2023, i gruppi APT iraniani hanno intensificato le loro attività contro Israele, spostando il focus da operazioni di spionaggio a strategie più aggressive. MuddyWater e Agrius hanno iniziato a concentrarsi su attacchi di access brokering e attacchi diretti, mentre OilRig e Ballistic Bobcat hanno ridotto le proprie attività tradizionali, suggerendo un cambiamento strategico verso operazioni più visibili e distruttive.

Industrie di difesa, aerospaziali, settore delle criptovalute sono infine il terreno di caccia prediletto dai gruppi nordcoreani come Lazarus. I loro attacchi sono mirati principalmente a sottrarre informazioni sensibili e finanziamenti per sostenere il regime nordcoreano, utilizzando tecniche avanzate di spear-phishing e exploit di software vulnerabili.

Minacce minori ma pericolose

Oltre ai principali attori riportati sopra, il report di ESET menziona anche gruppi minori da cui è bene guardarsi le spalle. In particolare sono da tenere d’occhio il sopraccitato Winter Vivern e SturgeonPhisher, che è collegato agli interessi del Kazakistan e ha condotto campagne mirate nel Medio Oriente. Sono due casi che dimostrano la capacità di piccoli gruppi di condurre operazioni efficaci su scala regionale.

La conclusione dell’analisi di ESET è che l'Europa continua a essere un obiettivo cruciale per molte operazioni APT. Le tecniche differenti e la sofisticazione di questi attacchi richiedono un monitoraggio continuo e misure di sicurezza avanzate per proteggere infrastrutture critiche e dati sensibili. Le aziende e le istituzioni devono pertanto e adottare strategie di difesa proattive per mitigare il rischio di questi attacchi persistenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

ReeVo prosegue l’espansione in Europa

26-01-2026

LLM e attacchi web: le pagine pulite diventano trappole in tempo reale

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab