Lazarus interessato ai droni europei: anche aziende italiane nel mirino

Il gruppo cyber Lazarus colpisce aziende della difesa in Europa. L’interesse riguarda la filiera dei droni; sono coinvolte anche realtà tecnologiche italiane.

Il gruppo APT Lazarus, storicamente legato al governo nord coreano, ha avviato una campagna mirata contro aziende del settore della difesa in Europa centrale e sud-orientale, alcune delle quali impegnate nella produzione di droni. Gli attacchi, che secondo la telemetria ESET si collocano tra la fine di marzo e settembre 2025, mostrano un’evoluzione delle capacità offensive del gruppo Lazarus.

Operation DreamJob: dinamiche e finalità

La campagna individuata da ESET rientra nel più ampio contesto della storica operazione Operation DreamJob, che si compone di una serie di attacchi basati prevalentemente su tecniche di social engineering attraverso offerte di lavoro false, spesso destinate a profili di alto livello in aziende target. Le vittime ricevono documenti esca e tool compromessi, che al momento dell’apertura installano malware all’interno dei sistemi aziendali.

Nel caso specifico, la scelta delle aziende target non è casuale: producono equipaggiamenti militari e per la precisione componenti per velivoli e droni, molti dei quali impiegati attivamente anche in Ucraina. Questo dettaglio, nel contesto degli spostamenti di personale militare nordcoreano in Russia a supporto di Mosca contro l’offensiva ucraina nella regione di Kursk, suggerisce come Lazarus persegua anche obiettivi di supply chain intelligence e di acquisizione di know-how relativo a sistemi d’arma occidentali e tecnologie aeronautiche avanzate.

L’interesse per il settore dei droni è confermato anche dall’analisi comparativa delle campagne precedenti: il programma nazionale nordcoreano dei droni si sta evolvendo rapidamente, grazie a investimenti statali e, secondo diverse fonti internazionali, anche al supporto tecnico della Russia, che aiuterebbe Pyongyang a replicare soluzioni iraniane come i droni Shahed e a sviluppare velivoli low cost destinati all’esportazione. Il gruppo Lazarus, in questa cornice, agisce come braccio operativo di intelligence, con la funzione di rubare proprietà intellettuale e informazioni tecniche tramite attività di cyberspionaggio. ESET ha rilevato che almeno due delle aziende europee colpite sviluppano e producono droni attualmente impiegati in Ucraina o sono coinvolte nella filiera tecnologica di droni ad ala rotante, che è un modello su cui la ricerca nordcoreana è particolarmente attiva, ma ancora in fase iniziale.

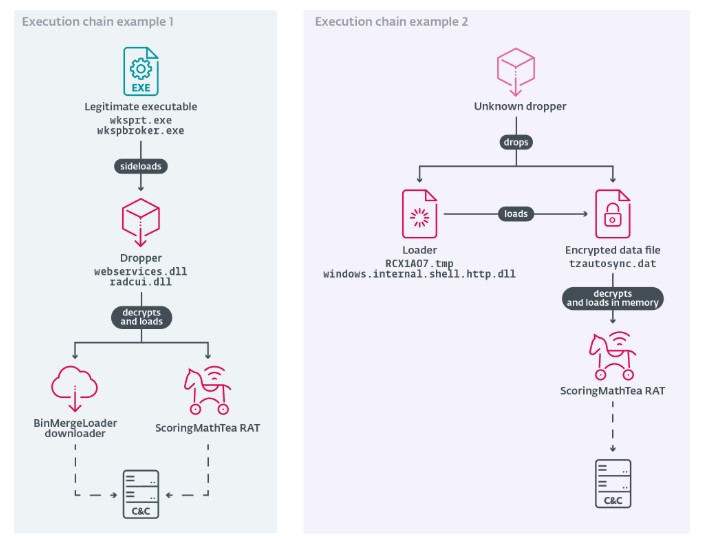

Esempi di catene di attacco di Operation DreamJob 2025 che distribuiscono BinMergeLoader e ScoringMathTea

Esempi di catene di attacco di Operation DreamJob 2025 che distribuiscono BinMergeLoader e ScoringMathTea

La sequenza degli attacchi e la catena di infezione

Il meccanismo di attacco di Lazarus si distribuisce lungo una catena di strumenti altamente sofisticati. Il punto di partenza sono loader e downloader camuffati da applicazioni open source legittime (per esempio TightVNC Viewer, MuPDF reader, plugin Notepad++ e WinMerge) che si scaricano da GitHub e che sono state debitamente trojanizzate per diventare veicolo di infezione. Un esempio su tutti sono le varianti del malware incapsulate in librerie DLL, che sono state integrate in software apparentemente innocuo e avviate tramite tecniche di DLL sideloading grazie a processi legittimi. Questi loader cifrano i payload usando algoritmi AES-128 o ChaCha20 e li caricano in memoria senza mai lasciare traccia delle componenti malevole in formato non cifrato sul disco. Alcuni downloader più avanzati, noti come BinMergeLoader, sfruttano le API di Microsoft Graph e autenticazione con token Microsoft per ostacolare ancora di più l’attività di detection e response.

Il payload principale della campagna Operation DreamJob 2025 è stato battezzato ScoringMathTea. Si tratta di uno spyware RAT estremamente avanzato che permette agli attaccanti il pieno controllo sui dispositivi compromessi. Originato dal mix tra varianti documentate da Kaspersky e da Microsoft tra il 2022 e il 2023 e caratterizzato da circa 40 comandi diversi, ScoringMathTea è in grado di manipolare file e processi, raccogliere informazioni di sistema, stabilire connessioni TCP e scaricare nuovi payload da server di comando e controllo gestiti da Lazarus. La comunicazione tra il RAT e l’infrastruttura di comando e controllo avviene tramite protocolli HTTP e HTTPS, con livelli di cifratura elevati che garantiscono l’occultamento dei dati.

Nel caso rilevato da ESET, ScoringMathTea colpisce aziende indiane, polacche, britanniche e italiane attive nella produzione di tecnologie avanzate per la difesa e l’aerospazio, con particolare insistenza sulle realtà impegnate nello sviluppo di droni. La persistenza all’interno dei sistemi compromessi si basa su procedure di DLL proxying, process injection e manipolazione di token di accesso: tutte tecniche che garantiscono elevati livelli di evasione dei controlli di sicurezza. Nei sample identificati, il malware si presenta sempre cifrato sul disco e viene decifrato e caricato dinamicamente in memoria.

Gli attacchi seguono tattiche documentate nel framework MITRE ATT&CK. La telemetria ESET e i rapporti VirusTotal rilevano la presenza di loader e downloader trojanizzati in combinazione con componenti software legittimi, firmati dalla presenza di DLL sospette e payload cifrati. Gli indirizzi dei server di comando e controllo associati a ScoringMathTea sono spesso server compromessi ospitati da provider anonimi e mascherati all’interno di directory WordPress, design template o plugin, il che rende il tracciamento estremamente complesso. Tra i domini, gli esperti ne citano diversi identificati tra il 2024 e il 2025 come punti di esfiltrazione dati verso Lazarus.

In questo articolo abbiamo parlato di: APT Lazarus, Cyberspionaggio, Droni, ESET, Malware RAT, Operation DreamJob, Social Engineering,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab