Poltergeist è l'attacco contro le auto a guida autonoma

Sistema di guida autonoma accecato o bluffato da attacchi che sfruttano la manipolazione acustica.

Si è parlato spesso della cyber security per i sistemi di bordo delle auto connesse e di quelle a guida autonoma. Una nuova prospettiva riporta l'allarme a livelli di guardia: è possibile ingannare i veicoli a guida autonoma "facendo vedere" loro oggetti che non esistono nella realtà, oppure alterando quelli esistenti.

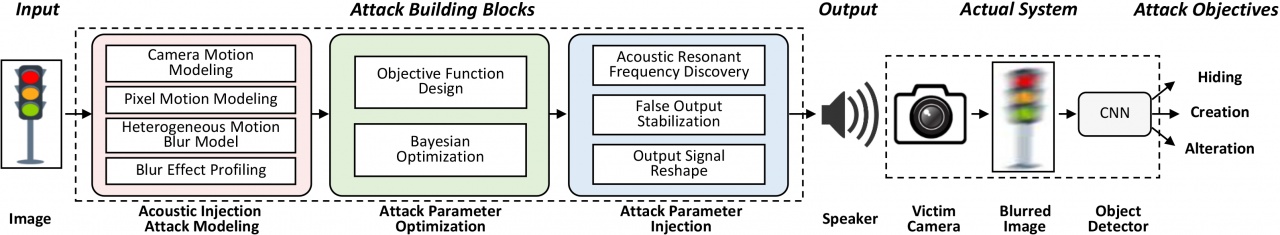

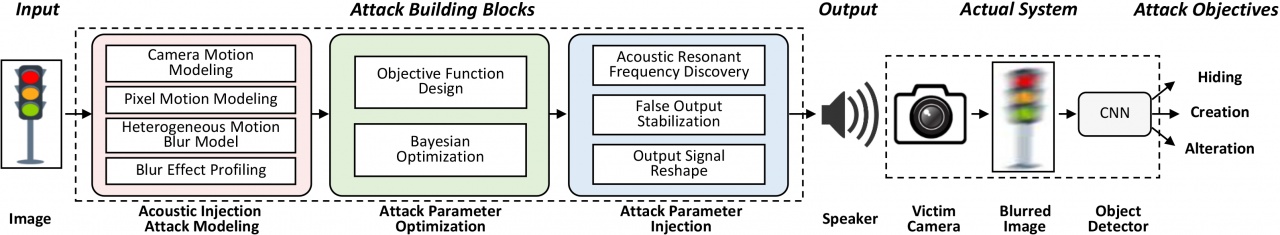

È stato questo l'oggetto di una ricerca condotta da un team di ricercatori dell'Ubiquitous System Security Lab (USSL), della Zhejiang University e del Security and Privacy Research Group (SPRG), University of Michigan. L'attacco è stato battezzato Poltergeist e, semplificando al massimo, consiste nell'accecare il sistema di guida autonoma usando segnali audio.

Partiamo dal presupposto che, grazie a numerosi sensori di vario tipo, le auto a guida autonoma creano e aggiornano costantemente un'immagine di quello che le circonda. Fra le varie tecniche impiegate a questo scopo c'è la rifrazione acustica data dagli oggetti, che cambia in funzione del materiale di cui sono composti (legno, metallo, eccetera), della forma e di altri parametri.

Se si innestano artificialmente e volutamente segnali audio che disturbano quello legittimo, si manda in confusione il sistema. È proprio la manipolazione acustica ad essere stata testata dai ricercatori con successo.

Se si innestano artificialmente e volutamente segnali audio che disturbano quello legittimo, si manda in confusione il sistema. È proprio la manipolazione acustica ad essere stata testata dai ricercatori con successo.

In sostanza, usando un attacco Poltergeist un attaccante può ingannare il sistema del veicolo e fargli percepire deliberatamente gli oggetti in modo diverso da quello che sono realmente. Per esempio, emettendo segnali acustici progettati ad hoc si può mandare in tilt un sensore inerziale, che attiva una compensazione del movimento non necessaria. Nonostante la fotocamera del sensore sia stabile, questo genera in un'immagine sfocata che influisce direttamente sulla funzione decisionale del sistema di guida autonoma.

Il risultato potrebbe essere un lieve malfunzionamento o un problema devastante, a seconda delle situazioni. L'oggetto in questione, infatti, potrebbe anche essere un semaforo. In tutto i ricercatori hanno ideato e testato tre tipi di attacchi. Hanno causato con successo il mancato riconoscimento di un oggetto, bluffato il sistema di bordo facendogli individuare un oggetto che nella realtà non esisteva, e hanno alterato un oggetto fisicamente esistente di modo che il computer di bordo lo scambiasse con un altro.

Fortunatamente le auto a guida autonoma circolano solo in aree circoscritte e a titolo di test. La ricerca ha quindi l'utilissimo scopo di prendere provvedimenti su quelli che oggi possono essere solo ipotetiche minacce, con largo anticipo prima che si concretizzino.

Fortunatamente le auto a guida autonoma circolano solo in aree circoscritte e a titolo di test. La ricerca ha quindi l'utilissimo scopo di prendere provvedimenti su quelli che oggi possono essere solo ipotetiche minacce, con largo anticipo prima che si concretizzino.

In particolare, in relazione ai risultati della ricerca è consigliata la protezione dei sensori inerziali MEMS con tessuto metallico microfibroso e un filtro passa-basso, così da respingere i segnali acustici dannosi. Inoltre è necessario migliorare le tecniche di stabilizzazione delle immagini e gli algoritmi di rilevamento degli oggetti, per evitare l'incidenza di attacchi Poltergeist. Il documento di ricerca dettagliato è disponibile su GitHub.

È stato questo l'oggetto di una ricerca condotta da un team di ricercatori dell'Ubiquitous System Security Lab (USSL), della Zhejiang University e del Security and Privacy Research Group (SPRG), University of Michigan. L'attacco è stato battezzato Poltergeist e, semplificando al massimo, consiste nell'accecare il sistema di guida autonoma usando segnali audio.

Partiamo dal presupposto che, grazie a numerosi sensori di vario tipo, le auto a guida autonoma creano e aggiornano costantemente un'immagine di quello che le circonda. Fra le varie tecniche impiegate a questo scopo c'è la rifrazione acustica data dagli oggetti, che cambia in funzione del materiale di cui sono composti (legno, metallo, eccetera), della forma e di altri parametri.

Se si innestano artificialmente e volutamente segnali audio che disturbano quello legittimo, si manda in confusione il sistema. È proprio la manipolazione acustica ad essere stata testata dai ricercatori con successo.

Se si innestano artificialmente e volutamente segnali audio che disturbano quello legittimo, si manda in confusione il sistema. È proprio la manipolazione acustica ad essere stata testata dai ricercatori con successo. In sostanza, usando un attacco Poltergeist un attaccante può ingannare il sistema del veicolo e fargli percepire deliberatamente gli oggetti in modo diverso da quello che sono realmente. Per esempio, emettendo segnali acustici progettati ad hoc si può mandare in tilt un sensore inerziale, che attiva una compensazione del movimento non necessaria. Nonostante la fotocamera del sensore sia stabile, questo genera in un'immagine sfocata che influisce direttamente sulla funzione decisionale del sistema di guida autonoma.

Il risultato potrebbe essere un lieve malfunzionamento o un problema devastante, a seconda delle situazioni. L'oggetto in questione, infatti, potrebbe anche essere un semaforo. In tutto i ricercatori hanno ideato e testato tre tipi di attacchi. Hanno causato con successo il mancato riconoscimento di un oggetto, bluffato il sistema di bordo facendogli individuare un oggetto che nella realtà non esisteva, e hanno alterato un oggetto fisicamente esistente di modo che il computer di bordo lo scambiasse con un altro.

Fortunatamente le auto a guida autonoma circolano solo in aree circoscritte e a titolo di test. La ricerca ha quindi l'utilissimo scopo di prendere provvedimenti su quelli che oggi possono essere solo ipotetiche minacce, con largo anticipo prima che si concretizzino.

Fortunatamente le auto a guida autonoma circolano solo in aree circoscritte e a titolo di test. La ricerca ha quindi l'utilissimo scopo di prendere provvedimenti su quelli che oggi possono essere solo ipotetiche minacce, con largo anticipo prima che si concretizzino. In particolare, in relazione ai risultati della ricerca è consigliata la protezione dei sensori inerziali MEMS con tessuto metallico microfibroso e un filtro passa-basso, così da respingere i segnali acustici dannosi. Inoltre è necessario migliorare le tecniche di stabilizzazione delle immagini e gli algoritmi di rilevamento degli oggetti, per evitare l'incidenza di attacchi Poltergeist. Il documento di ricerca dettagliato è disponibile su GitHub.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab