Elusione della detection: cybercriminali sempre più bravi

HP Wolf Security ha identificato molti attacchi strutturati con complesse catene di infezione per aggirare i sistemi di difesa.

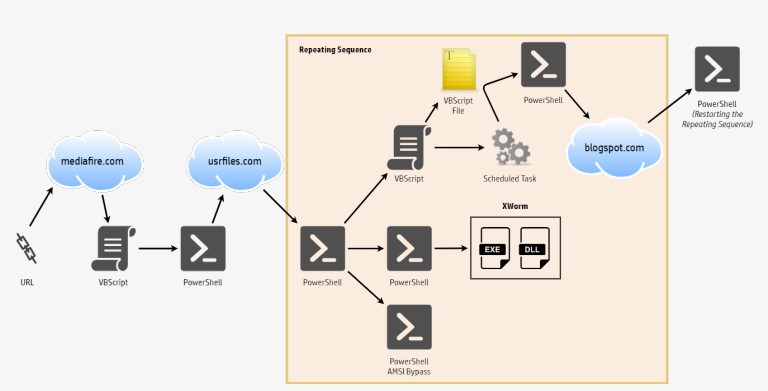

Bypassare le difese informatiche è la priorità dei cyber criminali, che nel secondo trimestre del 2023 hanno messo in atto complesse catene di infezione allo scopo di eludere gli strumenti di rilevamento. Nel suo Quarterly Threat Insights Report, HP Wolf Security descrive esempi di attacchi complessi e analizza il modo in cui i cyber criminali hanno nascosto codici dannosi all'interno di Blogspot, sfruttato il protocollo DNS per distribuire trojan di accesso remoto e utilizzato malware multilingue per evitare di essere individuati dai difensori.

Quasi tutte le tecniche facevano capo a QakBot, che ricordiamo ha subito un colpo durissimo dall’operazione internazionale che l’FBI ha condotto pochi giorni fa. Le informazioni di HP fanno comprendere ancora meglio la portata della minaccia che le Forze dell’Ordine hanno colpito: il 32% delle “catene di contagio” di QakBot analizzate da HP nel Q2 combinavano tra loro diversi elementi per creare catene di diffusione uniche. Questo che significa che non c’era modo di “istruire” i sistemi di difesa per identificare e bloccare le minacce. Inoltre, cambiando i tipi di file e le tecniche, gli attaccanti sono stati puntualmente in grado di aggirare gli strumenti di rilevamento e i criteri di sicurezza.

Un esempio di una complessa catena di infezione

Un esempio di una complessa catena di infezione

Un altro dato interessante riguarda il fatto che gli archivi sono stati il più diffuso mezzo di trasmissione del malware per il quinto trimestre consecutivo, utilizzati nel 44% dei casi analizzati da HP nel Q2. Gli attaccanti contano sul fatto che alcuni strumenti anti-malware ignorano la scansione di file di grandi dimensioni. Questo permette di creare file enormi scaricati da servizi anche leciti di file sharing, all’interno dei quali si celano eseguibili di malware.

Ultima informazione da tenere in debito conto è l’aumento del 23% delle minacce HTML bloccate da HP Wolf Security rispetto al primo trimestre dell’anno. Un fatto che si riallaccia al maggiore impiego di risorse web rispetto alle email con allegati malevoli, per aggirare l’ostacolo del blocco delle macro di Windows.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab