Clusit: attacchi in crescita, in Italia più che nel resto del mondo

La nuova edizione del rapporto Clusit mostra come sta evolvendo lo scenario globale e nazionale della cybersecurity nei primi sei mesi del 2023.

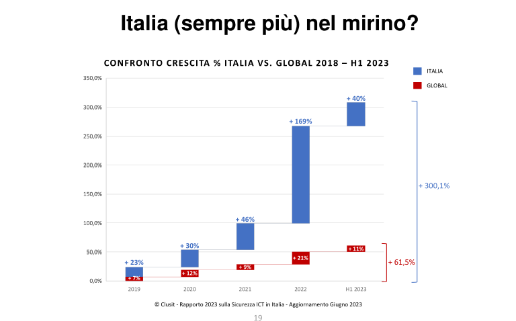

Nei primi sei mesi del 2023 gli attacchi cyber sono cresciuti del 40% in Italia rispetto al 2022, dopo il +169% dello scorso anno. La crescita sembra quindi avere rallentato perché è passata dalla tripla alla doppia cifra, ma il dato è tutt’altro che confortante, considerato che l’aumento semestrale è quasi quattro volte di più che nel resto del mondo, dove la crescita è stata dell'11%. Ma soprattutto, mettendo insieme le percentuali dal 2019 al 2023 si denota per il Belpaese una crescita degli attacchi a tre cifre: +300 percento. Sono alcuni dei dati presentati nella nuova edizione del Rapporto Clusit 2023 con i dati aggiornati al 30 giugno di quest’anno.

Gli attacchi in Italia

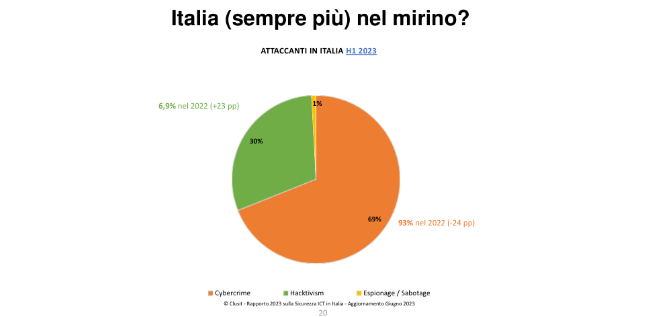

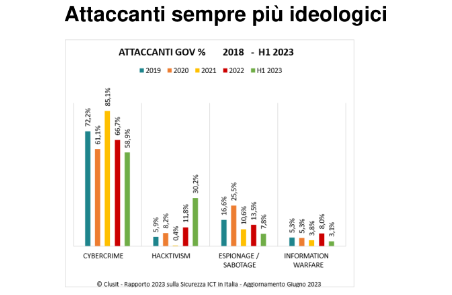

Partiamo proprio con l’analisi dello spaccato italiano, presentato da Luca Bechelli del Comitato Scientifico Clusit, che ha evidenziato come “a marzo la crescita era ancora superiore al 150% e il passaggio a doppia cifra è comunque significativo rispetto ai trend internazionali, quindi resta preoccupante”. Oltre ai numeri, danno da pensare le informazioni di sostanza. Per esempio, ha evidenziato Bechelli, osservando la ripartizione degli attaccanti che hanno preso di mira l’Italia si nota un significativo cambio di proporzioni: nella precedente edizione del Rapporto Clusit faceva capo al cybercrime la stragrande maggioranza degli attacchi che interessavano l’Italia.

Nel primo semestre, invece, torna in modo significativo l’hacktivismo. Un fenomeno che interessa non solo l’Italia, ma è generalizzato a tutti i Paesi del blocco filo ucraino, quindi con forte attinenza con il conflitto bellico in corso. Considerato che i dati si fermano a giugno, non includono alcun fenomeno relativo al conflitto israeliano, da cui ci si aspettano altrettante ripercussioni nel mondo cyber, come hanno chiarito poi altri esperti intervenuti al dibattito.

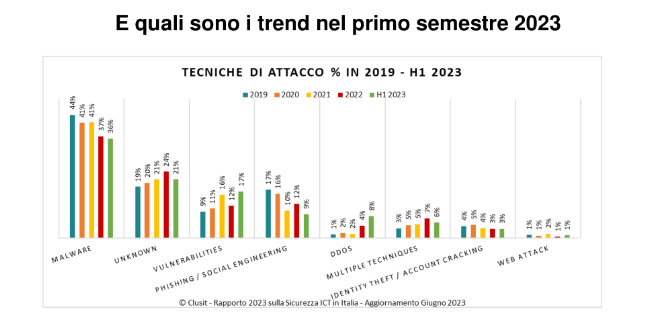

Sul fronte delle tecniche maggiormente impiegate negli attacchi, spicca il malware, quasi a parimerito con il DDoS, che torna dopo anni di semi-assenza con una quota importantissima. Non si tratta di attacchi classificabili come “gravi” perché hanno per lo più l’obiettivo di disturbare, ma viste le proporzioni è un fenomeno a cui prestare la dovuta attenzione.

C’è anche un ritorno della crescita degli attacchi di phishing e di social engineering. Qui Clusit si appoggia ai dati condivisi dalla Polizia Postale e delle telecomunicazioni per riferire un numero interessante: dalle denunce depositate risultano 58 milioni di euro (su 7500 denunce) sottratti con truffe digitali riconducibili a phishing e social engineering nel solo semestre in esame.

Lo spaccato sui settori maggiormente colpiti mette invece in evidenza che, diversamente dal resto del mondo, in Italia si registra una impennata di attacchi contro le istituzioni governative e il manufacturing, che si attestano fra i più colpiti. Quanto alla severity di tali attacchi (quindi alla gravità dei danni causati) la percentuale di quelli più dannosi è paragonabile al dato globale.

I dati globali

Sul piano internazionale il cybercrime continua ad essere la minaccia più rielevante, quantomeno in temini di incidenti conclamati che diventano di pubblico dominio. Non si tratta di una novità, piuttosto di una costante che si ripete da anni e che aveva vissuto un momento di contro-tendenza solo nel 2022, tornata in linea però con il 2023. Questo comporta la necessità di una maggiore consapevolezza del fatto che è altamente probabile diventare vittime del cybercrime. Al di là dei numeri, Alessio Pennasilico del Comitato Scientifico Clusit evidenzia che sebbene gli attacchi del cybercrime causino spesso impatti critici per le vittime, ci sono attori che causano danni maggiori, pur con un numero di attacchi inferiore. Si tratta degli attori che attuano azioni di spionaggio e cyber warfare.

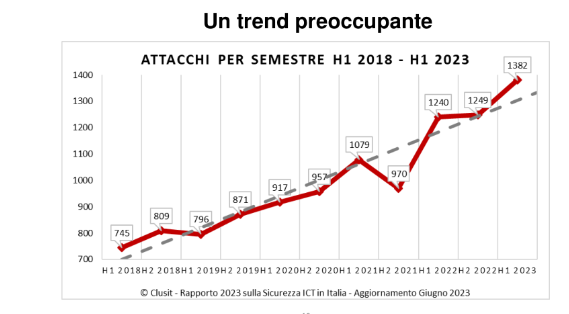

È Sofia Scozzari del Comitato Direttivo Clusit a presentare nel dettaglio i dati globali: oltre 11mila attacchi andati a buon fine nel periodo 2018-2023, un numero che supera le aspettative soprattutto nel periodo in esame, in cui si sono registrati 1.382 cyber attacchi. Sul piano mensile l’aumento è consistente: 230 attacchi nel primo semestre 2023, contro 207 attacchi in tutto il 2022.

Globalmente il malware si conferma ancora una volta la tecnica più diffusa, in particolare il ransomware. A questo proposito, tuttavia, Scozzari segnala la presenza sempre maggiore di attacchi ransomware senza cifratura dei dati, in cui i gruppi usano direttamente la doppia estorsione. Un dato sempre preoccupante riguarda poi le tecniche più impiegate: nel 17% dei casi si tratta di vulnerabilità sia note, sia sconosciute (quindi zero day). Anche a livello globale si riscontra un incremento degli attacchi DDoS, l’arma più gettonata dagli hacktivisti che perpetrano azioni dimostrative a supporto di una delle parti belligeranti.

Sul fronte dei settori maggiormente bersagliati dagli attacchi, spiccano nelle prime posizioni la sanità (più dell’anno scorso, con il 14% di attacchi), governativo (stabile al pari dell’ICT), finance (cresce di pari passo con il comparto education). Come sempre la maggior parte delle denunce proviene dalle americhe, dove la normativa obbliga alla disclosure. Il trend del numero di attacchi cresce anche in Europa sia per la normativa più stringente circa la disclosure, sia in relazione al conflitto ucraino.

Quella che è certamente in crescita è la severity degli attacchi: quelli con impatto critico sono passati dal 36 al 40% e la tendenza è ad aumentare. Al contrario spariscono quasi del tutto gli attacchi con impatti bassi: come spiega Scozzari, i criminali informatici tendono sempre di più a concentrarsi su attacchi con il maggiore impatto possibile.

La situazione geopolitica

Al dibattito sono intervenuti Carlo Mauceli, Chief Technology Officer di Microsoft, e Luca Nilo Livrieri, Sales Engineering Director Southern Europe di CrowdStrike. Mauceli ha sottolineato che “mai come oggi la tecnologia, il mondo digitale e la cybersecurity giocano un ruolo importante anche nel contesto geopolitico. Non è un caso che i conflitti convenzionali in Ucraina, Israele o Sudan siano accompagnate da attacchi cyber contro infrastrutture critiche con l’obiettivo di mettere fuori uso servizi essenziali”. Livrieri conferma quanto detto e aggiunge che l’esperienza vissuta lo scorso anno con lo scoppio della guerra in Ucraina ha insegnato come sussistano forti commistioni fra cybercrime, APT e hacktivisti.

Corrado Giustozzi del Comitato Direttivo Clusit offre una visione più dettagliata della questione con importanti numeri a supporto. L’evidenza che mostra è la crescita significativa degli attacchi contro il settore pubblico, come riflesso dello scenario geopolitico attuale: gli hacktivisti che si muovono a supporto degli attori dei conflitti bellici prendono di mira per lo più apparati governativi con attacchi di tipo ideologico come i DDoS. Per questo scendono gli attacchi con conseguenze critiche.

Considerazioni e commenti

Alla presentazione dei dati del rapporto Clusit è seguita una tavola rotonda stimolata dal Presidente Clusit Gabriele Faggioli, che si è detto frustrato per la situazione. Una situazione che a un occhio distratto potrebbe apparire positiva: ci sono continui investimenti a doppia cifra in cybersecurity, la soglia di attenzione e sensibilizzazione verso il fenomeno della cybersecurity è in continua crescita, c’è un alto numero di convegni e iniziative di formazione in cybersecurity.

Tuttavia, “ogni anno guardiamo il rapporto ed è sempre una escalation. Ogni sei mesi ci sediamo e diciamo che gli attacchi andati a buon fine aumentano, che la gravità media degli attacchi è cresciuta, che di fatto la forbice fra capacità di attacco e di difesa si sta dilatando invece che riducendo”. La sensazione di Faggioli, più che condivisibile, è che abbiamo un problema di approccio: non è stato stabilito il livello minimo da raggiungere sotto l’aspetto della formazione ai cittadini, delle competenze in azienda e via discorrendo. “Senza un obiettivo ben definito è difficile migliorare” rimarca Faggioli, che aggiunge: “bisogna pensare a una chiave innovativa di gestione della cybersecurity, perché l’approccio attuale evidentemente non funziona”.

Carlo Mauceli, Chief Technology Officer di Microsoft

Carlo Mauceli, Chief Technology Officer di Microsoft

L’obiezione viene accolta da Mauceli, che sposta il problema dalla questione tecnologica a quella della responsabilità: “Manca una politica univoca che indirizzi sia il pubblico che il privato, e con il PNRR abbiamo perso un’occasione importante per farlo. Manca chi controlla e chi verifica, manca chi si assuma le responsabilità”. Le cause degli attacchi cyber riusciti sono spesso da ricercare nell’obsolescenza, nella mancanza di aggiornamenti e di un adeguata protezione delle identità. Ma c’è sempre una giustificazione per questi problemi: mancanza di investimenti, normative datate, mancanza di manutenzione e aggiornamento delle soluzioni adottate, mancanza di competenze. Se queste pseudo giustificazioni sono ammissibili nel privato, dove ogni azienda si assume i propri rischi e ne subisce le conseguenze, è inammissibile nel pubblico, dove vengono investiti fondi pubblici e lo Stato ha il dovere di garantire sicurezza ai cittadini. “Ci sono sempre meno decisori che si assumono le responsabilità” denuncia Mauceli, e “indirizzando questa tematica avremmo risvolti più positivi”.

Sul fronte della formazione minima per i cittadini, Livrieri sottolinea poi che non è impossibile stabilire un livello minimo di competenza. Si dovrebbero tenere corsi cyber fin dalla prima elementare, da quando i cittadini usano il loro primo computer, con un patentino da conseguire a fronte dell’apprendimento delle best practice minime per la sicurezza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab