Vulnerabilità critica nei PLC Modicon di Schneider Electric

Schneider ha pubblicato le misure di mitigazione per rimediare a una vulnerabilità che interessa i PLC Modicon M580 e M340.

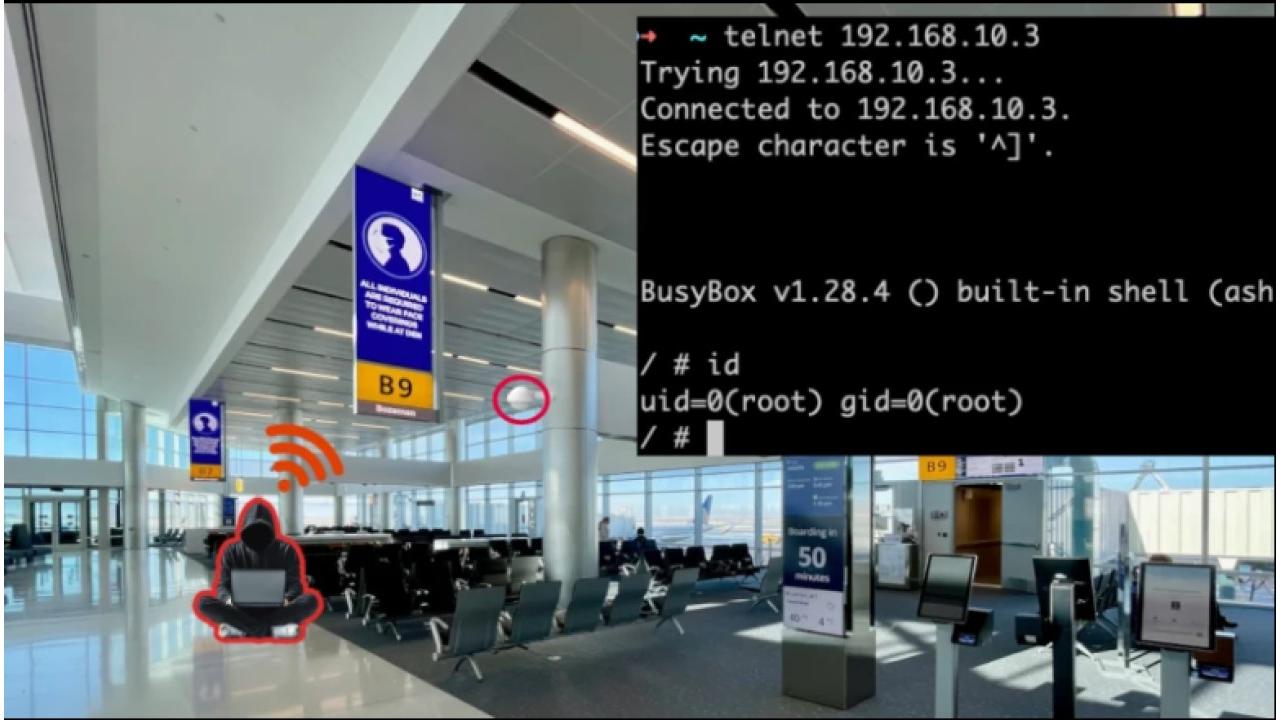

Una vulnerabilità che interessa alcuni PLC (Programmable Logic Controller) Modicon di Schneider Electric può essere sfruttata per bypassare i meccanismi di autenticazione. Un attaccante non autenticato che ha accesso alla rete del PLC può sfruttarla per assumere il controllo completo del dispositivo. La falla, monitorata come CVE-2021-22779 e soprannominata ModiPwn, è stata scoperta dai ricercatori della società di sicurezza IoT Armis.

Gli stessi ricercatori hanno creato un exploit funzionante e prodotto un video in cui dimostrano l'efficacia della catena di attacco, che coinvolge anche altre vulnerabilità scoperte negli ultimi anni. In particolare, il riferimento è alle falle monitorate come CVE-2018-7852, CVE-2019-6829 e CVE-2020-7537 correlate al protocollo UMAS (Unified Messaging Application Services) di Schneider, che viene utilizzato per configurare e monitorare i PLC del colosso industriale francese.

Secondo Armis, UMAS opera sul protocollo di comunicazione industriale Modbus, che "manca di crittografia e meccanismi di autenticazione adeguati". Infatti, le vecchie vulnerabilità sono correlate a comandi UMAS non documentati, che aprirebbero le porte all'esecuzione di codice remoto e alla divulgazione di informazioni, non solo per gli attacchi DoS come si era pensato inizialmente.

Schneider, consapevole dei problemi, tempo fa ha adottato il più sicuro protocollo Modbus Security. Tuttavia, fino a quando questa versione non sarà ampiamente adottata dai clienti, quella vecchia continuerà a creare rischi legati alla sicurezza. Per rimediare alle vulnerabilità di Modbus, Schneider ha anche introdotto un meccanismo di autenticazione che dovrebbe impedire abusi. L'impegno tuttavia non è stato ricambiato con risultati ineccepibili, dato che la nuova vulnerabilità ModiPwn può bypassare proprio quel meccanismo di autenticazione.

Schneider, consapevole dei problemi, tempo fa ha adottato il più sicuro protocollo Modbus Security. Tuttavia, fino a quando questa versione non sarà ampiamente adottata dai clienti, quella vecchia continuerà a creare rischi legati alla sicurezza. Per rimediare alle vulnerabilità di Modbus, Schneider ha anche introdotto un meccanismo di autenticazione che dovrebbe impedire abusi. L'impegno tuttavia non è stato ricambiato con risultati ineccepibili, dato che la nuova vulnerabilità ModiPwn può bypassare proprio quel meccanismo di autenticazione.

La vulnerabilità di ModiPwn è stata segnalata a Schneider Electric a metà novembre 2020. Lo scorso martedì il fornitore ha pubblicato un advisor che fornisce le misure di mitigazione per questa vulnerabilità, che interessa i PLC Modicon M580 e M340. Manca tuttora la patch per chiudere definitivamente le falle.

Ci sono rischi concreti? In realtà esistono diversi malware che prendono di mira i controller industriali. Un esempio è il malware Triton, usato in passato per attaccare i controller di sicurezza Triconex di SE. La sua azione è un classico esempio del potenziale devastante che può avere un malware in esecuzione su un controller industriale, ottenendo l'esecuzione di codice nativo.

Gli stessi ricercatori hanno creato un exploit funzionante e prodotto un video in cui dimostrano l'efficacia della catena di attacco, che coinvolge anche altre vulnerabilità scoperte negli ultimi anni. In particolare, il riferimento è alle falle monitorate come CVE-2018-7852, CVE-2019-6829 e CVE-2020-7537 correlate al protocollo UMAS (Unified Messaging Application Services) di Schneider, che viene utilizzato per configurare e monitorare i PLC del colosso industriale francese.

Secondo Armis, UMAS opera sul protocollo di comunicazione industriale Modbus, che "manca di crittografia e meccanismi di autenticazione adeguati". Infatti, le vecchie vulnerabilità sono correlate a comandi UMAS non documentati, che aprirebbero le porte all'esecuzione di codice remoto e alla divulgazione di informazioni, non solo per gli attacchi DoS come si era pensato inizialmente.

Schneider, consapevole dei problemi, tempo fa ha adottato il più sicuro protocollo Modbus Security. Tuttavia, fino a quando questa versione non sarà ampiamente adottata dai clienti, quella vecchia continuerà a creare rischi legati alla sicurezza. Per rimediare alle vulnerabilità di Modbus, Schneider ha anche introdotto un meccanismo di autenticazione che dovrebbe impedire abusi. L'impegno tuttavia non è stato ricambiato con risultati ineccepibili, dato che la nuova vulnerabilità ModiPwn può bypassare proprio quel meccanismo di autenticazione.

Schneider, consapevole dei problemi, tempo fa ha adottato il più sicuro protocollo Modbus Security. Tuttavia, fino a quando questa versione non sarà ampiamente adottata dai clienti, quella vecchia continuerà a creare rischi legati alla sicurezza. Per rimediare alle vulnerabilità di Modbus, Schneider ha anche introdotto un meccanismo di autenticazione che dovrebbe impedire abusi. L'impegno tuttavia non è stato ricambiato con risultati ineccepibili, dato che la nuova vulnerabilità ModiPwn può bypassare proprio quel meccanismo di autenticazione.La vulnerabilità di ModiPwn è stata segnalata a Schneider Electric a metà novembre 2020. Lo scorso martedì il fornitore ha pubblicato un advisor che fornisce le misure di mitigazione per questa vulnerabilità, che interessa i PLC Modicon M580 e M340. Manca tuttora la patch per chiudere definitivamente le falle.

Ci sono rischi concreti? In realtà esistono diversi malware che prendono di mira i controller industriali. Un esempio è il malware Triton, usato in passato per attaccare i controller di sicurezza Triconex di SE. La sua azione è un classico esempio del potenziale devastante che può avere un malware in esecuzione su un controller industriale, ottenendo l'esecuzione di codice nativo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab