La sicurezza IoT preoccupa le aziende, ma c'è consapevolezza

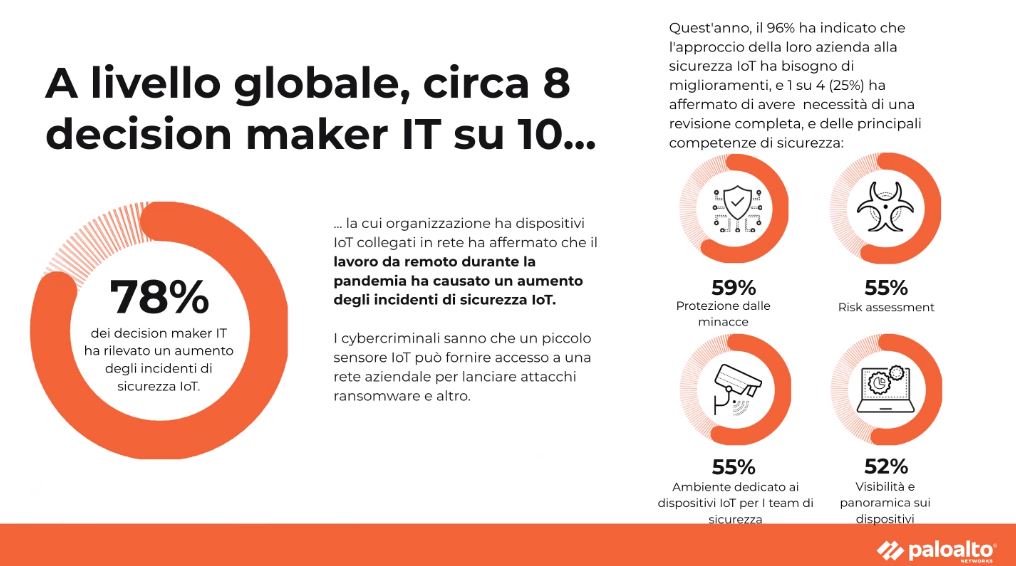

Una ricerca di Palo Alto Networks rivela le preoccupazioni delle aziende circa la sicurezza IoT. La buona notizia è che c'è consapevolezza del problema. Però c'è ancora molto da lavorare.

Il problema della sicurezza dei prodotti IoT sta assumendo proporzioni sempre maggiori alle aziende. La convergenza fra business e consumer generata dallo smart working sta ampliando a dismisura la superficie d'attacco delle aziende, le cui reti sono ormai accessibili non solo tramite gli endpoint dei dipendenti, ma anche tramite migliaia di dispostivi domestici connessi alla stessa rete usata per lavorare. Resta fermo poi l'annoso problema della sicurezza dei dispositivi IoT e IIoT aziendali, spesso nemmeno considerati nell'inventario digitale.

È proprio sulla sicurezza IoT su cui si è focalizzata la ricerca The Connected Enterprise: IoT Security Report 2021 commissionata da Palo Alto Networks a Vanson Bourne e presentata oggi. Sono stati coinvolti 1900 responsabili in diversi ambiti IT, in 18 Paesi compresa l'Italia. L'obiettivo era comprendere il livello di preparazione e di consapevolezza delle aziende, la loro capacità di avere visibilità sui dispostivi connessi, il loro approccio rispetto alla sicurezza IoT. Inoltre, è stato chiesto quali variazioni si sono verificate nell'ultimo periodo in relazione ai dispositivi collegati, compresi quelli consumer come conseguenza della pandemia.

Una questione di consapevolezza

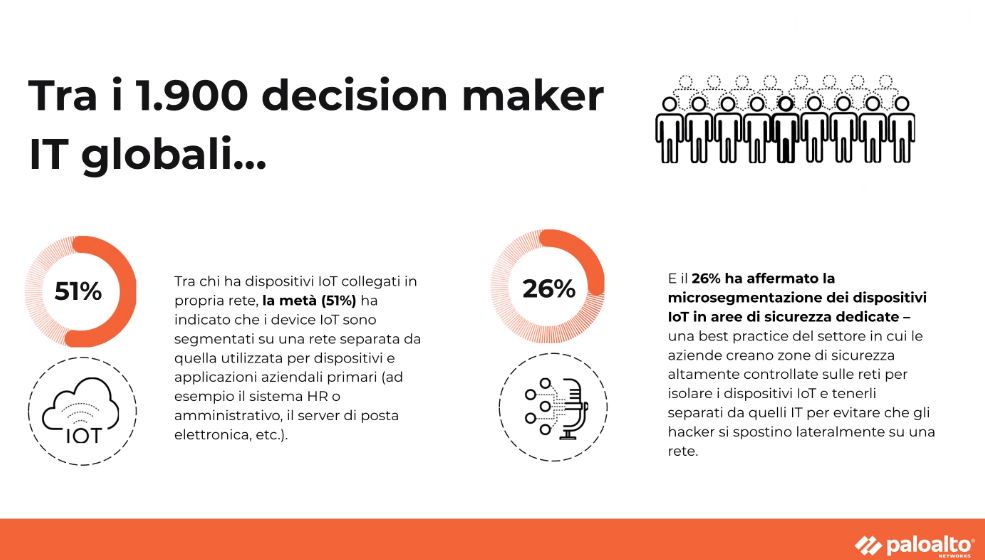

Mauro Palmigiani, Country Manager Italia, Grecia e Malta di Palo Alto Networks, ha spiegato che il campione italiano ha dimostrato buona consapevolezza. Il 78% degli intervistati è cosciente di avere apparati IoT connessi e sa che costituiscono un problema. Il 98% dichiara di dover fare qualcosa per proteggere il mondo IoT e quasi tutti sono già passati dalla teoria alla pratica. Metà delle aziende intervistate opta per la segmentazione delle reti IoT, il 26% di quelle europee ha già provveduto alla micro segmentazione.

Umberto Pirovano, Manager, System Engineering di Palo Alto Networks, aggiunge che si denota un'importante differenza rispetto ai risultati degli anni precedenti: delocalizzando la forza lavoro si sono create nuove connessioni verso la rete aziendale, che hanno ampliato la superficie di rischio. Oltre tutto, nel caso dei dispostivi domestici il concetto di secure by design è l'ultima preoccupazione dei produttori, che devono garantire funzioni smart e facilità di connessione in rete a dispositivi dai prezzi molto contenuti.

Ecco perché l'87% degli intervistati ha rilevato un aumento degli incidenti sicurezza IoT nell'ultimo anno. A questo si aggiunge un fattore purtroppo noto: l'Industrial IoT (IIoT) aveva problemi specifici di sicurezza irrisolti, a cui si sommano quelli nuovi esposti sopra.

La buona notizia è che c'è consapevolezza di questa difficile situazione: il 96% degli intervistati reputa che sia necessario migliorare l'approccio della gestione IoT. Queste stesse persone indicano quattro categorie su cui intervenire: protezione dalle minacce (prevenzione), gestione del rischio, necessità di avere ambienti segmentati, segregati e dedicati al mondo IT, e di aumentare la visibilità sui dispostivi connessi.

Pirovano sottolinea che "la data-driven economy necessita di dati, che devono essere prelevati e gestiti, quindi manipolati. A questo scopo l'IoT è necessario, quindi non si può farne a meno per evitare i problemi di sicurezza. Bisogna gestirlo, che non significa solo gestire i processi interni, ma anche renderli efficienti in modo che portino a prendere decisioni strategiche per il business. Con la nuova normalità l'home working diventa parte di questo mega trend, con tutte le implicazioni del caso".

Quanto agli interventi auspicati dagli intervistati, Pirovano sottolinea un aspetto di grande rilevanza: "la percezione della visibilità è una cosa, quello che circola effettivamente sulla rete è tutt'altro. È aumentato il volume dei dispositivi che hanno possibilità di usare il canale di comunicazione per connettersi con la rete aziendale" e spesso non si ha coscienza di tutti i prodotti che effettivamente movimentano dati in rete.

È interessante infine la nota sui motivi che non fanno dormire sonni tranquilli agli intervistati: al primo posto ci sono i breach di dispositivi IIoT, seguiti dagli attacchi DDoS e da quelli contro i dispositivi di IoT medicale.

Consigli per mitigare rischi a livello domestico

La situazione che si è venuta a creare con lo smart working ha introdotto un importante cambiamento, che Pirovano ha definito game changer: l'impiegato è stato per la prima volta coinvolto nei processi di sicurezza dell'azienda. Il dipendente in smart working lavora di fatto collegato a reti di terze parti, e tutto quello che fa in casa ricade sull'azienda. Come i dispositivi domestici vengono configurati e gestiti ricade sul dipendente.

Per questo la prima raccomandazione è avere maggiore confidenza con il proprio router, perché di fatto il router domestico è diventato parte integrante della catena aziendale della security. In seconda analisi è necessario prendere il controllo dei dispositivi connessi sulla rete domestica.

Proprio perché sono prodotti consumer, è difficile che dispongano di sistemi di gestione e update. Probabilmente i dipendenti non hanno nozioni di cyber hygiene così approfondite da permettere loro un'amministrazione di alto livello. La soluzione di più facile applicazione è quindi quella di segmentare la rete, isolando elettrodomestici, gadget e console su una rete separata da quella che si usa per lavorare.

Di più facile applicazione è poi il consiglio di fare uso dell'autenticazione a due fattori ovunque sia consentito, e di dare corso agli aggiornamenti di sicurezza di cui si ha notizia.

Consigli per aziende

Il primo step da compiere a livello aziendale è ampliare la visibilità sui dispositivi IoT, prendendo coscienza del fatto che sulla rete sono connessi più prodotti di quello che si pensa, e che questa variabilità amplia la superficie di attacco.

Il secondo step è controllare i dispositivi connessi, per fare sì che il rischio sia gestito in maniera automatizzata. Si può pensare ad esempio di istituire delle carte di identità dei dispositivi, che ne traccino non solo le caratteristiche, ma anche i comportamenti e le variazioni sul comportamento corretto. Sarà così più semplice rilevare anomalie e bloccarle prima che portino a scatenare un attacco.

Terzo consiglio è l'adozione dello Zero Trust. Pirovano sottolinea che "nulla dev'essere implicito e non noto, il trust dev'essere esplicito e voluto, senza dare per scontato quello che non si conosce. È difficile farlo con dispositivi diversi, che hanno sistemi operativi diversi, utenti diversi, sistemi ibridi, app cloud, eccetera. Lo stesso concetto di segmentazione va nella direzione dello Zero Trust. L'importante è adottare un approccio strategico per proteggere OT, IT e IoT e cancellare ogni forma di trust implicito, noto e non noto".

L'ultimo punto è la rapidità di azione. È necessario agire rapidamente per prevenire le minacce note e non note. Per farlo bisogna adottare tecnologie predittive capaci di evolvere in funzione di quello che imparano nella gestione dell'ambiente e della remediation.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab