SafePay, nuovo ransomware mina MSP e PMI: analisi della minaccia

SafePay colpisce MSP e PMI con tecniche evolute, sfruttando attacchi supply chain. Acronis ha analizzato struttura, tattiche e contromisure per la difesa.

Da qualche mese a questa parte sono cresciuti rapidamente gli attacchi ransomware contro MSP e piccole e medie imprese, nell’ambito di una strategia ormai ben xconsolidata: colpire i fornitori di servizi IT per avere accesso ai clienti, in un moderno supply chain attack che può paralizzare decine o centinaia di aziende attraverso una singola breccia iniziale. Un threat actor che ha basato il suo modello di business su questo modus operandi è SafePay, un gruppo ransomware attivo dal 2024, a cui sono già addebitati oltre 200 attacchi a livello globale, fra cui quello recente contro Ingram Micro.

Considerata la specificità della minaccia e l’elevato rischio, è importante comprendere a fondo te TTP adottate da questo gruppo, in modo da poter attuare adeguate strategie di contenimento e di difesa. A questo riguardo si rivela peculiare l’ultimo studio condotto dall’Acronis Threat Research Unit (TRU), che fornisce un quadro tecnico solido e dettagliato.

SafePay: struttura e peculiarità

Diversamente da molti altri gruppi ransomware oggi in attività, SafePay non si affida a un modello Ransomware-as-a-Service; il gruppo preferisce operare secondo una logica di controllo centralizzato del ciclo d’attacco: gestisce direttamente infrastrutture, campagne di infezione, trattative per il riscatto e tecniche di evasione. Si tratta di un approccio che garantisce maggiore riservatezza e minore esposizione agli strumenti di intelligence e ai rischi di fuga di informazioni che penalizzano i gruppi cyber che operano in ecosistemi estesi e poco controllati.

Le analisi forensi condotte dai ricercatori di Acronis sui campioni di ransomware hanno rivelato che SafePay maschera la natura dannosa dei file impiegati negli attacchi adottando un formato PE32 DLL e copre le proprie tracce falsificando i timestamp di compilazione. La struttura di questi file ricorda quella adottata da LockBit 3.0, il cui codice sorgente ricordiamo che era trapelato online nel 2022, dando ai cybercriminali di tutto il mondo molti spunti per migliorare le proprie tecniche e creare varianti di attacco. Non è quindi un caso che gli analisti di Acronis abbiano analizzato campioni che avevano diversi elementi in comune con LockBit: funzioni dummy con sequenze di chiamate alle API di Windows, stringhe codificate, risoluzione dinamica degli indirizzi delle API durante l’esecuzione, l’abuso di interfacce COM per l’escalation dei privilegi e molto altro.

Nonostante le forti somiglianze con LockBit 3.0, SafePay mantiene peculiarità proprie che ne fanno un progetto distinto: i ricercatori Acronis hanno individuato personalizzazioni di codice, miglioramenti nelle tecniche di evasione e, più in generale, una migliore capacità di adattamento rispetto ai sistemi di difesa implementati dalle aziende. Questi indicatori sono più che sufficienti per far capire che gli operatori non si sono limitati a riciclare il codice sorgente di LockBit, ma lo hanno modificato e spesso arricchito con l’introduzione di nuove caratteristiche.

La catena di attacco

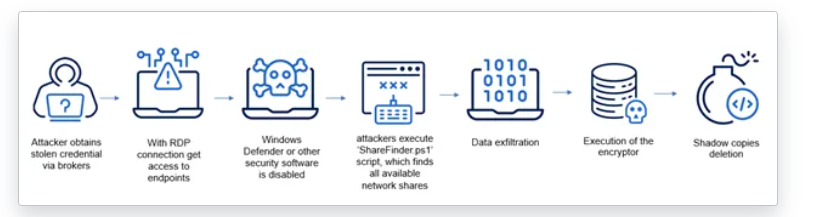

Per l’orchestrazione degli attacchi, SafePay predilige metodi classici ma efficaci: sfrutta intrusioni basate su Remote Desktop Protocol e VPN, sfrutta spesso credenziali rubate o account violati in precedenza, anche attingendo dai marketplace del dark web. L’escalation di privilegi all’interno delle reti aziendali rappresenta una tappa quasi obbligata, che si ottiene mediante lo sfruttamento di vulnerabilità note nei sistemi operativi, il furto di password o il ricorso a software legittimi di sistema (LOLBins).

Dopo avere ottenuto l’accesso iniziale e i permessi necessari, l’attacco prosegue con la ricognizione della rete mediante movimenti laterali e la raccolta di informazioni sensibili: attività in cui SafePay si rivela particolarmente abile. Nel frattempo, gli attaccanti hanno anche disabilitato i sistemi di protezione degli endpoint, eliminato le copie shadow per impedire il recupero dei dati e cancellato i log per ostacolare la detection e la response. La fase successiva è l’encryption vera e propria, seguita dalla creazione della richiesta di riscatto, comunicata tramite file denominati readme_SafePay.txt depositati nelle cartelle con i dati cifrati.

Come accennato sopra, lo studio di Acronis sottolinea l’ampiezza delle dimensioni e della tipologia delle vittime, che spaziano dagli MSP di caratura internazionale alle PMI dei settori più disparati.

Consigli di mitigazione e difesa

Acronis fornisce alcuni raccomandazioni di difesa per MSP, MSSP e PMI, fra cui l’adozione di tecniche di autentificazione a più fattori per ogni accesso remoto e amministrativo;

una policy stringente di rotazione frequente delle password e l’eliminazione degli account inutilizzati o vulnerabili. Sono inoltre mandatori il patching costante e tempestivo di sistemi operativi, appliance e VPN, la verifica e il rafforzamento delle configurazioni di sicurezza ( soprattutto per i servizi esposti su Internet) e il monitoraggio continuo dei log di accesso e di tutte le attività anomale sulla rete.

Fra i consigli figurano poi la segmentazione delle reti e l’approccio del privilegio minimo per ridurre la superficie di attacco; l’implementazione o il potenziamento delle soluzioni di backup con soluzioni che ne impediscano manipolazioni da parte degli attaccanti.

Importante, infine, è ricordare che le sole misure preventive non sono sufficienti: sono necessari strumenti di detection e response proattivi e una forte attività di formazione continua del personale IT e degli utenti, che come noto costituiscono il primo anello della catena difensiva.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab