PDF trappola: come il phishing sfrutta documenti e QR code

I cybercriminali adottano PDF e QR Code come vettori negli attacchi phishing: impersonificazione del marchio, TOAD e tecniche di evasione diventano sempre più sofisticati.

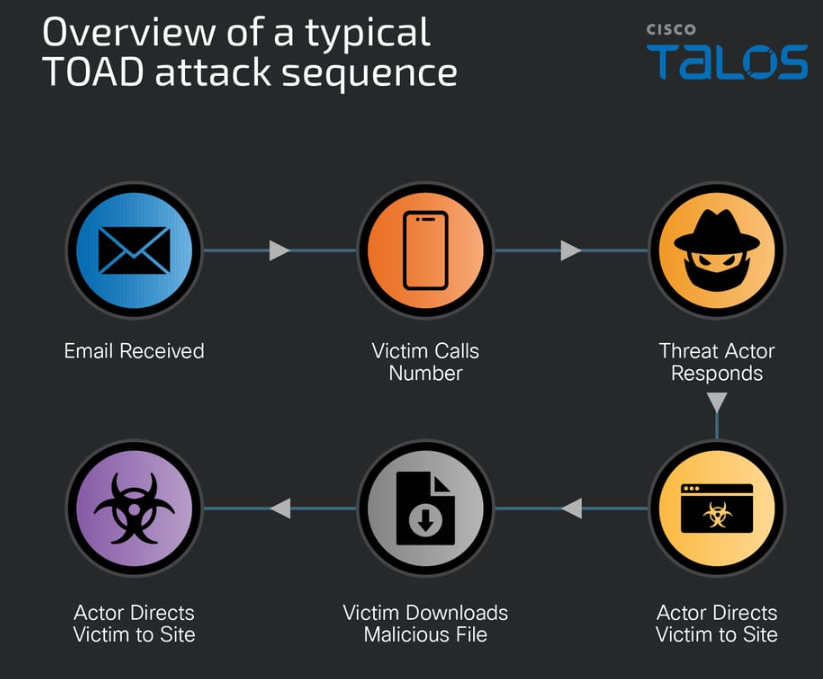

Le tattiche di phishing, e in particolar modo quelle di social engineering, continuano a evolvere a ritmo sostenuto. Una recente pubblicazione di Cisco Talos si focalizza su alcune dinamiche attuali degli attacchi condotti tramite file PDF allegati alle email. Non è un inedito, ma è interessante esaminare gli schemi complessi a cui i ricercatori si sono trovati davanti, fra cui il TOAD (Telephone-Oriented Attack Delivery).

Partiamo con il PDF: da tempo è sfruttato come esca per la sua diffusione capillare e per la percezione di affidabilità che ne hanno (erroneamente) gli utenti. Visti dalla parte degli attaccanti, infatti, i PDF si sono prestati come ottima alternativa ai file di Office nel momento in cui Microsoft ha bloccato per default l’esecuzione delle macro. La scelta dei PDF non è casuale: presentano una struttura stratificata che consente di inserire testi, immagini, annotazioni e link sia evidenti che nascosti all’interno del documento.

Fra le informazioni inserite ci sono anche i numeri di telefono, utili per gli attacchi TOAD, che inducono la vittima a chiamare un numero di telefono controllato dai cybercriminali. La conversazione ha l’obiettivo di instaurare una relazione che porta il truffatore di manovrare in tempo reale le emozioni della vittima, così da indura a consegnargli dati riservati. Spesso i numeri utilizzati dagli attaccanti sono collegati a servizi VoIP, che ne rendono molto complessa la localizzazione fisica in tempo reale.

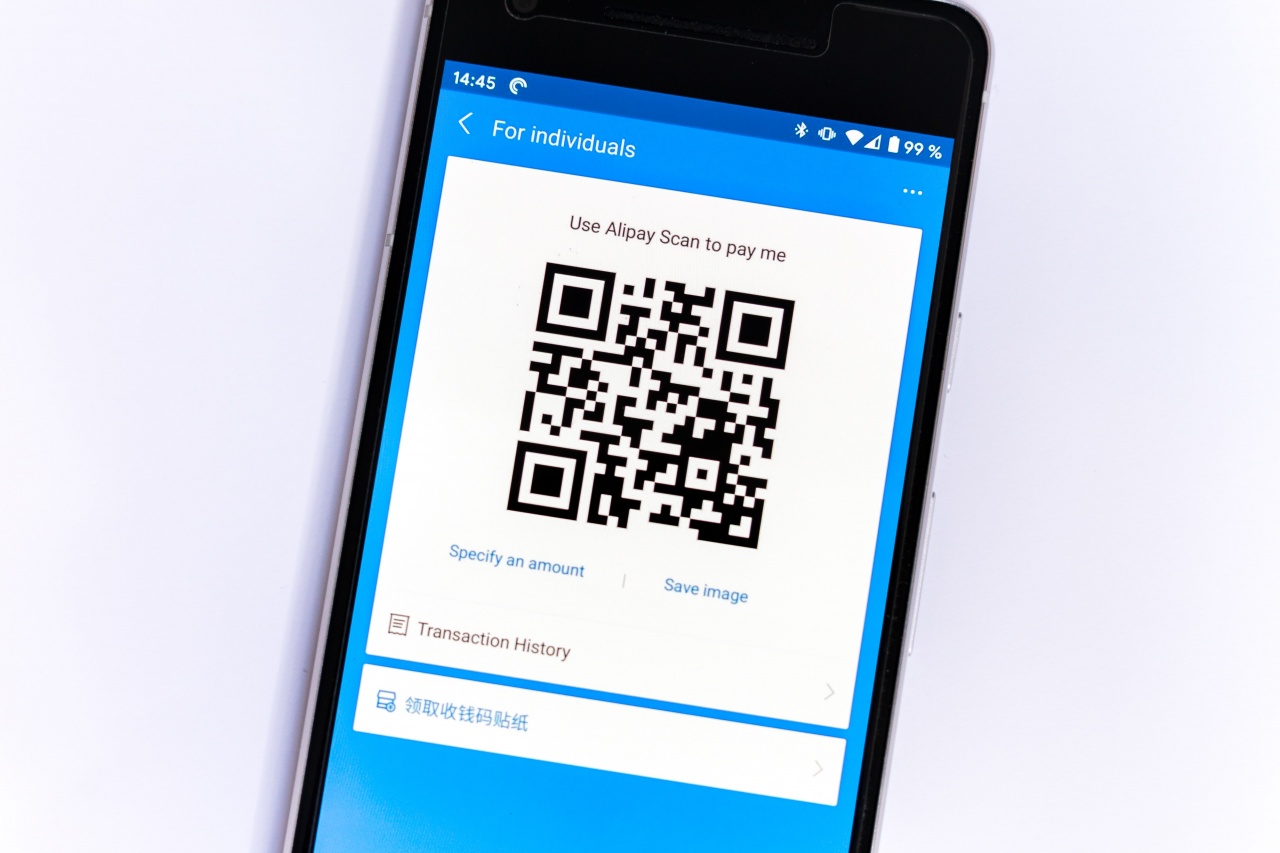

Tra le varianti tecniche più moderne c’è poi una crescente diffusione di codici QR incorporati nei PDF. Anche qui la base di partenza è la dimestichezza degli utenti con questo metodo comunicativo, che è divenuto nazional popolare soprattutto in periodo di pandemia. Inoltre, il QR code per sua natura aggira i controlli dei filtri email basati su testo. Nel caso degli attacchi cyber, i codici QR indirizzano le vittime verso pagine di phishing — spesso protette tramite CAPTCHA per aggirare le analisi automatizzate — o verso il download di malware.

Terzo elemento di evasione risiede nelle annotazioni PDF, che possono nascondere URL malevoli in campi apparentemente innocui come sticky notes, commenti o form. Talvolta gli attaccanti aggiungono testo “di disturbo” per confondere i sistemi di scansione basati sulla ricerca di pattern testuali o parole chiave. La presenza di URL abbreviati complica la verifica preventiva e rende inefficace il controllo dei filtri antispam che si basano sull’analisi dell’indirizzo.

Consigli di difesa

Analizzando i dati che convergono nelle proprie soluzioni di email security, nel bimestre maggio-giugno 2025 Cisco Talos ha rilevato che i brand più impersonati tramite PDF allegati erano Microsoft e DocuSign, spesso seguiti da NortonLifeLock, PayPal e Geek Squad.

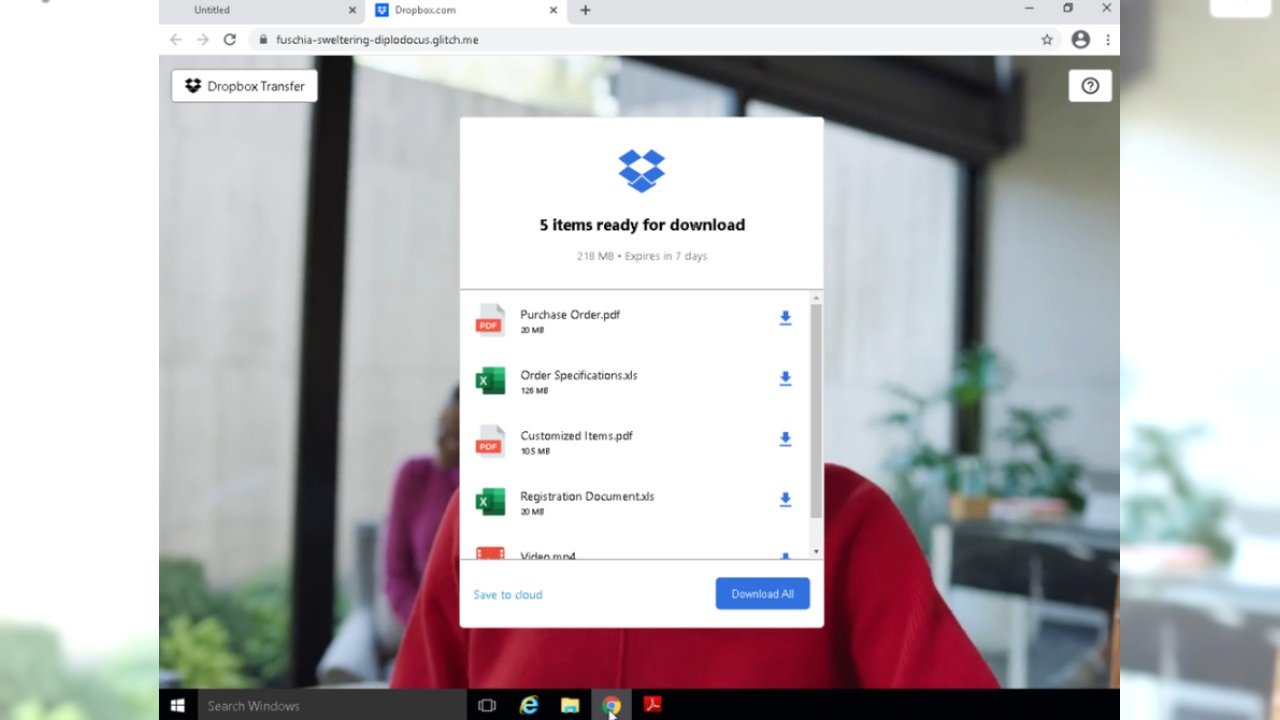

Un attacco che sfrutta il brand Dropbox

Un attacco che sfrutta il brand Dropbox

Dal punto di vista difensivo, la strategia raccomandata include l’aggiornamento tecnologico dei motori di detection, ma anche e soprattutto la formazione continua del personale. Ricordiamo infatti che le simulazioni di attacco, i training anti-phishing e la sensibilizzazione sui segnali d’allarme nei documenti PDF restano pilastri imprescindibili per limitare l’efficacia delle minacce descritte.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab