Patch Tuesday: corrette 55 falle, 6 sono zero-day

Occhi puntati nuovamente su Exchange dopo la pubblicazione di una nuova vulnerabilità zero-day attivamente sfruttata.

In occasione del Patch Tuesday di novembre 2021, Microsoft ha corretto 55 falle di sicurezza in totale, delle quali sei vulnerabilità zero-day. Quelle sfruttate attivamente riguardano Microsoft Exchange ed Excel; la zero-day di Exchange è particolarmente insidiosa, come ha mostrato lo sfruttamento proposto durante la competizione di hacking Tianfu Cup. Le falle classificate come "importanti" sono invece 49.

La suddivisione delle vulnerabilità è la seguente: 20, se sfruttate, consentono un'escalation dei privilegi, 2 possono bypassare la sicurezza, 15 consentono l'esecuzione di codice remoto (RCE). Inoltre, 10 consentono di intercettare informazioni personali, 3 aprono ad attacchi tipo Denial of Service e 4 a quelli di spoofing.

Le falle a cui prestare attenzione

Le vulnerabilità attivamente sfruttate sono due: la CVE-2021-42292 legata all'elusione della funzionalità di protezione di Microsoft Excel e la CVE-2021-42321, legata all'esecuzione di codice in modalità remota nel server Microsoft Exchange. Quest'ultima è classificata solo come "importante" perché un attaccante deve essere autenticato per poterla sfruttare. L'urgenza di questo mese è quindi sui due aggiornamenti appena segnalati.

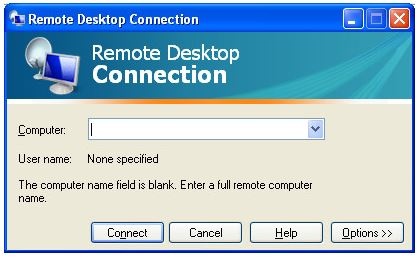

Ci sono poi delle falle meno gravi, ma che meritano attenzione. Rientra in questo gruppo una coppia di vulnerabilità legate all'intercettazione di informazioni personali in Remote Desktop Protocol (CVE-2021-38631 e CVE-2021-41371). Possono consentire a un amministratore del server RDP di leggere le password dei client RDP di Windows. Le vulnerabilità sono classificate solo come importanti, ma Chris Goettl, Vice President, Product Management di Ivanti reputa che non sia da escludere che i cyber criminali possano trovare modi per accedere alle credenziali degli utenti senza passare per l'accesso interno.

Proseguendo, Microsoft ha risolto un paio di vulnerabilità legate all'esecuzione di codice in modalità remota in 3D Viewer (CVE-2021-43209 e CVE-2021-43208). Il Visualizzatore 3D è un'app di Microsoft Store e dovrebbe aggiornarsi automaticamente. È possibile verificare il pacchetto tramite PowerShell per assicurarsi che l'aggiornamento sia stato applicato. 3D Viewer è un'app installata per impostazione predefinita sulle nuove installazioni di Windows, ma Microsoft ha annunciato che le nuove installazioni che utilizzano Windows 10 build 21332 o versioni successive non installeranno più Paint 3D o 3D Viewer per impostazione predefinita.

Goettl fa poi un interessante appunto sugli aggiornamenti di questo mese. Come sempre c'è grande attenzione alle vulnerabilità attivamente sfruttate, tuttavia l'indicazione di criticità non è l'unico parametro da considerare. È necessario adottare un approccio basato sul rischio alla gestione delle vulnerabilità per meglio identificare quelle che possono compromettere le attività quotidiane, anche se sulla carta non sono di livello critico.

Basti pensare che l'analisi basata sul rischio delle vulnerabilità nella consulenza DHS CISA include 287 CVE, di cui 32 sono di tendenza negli ultimi 30 giorni, 53 sono attivamente sfruttati dai gruppi ransomware e 54 dagli autori di malware. Oltre alla criticità della falle, bisognerebbe quindi considerare i trend dei gruppi ransomware e degli attacchi malware per schedulare l'installazione delle patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab