Patch Tuesday di aprile 2023: 97 falle chiuse, una zero day

Sono 97 le vulnerabilità corrette da Microsoft nel Patch Tuesday di aprile. C’è anche una falla zero day attivamente sfruttata.

Nell’appuntamento di aprile 2023 con il Patch Tuesday Microsoft ha pubblicato le patch per 97 vulnerabilità complessive. Di queste, una è zero day ed è attivamente sfruttata, sette sono classificate come critiche, 45 sono RCE (in crescita rispetto al mese precedente) e 20 sono legate all'escalation di privilegi (in calo rispetto a marzo). Come sempre è Windows la famiglia di prodotti ad avere ricevuto il maggior numero di update.

La falla zero day

La vulnerabilità indicata come zero day e sfruttata attivamente in attacchi reali è quella monitorata con la sigla CVE-2023-28252. Ha un punteggio CVSS di 7.8 e si tratta di una falla legata all'escalation di privilegi nel Common Log File System (CLFS) di Windows, che eleva i privilegi a SYSTEM (il livello utente più elevato in Windows). Il punteggio non straordinariamente alto è dovuto al fatto che si tratta di un bug post-compromissione: per poterlo sfruttare, l’attaccante deve prima avere ottenuto l'accesso a un obiettivo vulnerabile.

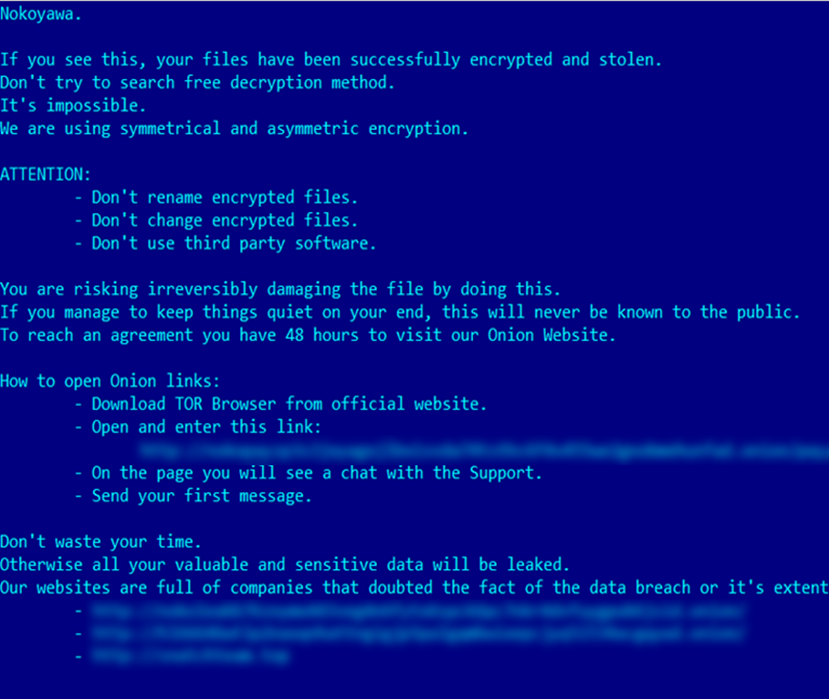

A spiegare meglio di che cosa si tratta è Kaspersky, che l’ha individuata e segnalata per la prima volta a febbraio analizzando un attacco in cui i criminali informatici avevano provato a distribuire una versione più recente del ransomware Nokoyawa. L’exploit utilizzato nell’attacco in questione era sviluppato per supportare diverse versioni e build del sistema operativo Windows, tra cui Windows 11. Gli attaccanti hanno utilizzato la vulnerabilità CVE-2023-28252 per effettuare l’eascalation dei privilegi e rubare le credenziali dal database Security Account Manager (SAM).

Richiesta di riscatto Nokoyawa (Fonte: Kaspersky)

Richiesta di riscatto Nokoyawa (Fonte: Kaspersky)

Gli attaccanti hanno anche cercato di eseguire exploit simili di escalation dei privilegi in attacchi contro piccole e medie imprese in Medio Oriente e Nord America, e in precedenza nelle regioni asiatiche. Kaspersky fa notare che a sfruttare questa falla è un gruppo specializzato che effettua attacchi ransomware e si distingue per l’utilizzo di exploit simili, ma unici, del Common Log File System (CLFS). Kaspersky ha visto almeno cinque diversi exploit di questo tipo: sono stati utilizzati in attacchi a diversi settori, tra cui vendita al dettaglio e all’ingrosso, energia, produzione, sanità, sviluppo di software.

Dato che la vulnerabilità è sfruttata attivamente, l’installazione della patch è urgente, così come uno stretto monitoraggio degli endpoint Windows per individuare eventuali segni di intrusione.

Vulnerabilità RCE

Anche se non sono sfruttate attivamente, alcune vulnerabilità corrette in questo Patch Tuesday e legate all'esecuzione di codice in modalità remota in Office, Word e Publisher sono da tenere d’occhio perché possono essere sfruttate semplicemente aprendo documenti dannosi. In particolare, si tratta delle falle monitorate con le sigle CVE-2023-28285, CVE-2023-28295, CVE-2023-28287 e CVE-2023-28311. Com’è facile intuire, si tratta di bug particolarmente interessanti per gli autori delle campagne di phishing, quindi è probabile che i criminali informatici siano già al lavoro per sfruttarli.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab