Rilevare e identificare il malware IoT analizzando i segnali elettromagnetici

Un gruppo di ricerca ha dimostrato la possibilità di rilevare la presenza di malware nei dispositivi IoT analizzando le emissioni elettromagnetiche.

La sicurezza dei dispositivi IoT è una delle maggiori incognite sia per le aziende sia per i privati cittadini. I ricercatori di IRISA (Institut de Recherche en Informatique et Systèmes Aléatoires) hanno trovato una possibile soluzione ingegnosa e sicuramente fuori dagli schemi. Consiste nell’impiegare le emissioni elettromagnetiche per rilevare e identificare il malware in esecuzione su dispositivi IoT.

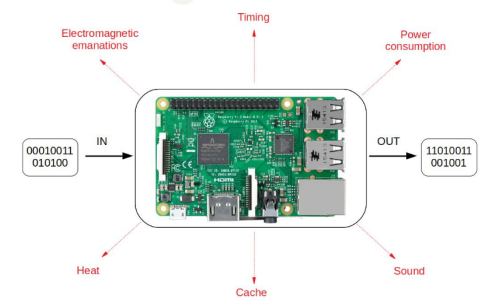

Secondo gli ideatori, questa inusuale opzione offre numerosi vantaggi. Il primo e più importante è che il monitoraggio agisce dall’esterno su eventi hardware sui quali gli attaccanti non hanno alcuna possibilità di intervento: le emissioni elettromagnetiche e la dissipazione di calore.

Esistono molte tecniche per circoscrivere la protezione software, non ultimo quella di disattivare gli antivirus. Ma il monitoraggio delle emissioni elettromagnetiche non coinvolge il sistema operativo o il software presenti sul dispositivo. E non richiede nemmeno modifiche hardware: sono le emissioni stesse a rilevare la presenza di malware e di rootkit a livello di kernel.

Un ulteriore vantaggio di questa tecnica è che consente anche di rilevare malware sconosciuti, indipendentemente dalle tecniche di offuscamento utilizzate dai cyber criminali.

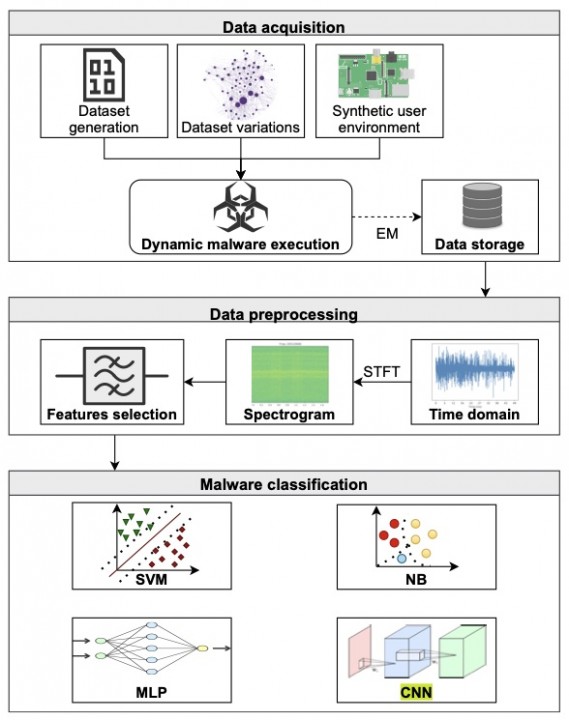

L’idea è affascinante, per dimostrarla i ricercatori hanno misurato le emissioni elettromagnetiche di una scheda programmabile Raspberry Pi mentre eseguiva malware e app benigne, fra cui GonnaCry, KeySniffer, MaK_It, Mirai e Bashlite con sette differenti tecniche di offuscamento. Gli strumenti usati sono facilmente reperibili: un oscilloscopio e una sonda per la misurazione del campo magnetico.

Il banco di prova ha prodotto decine di migliaia di spettrogrammi, che sono stati raccolti e utilizzati per addestrare diversi modelli di apprendimento automatico. L'obiettivo era stabilire se fosse possibile classificare correttamente ransomware, rootkit e DDoS. Il risultato è stato che tutti i modelli si sono rivelati efficienti, con una precisione pari al 98%. Inoltre sono stati estremamente accurati nell’identificazione del tipo di malware.

Alla luce dei risultati i ricercatori sottolineano come la loro soluzione offra l'opportunità di analizzare anche l'evoluzione del malware IoT e di avere quindi una migliore comprensione della variante, del tipo/famiglia, dell'evoluzione dei gruppi e delle campagne di malware, in particolare nel contesto in cui i sistemi di difesa software falliscono o non possono essere applicati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Il lato oscuro della GenAI: anatomia delle nuove minacce digitali

28-01-2026

Data Privacy Day, tra AI generativa e nuovi rischi digitali

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab