Il 74% dei profitti ransomware nelle tasche di gruppi legati alla Russia

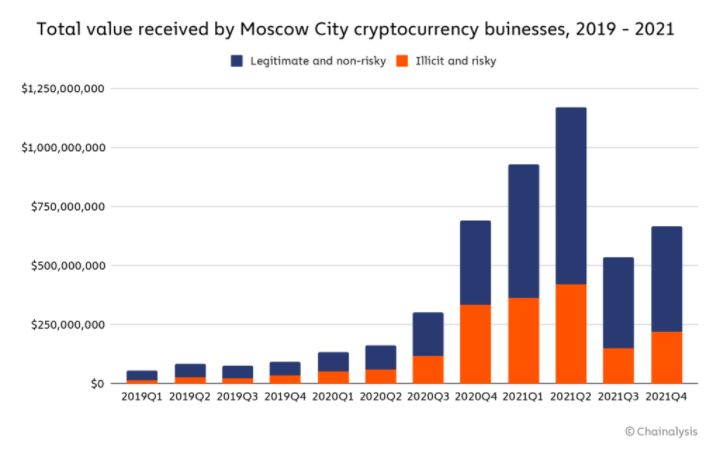

I movimenti delle criptovalute suggeriscono che buona parte dei profitti da ransomware conosciuti confluisce a Mosca, dove operano aziende di criptovalute che svolgono un monumentale lavoro di riciclaggio.

Segui i soldi: si può sintetizzare così la tecnica di indagine usata dalla società di ricerca Chainalysis per ricostruire il percorso del denaro dei riscatti, fino a risalire non alle persone fisiche che li hanno intascati, ma quantomeno alla loro collocazione geografica.

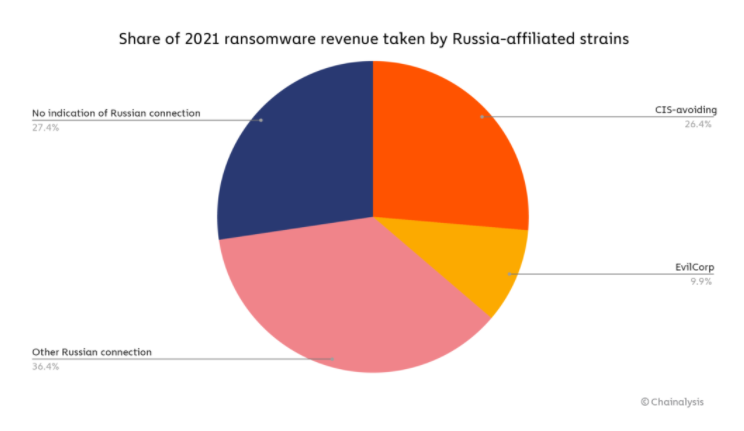

Il risultato è che, nel 2021, oltre 400 milioni di dollari di pagamenti in criptovaluta dei riscatti ransomware sono andati a gruppi "molto probabilmente affiliati alla Russia". Non solo: secondo i ricercatori le cripto-aziende russe svolgerebbero un monumentale lavoro di riciclaggio di criptovalute.

Per capire come si è arrivati a queste conclusioni riavvolgiamo il nastro. Chainalysis, specializzata in blockchain, sostiene di essere in grado di seguire il flusso del denaro da e verso i portafogli digitali di noti gruppi cyber criminali, utilizzando i record delle transazioni blockchain pubbliche. L’idea che tali cyber criminali siano di nazionalità russa, o residenti in Russia, è dato da tre fattori considerati dagli analisti.

Il primo è che il codice ransomware impiegato negli attacchi riconducibili ai riscatti che sono stati monitorati è scritto per impedirne l’attivazione sui computer in lingua Russa o situati in un Paese della CSI (Comunità degli Stati Indipendenti). Secondo, questi gruppi si muovono sui forum in lingua russa. Terzo: gli affiliati in questione sarebbero legati a Evil Corp, il cluster avanzato di operazioni di criminalità informatica a cui gli Stati Uniti danno la caccia da tempo.

Secondo Chainalysis, sarebbe proprio a Evil Corp che confluirebbe il 9,9% di tutti i profitti da ransomware conosciuti a livello globale. Il guaio è che Evil Corp non è una persona fisica. Si ritiene che sia un RaaS a cui sono legati innumerevoli affiliati di identità e nazionalità sconosciute. Tuttavia, è opinione diffusa in Occidente che a capo di Evil Corp ci sia Igor Turashev, un cittadino russo che gestisce diverse attività a Mosca dallo stesso, prestigioso, edificio in cui hanno sede società di criptovalute utilizzate dal cybercrime per il riciclaggio dei fondi illeciti.

Mosca e il cybercrime

La ricerca di Chainalysis non conduce a prove definitive sulla connivenza del Cremlino con il cybercrime. Indica solo che una parte consistente del denaro dei riscatti conduce a Mosca. Si potrebbe vedere come una conferma indiretta del forte sospetto che la Russia ospiti almeno una parte dei cyber criminali attivi.

In questo contesto, come si inserirebbe l’arresto dei 14 membri del gruppo ransomware REvil? L’ipotesi più ovvia è che sia stata una mossa distensiva verso gli Stati Uniti, una parvenza di collaborazione che in realtà potrebbe essere solo di facciata. Anche perché, ricordiamo, Putin non ha assentito all’estradizione in USA degli arrestati che, per quanto ne sappiamo, potrebbero essere stati liberati.

Oppure, volendo essere provocatori, potrebbe essere un tentativo di mascherare un legame più che ipotetico fra l’intelligence russa e le azioni cyber che minano l’Occidente, o che si stanno concretizzando in Ucraina come una fattiva attività di appoggio all’azione militare.

Il nesso con la questione ucraina è difficile da scansare in questo periodo. Soprattutto dopo che il Servizio di sicurezza Ucraino (SSU) ha dichiarato pubblicamente che il paese è obiettivo di una "ondata di guerra ibrida" condotta da attaccanti legati alla Russia, con l’obiettivo di destabilizzare il contesto sociale nel Paese e instillare paura e sfiducia nel legittimo Governo. La SSU sostiene che "l'Ucraina sta affrontando tentativi di seminare sistematicamente il panico, diffondere informazioni false e distorcere il reale stato delle cose […].

A orchestrare il tutto sarebbero le agenzie di intelligence russe. Ma chi conduce materialmente gli attacchi? Gli 007 dello zar, o criminali informatici spesati dal Cremlino? Secondo Microsoft il gruppo di cyber spionaggio russo Gamaredon (noto anche come Armageddon, Primitive Bear e ACTINIUM) sarebbe dietro gli attacchi di spear-phishing che prendono di mira le organizzazioni ucraine da ottobre 2021. Il nesso temporale con la crisi ucraina non può essere casuale. E secondo la Unit 42 di Palo Alto Networks, lo stesso gruppo avrebbe attaccato a gennaio un ente governativo occidentale non meglio precisato che opera in Ucraina. Sta diventando sempre più difficile scindere le questioni politico militari da quelle cyber.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI alleata del cybercrime: il breakout time scende a 29 minuti

26-02-2026

ClawSec: potenziare gli agent OpenClaw dall’interno verso l’esterno

25-02-2026

Phishing via Google Tasks, così rubano le credenziali aziendali

25-02-2026

Palo Alto Networks acquisita Koi e mette in sicurezza gli agenti AI

25-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab