Software open source di nuovo sotto attacco

Questa volta nel mirino è finito Pyton. Gli autori sembravano un gruppo poco esperto impegnato in campagne secondarie, poi si sono rivelati ben organizzati e preparati.

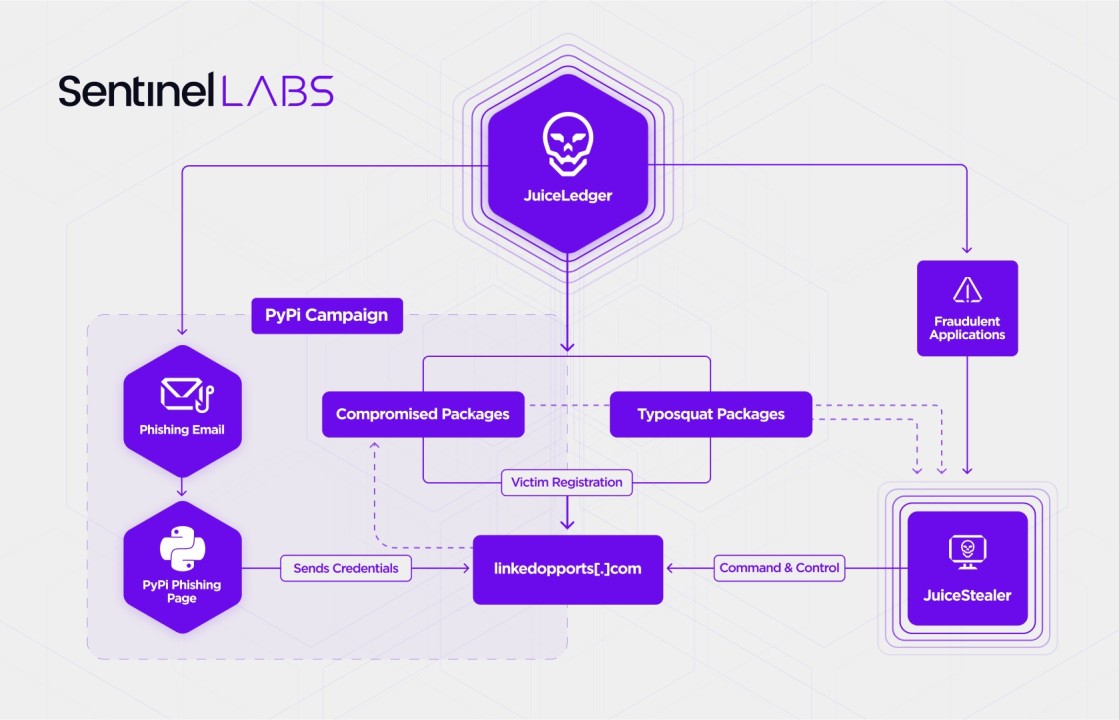

Si muove su due fronti il gruppo soprannominato JuiceLedger, in azione dall’inizio del 2022, che è stato oggetto di una ricerca approfondita da parte di SentinelLabs e Checkmarx. Inizialmente sembrava un gruppo che si limitava a condurre campagne poco impegnative, mediante la diffusione di false applicazioni di installazione Python con il malware JuiceStealer, progettate per rubare dati sensibili dai browser delle vittime.

Da agosto però la musica è cambiata e ora questi attaccanti infettano pacchetti open source per cercare di colpire un pubblico più ampio con l'infostealer, mediante un attacco alla supply chain. Dalle indagini risulta infatti che gli operatori di JuiceLedger hanno preso di mira, con una campagna mirata di phishing, i contributori di pacchetti PyPi, contaminando almeno due pacchetti legittimi con il loro malware. È emerso altresì che sono stati diffusi in rete centinaia di altri pacchetti dannosi mediante dirottamento di URL (typosquatting).

L’attacco su due fronti

L'attacco alla supply chain dei contributor del pacchetto PyPi ha tutta l’aria di essere un'escalation di una campagna avviata all'inizio dell'anno. Inizialmente prendeva di mira potenziali vittime attraverso false applicazioni di trading di criptovaluta, tra cui un bot che gli attori della minaccia hanno commercializzato come un "BOT di trading AI Crypto" chiamato The Tesla Trading bot.

Ma con l'attacco di agosto a PyPI è andata una scena una catena di attacco molto più complessa, tra cui email di phishing agli sviluppatori PyPI, typosquatting e pacchetti dannosi destinati a infettare gli utenti a valle con il malware JuiceStealer. Questo vettore sembra essere stato utilizzato in parallelo al precedente metodo di infezione JuiceLedger, poiché nello stesso periodo sono stati consegnati payload simili attraverso falsi siti web di criptovalute.

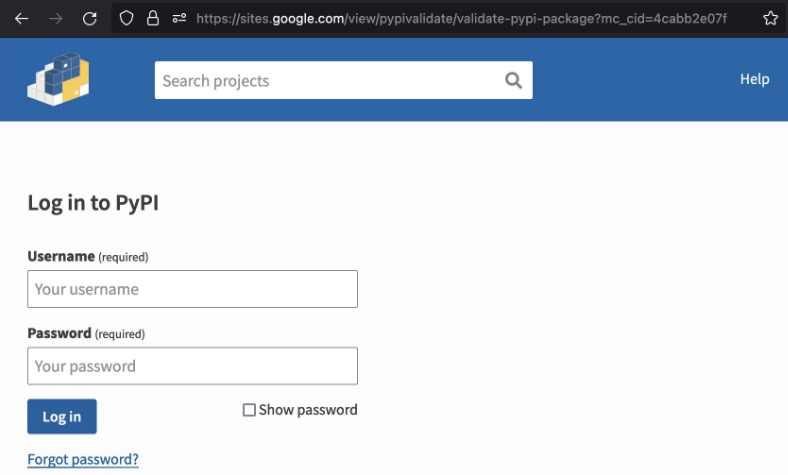

Era il 24 agosto quando PyPi ha pubblicato i dettagli di una campagna di phishing attiva contro agli utenti PyPi. L’esca era la necessità di portare a termine un processo di convalida obbligatorio del pacchetto PyPI sviluppato, pena la sua rimozione. Il link allegato indirizzava le vittime a un sito che imitava la pagina di accesso PyPI. Qualcuno ha abboccato, dato che alcuni credenziali compromesse hanno permesso di mettere mano ai pacchetti di codice legittimi e di modificarli.

I pacchetti caricati da JuiceLedger contenevano un breve frammento di codice, responsabile del download e dell'esecuzione di una variante firmata di JuiceStealer. È qui che si ritrova la tecnica del typosquatting: in alcuni dei pacchetti gli snippet di codice contenevano un URL di registrazione compromesso.

Per quanto riguarda l'infostealer di JuiceLedger, soprannominato JuiceStealer, SentinelOne parla di un'applicazione relativamente semplice, chiamata internamente "meta" e incorporata in una serie di applicazioni e installatori .NET. La prima versione di JuiceStealer fu caricata su VirusTotal il 13 febbraio, ma sembrava incompleta: con il senno poi, avrebbe potuto essere un test.

La versione completa del programma di installazione malevolo è successiva ed è parte di un file zip denominato python-v23.zip, che contiene una versione più recente dell'infostealer, un programma di installazione Python legittimo e un file di istruzioni. A distinguerlo da un’autentica installazione .NET è il fatto che i file occupano molto più spazio.

App fraudolente

Spostando il focus sulle app fraudolente, i ricercatori hanno individuato applicazioni a tema crittografico, tra cui una soprannominata "Tesla Trading bot", che veniva consegnata seguendo uno schema simile al programma di installazione di Python, all’interno di un file zip che conteneva anche software legittimo. Il messaggio di istruzioni allegato era molto simile a quello trovato nel falso programma di installazione di Python.

Le tracce seguite dagli esperti di sicurezza confermano l’evoluzione rapida di JuiceLedger da autori di infezioni opportunistiche su piccola scala a ideatori di un supply chain attack ai danni di un importante distributore di software open source. L'escalation di complessità indica che l'attore della minaccia dispone di notevoli tempo e risorse.

Considerato l'impiego diffuso di PyPI e di altri pacchetti open source in ambienti aziendali, attacchi come questi sono motivo di preoccupazione. Basta tornare con la mente a log4shell per comprendere la proporzione dei rischi annessi a operazioni come quella descritta. Per questo gli esperti esortano i team di sicurezza a prendere visione degli Indicatori di Compromissione forniti e ad adottare le adeguate misure di mitigazione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab