UK, 210 milioni per rafforzare la difesa cyber della PA

Il Government Cyber Action Plan punta a mettere in sicurezza servizi pubblici digitali e supply chain, con una nuova Government Cyber Unit e standard vincolanti.

Il Regno Unito ha messo sul piatto oltre 210 milioni di sterline per rafforzare la sicurezza e la resilienza dei servizi pubblici digitali, con un approccio strutturale battezzato Government Cyber Action Plan in risposta al debito tecnologico, alla carenza di competenze digitali, al rischio critico elevato per tutta la Pubblica Amministrazione, ai modelli di finanziamento obsoleti e alla frammentazione esistente nella gestione del rischio cyber. Un cambio di passo importante, il cui perno operativo consiste nella creazione della Government Cyber Unit all’interno del Department for Science, Innovation and Technology, con la missione di guidare la trasformazione cyber in tutto il settore pubblico.

Il piano, consultabile integralmente online, parte da una presa di coscienza importante: l’obiettivo di rendere tutte le organizzazioni governative resilienti alle vulnerabilità e alle tecniche di attacco note entro il 2030, che in origine era fissato nel Government Cyber Security Strategy 2022–2030, non è realistico alle condizioni attuali. I provvedimenti da prendere per raddrizzare la rotta devono essere radicali, da qui la necessità del Government Cyber Action Plan, che fra le altre cose stabilisce tre tappe evolutive della difesa cyber per le infrastrutture pubbliche: “Building” fino ad aprile 2027, con la creazione della Government Cyber Unit e l’erogazione dei primi servizi. “Scaling” fino ad aprile 2029, con il rafforzamento della capacità di risposta a eventi multipli. Infine “Improving” oltre il 2029, con l’attuazione di un modello di efficientamento continuo basato su dati centralizzati, servizi condivisi e gestione sistematica del rischio per la supply chain.

Un piano chiaro

Il Government Cyber Action Plan si sviluppa a partire da alcune carenze strutturali che sono state individuate: circa il 28% dell’IT estate governativo è classificato come legacy e quindi altamente vulnerabile agli attacchi cyber. Al contempo, le minacce aumentano per numero e pericolosità. I dati riguardano ovviamente il Regno Unito, ma non è difficile immaginare che le criticità evidenziate dal piano inglese non differiscono da quelle di altri paesi, fra cui il nostro. Oltremanica, tuttavia, c’è un’aperta ammissione delle carenze nelle strutture di accountability e nella governance del rischio cyber: nella PA britannica, si legge, “le responsabilità sul rischio cyber sono poco chiare, con leader che non hanno visibilità reale sul livello di rischio e resilienza delle strutture di cui sono responsabili, inclusa la supply chain”. Ecco perché gli inglesi ravvisano la necessità di ridefinire ruoli e meccanismi di reporting, così da “resettare il rapporto con il rischio cyber”, passando da una gestione reattiva a una gestione attiva, misurabile e sottoposta ad accountability formale.

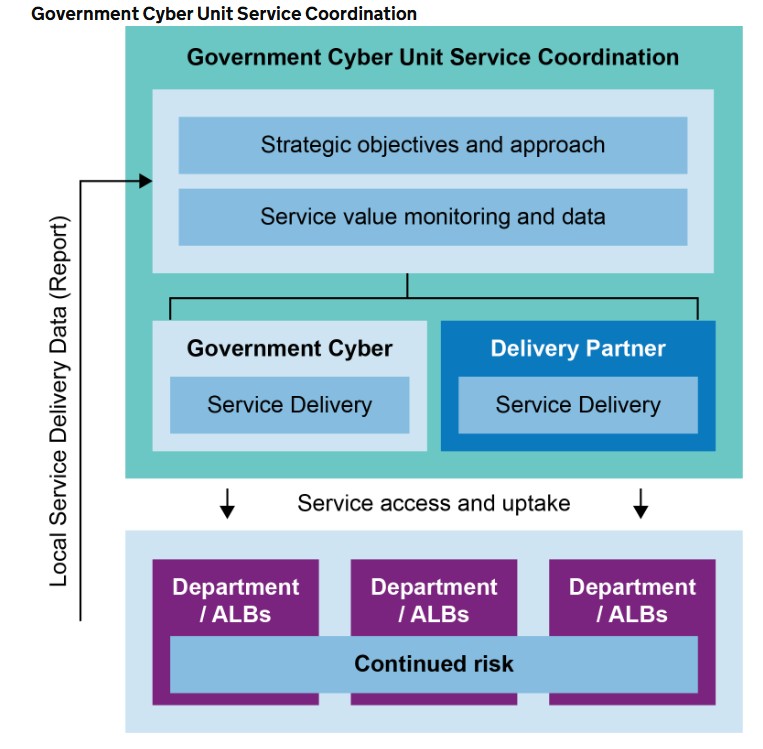

Modello di coordinamento dei servizi della Government Cyber Unit

Modello di coordinamento dei servizi della Government Cyber Unit

Vediamo più nel dettaglio alcuni passaggi chiave del piano. Il capitolo 8 del Government Cyber Action Plan dettaglia il ruolo della Government Cyber Unit e le assegna il mandato di “driving cyber security and resilience transformation across government and the public sector”, combinando indirizzo strategico, standard obbligatori, servizi centralizzati e coordinamento operativo degli incidenti.

Sul piano delle funzioni, la Government Cyber Unit ha mandato di gestire il rischio cyber a livello di Governo, definendo policy e requisiti vincolanti e assicurandone l’applicazione, definendo policy e requisiti mandatori e assicurandone l’applicazione. In più deve indicare all’atto pratico ai dipartimenti le procedure per gestire il rischio in modo coerente. La stessa unità sarà altresì il punto di contatto con i fornitori strategici, per garantire la sicurezza della supply chain: incorporerà requisiti di sicurezza e resilienza direttamente nei contratti di fornitura, in modo da evitare che il rischio legato ai fornitori resti di fatto non presidiato.

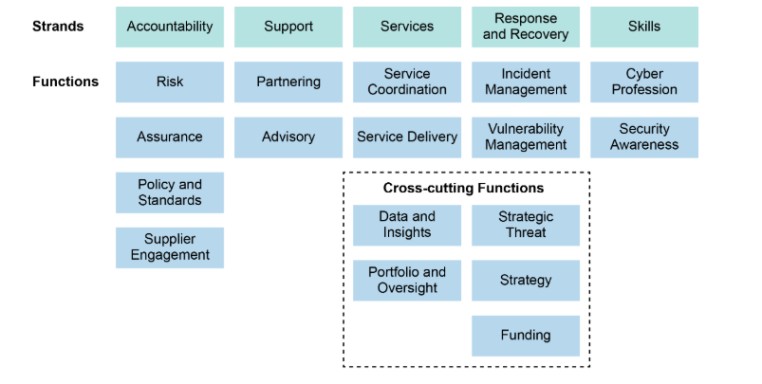

Nel concreto, la Unit agisce lungo cinque direttrici di intervento: accountability (responsabilità), supporto, servizi, risposta e recovery, sviluppo delle competenze. Sul fronte dell’accountability, definisce ruoli e responsabilità: un Technology Risk Group valuterà il rischio aggregato, supporterà la definizione della soglia di rischio accettabile per il Governo e potrà attivare percorsi di escalation qualora le organizzazioni non gestissero adeguatamente il rischio. Sul fronte dei servizi, la Unit coordina un portafoglio di servizi nuovi ed esistenti, come il Vulnerability Monitoring Service o l’adozione estesa del Protective DNS di NCSC.

Uno degli elementi più tecnici del piano è l’insistenza sulla visibilità del rischio, non solo a livello di singola amministrazione ma anche nel senso più ampio del termine. La Government Cyber Unit diventa il nodo che colleziona dati su rischi, incidenti e livelli di maturità, li analizza e li porta al Technology Risk Group così che possa definire priorità, escalation e prendere i necessari provvedimenti.

Interessante è la distinzione tra “government-wide risks” e “organisational risks”: i primi includono APT, vulnerabilità diffuse sfruttabili su larga scala, dipendenze comuni da piattaforme o fornitori e rischi derivanti dall’adozione generalizzata di tecnologie emergenti come la generative AI; sono di competenza centrale della Government Cyber Unit. Gli organisational risks riguardano invece minacce e vulnerabilità che impattano principalmente un singolo ente (ad esempio data breach localizzati, errori di configurazione, insider threat) e restano responsabilità diretta degli Accounting Officer, supportati da CISO e CDIO.

Schema organizzativo del Government Cyber Action Plan: in verde le direttrici strategiche e in azzurro le funzioni operative. Al centro, le funzioni trasversali

Schema organizzativo del Government Cyber Action Plan: in verde le direttrici strategiche e in azzurro le funzioni operative. Al centro, le funzioni trasversali

L’altra direttrice “hard” riguarda la supply chain: il documento ribadisce che “ciascun fornitore che lavora per il Governo detiene una quota di rischio cyber” e assegna alle organizzazioni pubbliche la responsabilità di definire requisiti e meccanismi di garanzia nei confronti dei fornitori, tramite procurement, clausole contrattuali e audit. Per i fornitori strategici il ruolo diventa ancora più esplicito, con la Government Cyber Unit che si propone come interlocutore unico per gli accordi strutturati, in modo da ottenere standard comuni di resilienza.

Il piano insiste anche sul versante culturale: la trasformazione è descritta come un cambiamento di cultura e di modello operativo, che richiede comportamenti condivisi, la trasparenza nel reporting degli incidenti, l’assunzione di responsabilità da parte dei vertici, la creazione di un ambiente in cui le persone possano segnalare vulnerabilità e quasi–incidenti senza paura di ritorsioni.

Un benchmark importante

Il segnale più evidente che arriva da Londra è la scelta di legare in modo esplicito la titolarità di rischio, dati e fondi: un unico Technology Risk Owner a livello governativo, una Unit centrale con budget dedicato e un processo di risk reporting che arriva fino ai board dipartimentali e al Civil Service Operations Board. È un notevole salto in avanti rispetto a molte architetture europee, prive di un equivalente pervasivo e influente come la Government Cyber Unit.

In prospettiva, il modello britannico suggerisce alcune linee di evoluzione che anche all’estero vale la pena esplorare, come la necessità di una distinzione formale tra rischi sistemici che richiedono leve centrali (standard comuni, investimenti infrastrutturali, accordi quadro con grandi fornitori) e rischi locali che possono restare di responsabilità delle singole amministrazioni. Inoltre, sarò interessante anche monitorare i benefici portati da professionisti cyber governativi, con percorsi di carriera riconosciuti e standard di competenza omogenei. Il Government Cyber Action Plan si prospetta come un interessante benchmark avanzato sulla protezione dei servizi pubblici digitali, proprio per la sua connessione di budget, governance, servizi condivisi e skill in un unico modello operativo.

In questo articolo abbiamo parlato di: Cyber security, Gestione del rischio cyber, Incidenti, Pubblica amministrazione, Resilienza dei servizi pubblici, Sicurezza digitale, Supply chain,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab